“想哭”勒索病毒肆虐 安全芯片成市场新宠

截至欧洲时间14日早晨,“想哭”勒索病毒已经侵害150个国家的20万台电脑,而这一数字还在增加;Intel被检测出潜伏在其芯片内长达七年的漏洞,各类芯片病毒层出不穷,危害严重,芯片到底怎么了?

本文引用地址:https://www.eepw.com.cn/article/201705/359267.htm“想哭”病毒风暴席卷全球

至欧洲时间14日早晨,多达150个国家的20万台电脑遭“想哭”勒索病毒侵害。预料,到15日,人们回返公司上班,这一数字还会进一步增加。欧洲刑警组织和其他警察机构还不知道谁是幕后元凶,他们假设这是刑事案子,目前正朝这个方向调查。

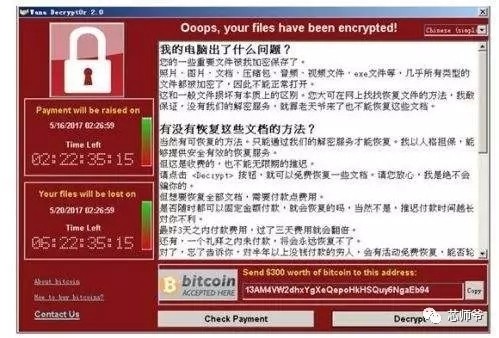

据了解,此轮黑客攻击在12日开始,全球包括欧美和亚洲等地至少150个国家的政府机构、银行、工厂、医院、学府的电脑系统先后遭黑客攻击。俄罗斯和印度的情况最严重,这两个国家“仍广泛使用最容易中招的微软视窗XP系统”。这一电脑病毒主要针对运行微软视窗系统的电脑。电脑受感染后会显示一个信息,指系统内的档案已被加密,用户须向黑客支付约300美元的比特币来赎回档案。若三天内未收到赎金,这笔钱将翻倍;若七天内还是没收到,就会把所有文件删除。有很多企业付钱,目前数额应该不多,但这笔金额或许还会增加。黑客列出的比特币地址所收到的赎金大约有32000美元。美国国土安全部的电脑紧急应对小组称,支付赎金也不能保证加密文件会被释放,而是还可能让这些黑客获得他们的银行信息。

多家网络保安公司认定,该病毒源自美国国家安全局病毒武器库。上个月,美国国安局遭遇泄密事件,其研发的多款黑客攻击工具外泄。该病毒主要针对微软的永恒之蓝的漏洞进行传播和攻击。一旦电脑感染该病毒,被感染电脑会主动对局域网内的其他电脑进行随机攻击,局域网内没有修补漏洞的电脑理论上将无一幸免的感染该病毒。

“想哭”勒索病毒发展速度迅猛,对我国的很多行业网络也造成极大影响,目前已知遭受攻击的行业包括教育、石油、交通、公安等,针对这个情况,公安部网安局正在协调我国各家网络信息安全企业对这个勒索蠕虫病毒进行预防和查杀。据公安部网安局专家介绍,虽然目前国内部分网络运营商已经采取了防范措施,但是在一些行业内网中依然存在大量漏洞,并成为攻击目标,高校成为了重灾区。

根据网络安全公司数据统计,截止5月13日晚8点,我国共有39730家机构被感染,其中教育科研机构有4341家,病毒利用了445的一个重要的端口。校园网因为ip直连的情况,导致没有一个nat和防火墙来阻断对445端口的访问所以在校园网没有打补丁的机器就直接暴露在病毒之下了。另外,病毒有主动攻击的特性,所以每一次传播范围都很广。电脑被感染后,不到十秒,电脑里的所有用户文件全部被加密无法打开。加密的文件会根据病毒指引去付赎金获得密钥,但是根据目前的研究看成功的几率非常低,整个互联网安全界在积极的探索有没有办法解开这个密钥。因为它用的是高强度非对称加密的算法,这个密钥空间非常大,就算用暴力破解也需要非常长的时间,目前来看是不可接受的。

针对已经被感染病毒的用户,专家建议首先使用安全软件查杀蠕虫病毒,并保留被加密的文件,待日后网络安全公司找到有效方法后再进行解锁。目前唯一的防范措施就是上班一定要先拔网线,安装安全软件,打上补丁,然后再插上网线进行工作,否则没有打补丁的电脑非常大的几率会收到蠕虫病毒攻击。

微软被千夫所指,Intel难逃厄运

“想哭”勒索病毒主要针对微软永恒之蓝的漏洞,而且使用Windows XP,Windows 2003操作系统的用户暂时无法修复漏洞,一时间微软被千夫所指,有口难辨。

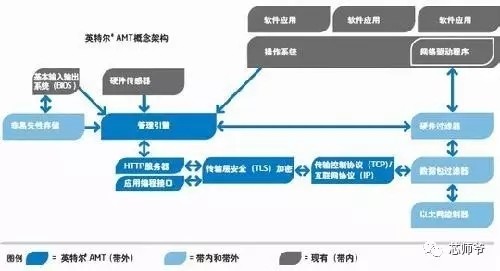

无独有偶,Intel在前几日被检测出潜伏在其芯片中长达7年的远程劫持漏洞,其严重程度远超想象,最新发现的漏洞存在于Intel的AMT主动管理技术当中,该技术允许用户通过远程连接来获得计算机的完全控制权,因此安全性更加重要。

Tenable Network Security在最新报告中称,AMT技术被设计为访问认证时系统会用加密哈希值(cryptographic hash)验证身份,然后才授权登录。但是,最新研究发现这一验证技术存在严重漏洞,哈希值可以是任何东西,甚至连文字串都不需要。对此,Tenable Network Security的技术主管Carlos Perez表示,即使输入错误的哈希值也可以获得授权,甚至已有可以完全绕开验证机制的方法出现。安全公司Embedi的技术人员也发现了上述AMT技术漏洞,并表示该漏洞自2010年就已经存在于Intel推出的部分芯片当中,比如vPro处理器。

对于曝光的安全问题,Intel目前已经表示会在一周内发布相关的修复补丁,并会通过新固件的方式推送。

评论