识别和降低系统级风险,确保连接汽车的安全

作者/ Prem Kumar Arora 美高森美公司SoC产品营销总监

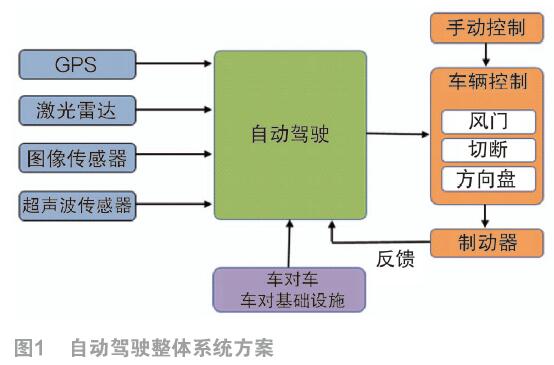

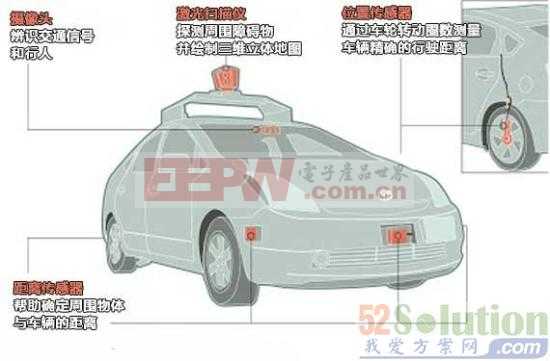

本文引用地址:https://www.eepw.com.cn/article/201704/358514.htm摘要:自动驾驶作为汽车工业发展的又一方向,ADAS、V2V、V2X等相关技术已经得到了一定的发展,但是,自动驾驶的安全问题仍然未能完全解决。本文针对V2X网络安全问题,介绍了硅IC生物签名和公钥基础设施(PKI)系统两种解决方法。

引言

100多年以来,汽车工业一直是经济增长的推动力。汽车工业连续开展技术变革,让汽车成为安全、舒适和高效的交通形式。但是,到目前为止,这些都只是一点一点增加和演变,而不是革命性地大变化。随着自动驾驶汽车的出现,我们才站到了革命性变化的前沿。引领这种变革但不损失安全,需要从设计阶段到IC层面都更密切地关注系统级风险及其减缓措施。

自动驾驶面临的挑战

随着这些技术的成熟,成功部署最重要的因素将是可靠性和现场性。汽车电子系统的历史记录,特别是最近的记录问题重重。我们已经了解了电子访问控制系统的脆弱性,以及自加速汽车造成伤亡的事件。两名“道德”黑客因演示远程访问的脆弱性,成功控制大切诺基吉普并使其失控而登上了新闻头条。这些事件暴露了自动驾驶潜在的挑战。

最常见的三个威胁领域是:

1)车对车和车对基础设施通信;

2)使用可移动设备,U盘或MP3设备;

3)售后和工作站/诊断。

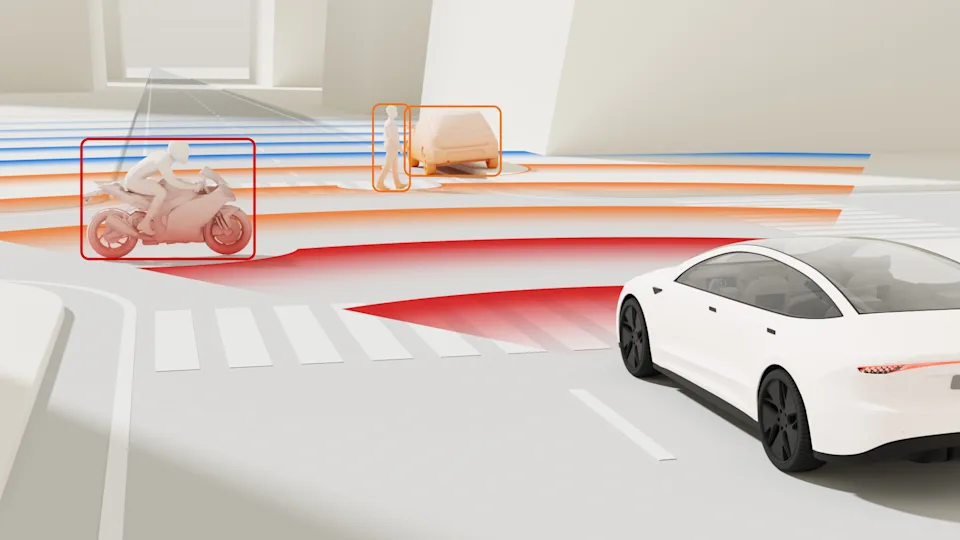

安全挑战随着与外部世界连接的每个节点而提升。作为V2V网络的一部分,在连接的汽车中,有几个这样的节点与互联网连接,或与另一台汽车对话。在这些汽车中,必须确保与外界的通信源自经验证的来源,并且在传输时未被更改。

为了确保安全,将要求设计人员从底层硬件开始,通常需要解决以下问题:

1)硬件完整性,预防/检测硬件篡改;

2)车内软件和数据的完整性和真实性,任何车辆软件未经授权的更改必须不可行/可检测;

3)车内通信的完整性和真实性,接收器必须能够检测出未经授权的数据更改;

4)车内通信和数据的保密性,未经授权的保密数据传输或保存必须不可行;

5)向其它(远程)实体证明平台完整性和真实性,证明其平台配置的完整性和真实性的能力;

6)车内数据和资源的访问控制,实现利用性和良好定义的访问。

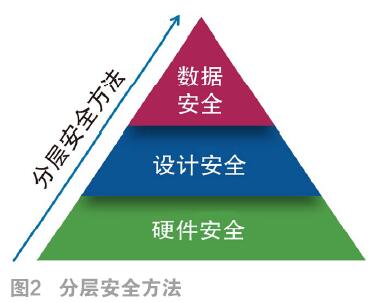

挑战归纳为三个主要方面:1)安全硬件,底层硬件非常安全,无法篡改,能够形成信任根;2)设计安全,硬件上实施的设计是安全的,无法被篡改;3)数据安全,所有数据通信类型都安全可靠。

确保系统安全从确保硬件安全开始。安全受信任的硬件构成了安全系统的基础,它提供了必要的构件,用于验证和授权通信、行动等,对任何系统都是如此,但是,对V2X系统来说尤其重要。

确保V2X安全

为了实现可靠的V2V/V2I通信,必须确保通信来自已知来源,且在传输过程中未被更改。

为了证明真实性,信息发送者必须向接收者提供能够验证的某些识别形式,以确认信息来自正确的来源。这可以采用对称或不对称加密技术实现。

对V2X网络来说,由于网络的复杂性和规模,通常不能使用对称加密,而是采用不对称加密,提供可扩展的方法,连接网络可能需要的许多节点。为了实现这一点,每个节点采用私钥,对传输的每个信息签署数字签名。接收器采用传输给所有接收节点的相关公钥,对这种数字签名进行验证。除扩展性比对称加密方案好以外,采用这种方法,出错节点的更换也更容易。

但是这种方法带来了另一个问题:如何确保每个节点使用的私钥和公钥是真实且未被篡改的?

问题第一部分的最佳可能解决方案,是采用以每个器件制造工艺中微小的物理变化为基础的硅IC生物签名。这些工艺变化永远不可能相同,无法被克隆,也没有两个IC具有相同的工艺变化,从而为每个器件提供了唯一的签名。这种签名被称为物理不可克隆功能(PUF)。除不可克隆之外,基于PUF的密钥通常是在原子级别实现的,还很难被黑客提取。IC可以基于几种物理因素定义的PUF,如存储元件、逻辑延迟和电阻。基于SRAM的IC利用SRAM单元唯一的随机启动状态产生私钥,由于该单元的状态在关机时被擦除,因此更为安全。

问题的第二部分可通过公钥基础设施(PKI)解决。PKI是创建、储存和分配数字证书的系统,该数字证书用于验证特定公钥属于某一实体。PKI创建映射实体公钥的数字证书,将这些证书安全地储存在中央储存库内,不需要时将它们废除。

在PKI系统中,认证机构(CA)利用自己的私钥对其公钥签署数字签名,对所有节点进行认证。最常见的公钥认证格式是X.509。当一个设备传输用其私钥签署数字签名信息时,该信息可采用该设备的公钥验证。该设备还可以将其X.509证书发送给接收其信息的所有节点,使得它们都拥有其公钥。X.509证书,包括设备的公钥,也都可以采用CA事先放在所有节点且本质受信任的公钥在接收器处进行验证。采用这种方案,由于发射器采用的签名可以由接收器验证,因此,可以建立经过证明、基于证书的分级信任链。这种方案还确保容易检测出假冒设备。

本文来源于《电子产品世界》2017年第5期第23页,欢迎您写论文时引用,并注明出处。

评论