处理器漏洞英特尔/Arm/AMD/高通/苹果全躺枪:RISC-V能幸免于难?

编者按:在英特尔处理器被曝出存在安全漏洞以来,事件不断发酵,Arm、AMD相继沦陷,如今苹果、高通风、IBM均承认其处理器有被攻击的危险。

苹果官网称,熔断(Meltdown)和幽灵(Spectre)攻击方式适用所有现代处理器,并影响几乎所有的计算设备和操作系统。

当然,截至目前,尚未有利用该漏洞攻击消费者的实例。

真的所有处理器都难幸免于难?构建一个安全的处理器世界有多难?

今天我们看到一篇来自“riscv.org”社区的文章“Building a More Secure World with the RISC-V ISA”。

开源指令RISC-V当真不存在熔断和幽灵的漏洞?我们来看看这篇文章的观点:

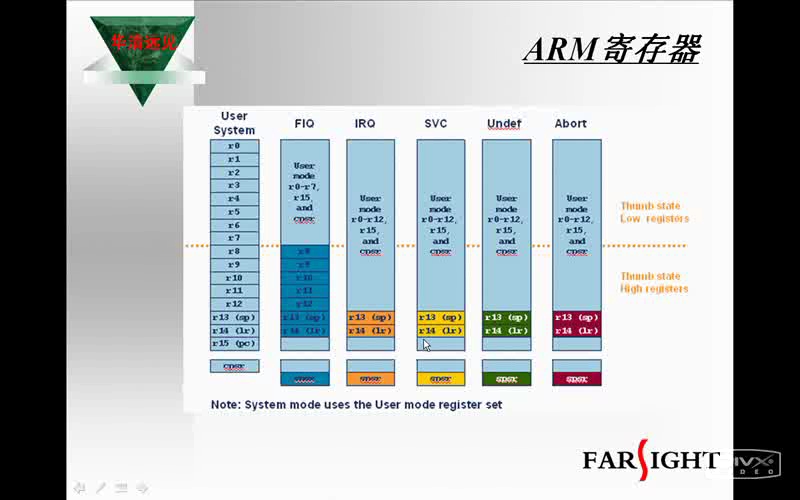

目前,没有任何声明表示RISC-V指令会受到熔断和幽灵漏洞攻击的危险。开源硬件RISC-V Rocket处理器之所以能不受其影响,归功于其不执行内存随机访问。

虽然这两个漏洞在于独立的指令,但这也告诉我们,我们每天使用且信任的处理器随时有被攻击的危险。每次新漏洞的发现,架构师都会进行硬件与软件的改善与提升,但是需要注意的时,有的漏洞不是随着新技术革新而出现的,是“历史遗漏问题”,可能在安全被关注之前已经存在了。RISC-V强调,从一开始就以最新知识做保障。特别是,开源的RISC-V指令使得许多不同团队在开发时,可以有不同的技术选择,享受技术分享成果。

读了这个文章,对于RISC-V如何避开熔断和幽灵的“雷区”,RISC-V似乎强调“新”指令方式应对“旧”指令问题。

评论