物联网安全:了解平台安全架构(PSA)认证项目

随着物联网设备不断增多,物联网安全面临全方位挑战。从自动驾驶到网络监控再到智能电表等,一切连网的事物都将受到安全威胁。即使将信息储存在云端,也不能完全免除受到恶意攻击的可能性。从芯片设计、OEM,再到中间件、实时操作系统 (RTOS) 和软件的开发者,如何建立起一个信任链,并能够形成积极的推动效果,是保障物联网生态安全,促进物联网应用普及的关键。于是,面向物联网安全的“平台安全架构(PSA)”及相关认证便应运而生。

本文引用地址:https://www.eepw.com.cn/article/202203/431820.htm平台安全架构(PSA)是Arm公司于2017年推出的行业通用框架,旨在打造各种安全的互联设备。许多业界领先企业已宣布支持该架构的基础原则,为物联网设备和解决方案加入令人信任的安全级别。2019年,Arm与 Brightsight 、中国信息通信研究院泰尔终端实验室、Riscure 和 UL 等独立安全测试实验室,以及咨询机构 Prove&Run 联合推出了 PSA 认证项目(PSA Certified?),以支持基于PSA框架的安全物联网解决方案的大规模部署。通过独立安全测试,PSA 认证项目可帮助物联网解决方案开发商和设备制造商对来自种类繁多的物联网设备的数据,建立安全性和真实性。PSA认证使设备制造商能够通过三个递进的安全保证级别来实现其用例所需的安全性,每个级别都需要越来越严格的硬件和软件安全评估。

Level 1

一级认证确保认证对象满足 PSA 模型的10个安全目标,克服最根本的安全威胁。

-Unique Identification 为了与一个特定的设备交互,一个唯一的身份应该被分配给这个设备,并且这个身份应该是可证明的。这种身份有助于与设备进行可信的交互,例如,交换数据和管理设备。

-Security lifecycle 设备应该支持依赖于软件版本、运行时状态、硬件配置、调试端口状态和产品生命周期阶段的安全生命周期。安全生命周期的每个安全状态都应该是可验证的,并且可能会影响对设备的访问。

-Attestation 认证是设备属性的证据,包括设备的身份和生命周期安全状态。设备识别和认证数据应该是使用可信的第三方进行设备验证过程的一部分。

-Secure boot 为了确保只有经过授权的软件才能在设备上执行,需要安全引导和安全加载过程,应检测和防止未授权的启动代码。如果该软件不能危及设备,则可能允许使用未经授权的软件。

-Secure update 安全更新是必需的,以提供安全或功能更新的设备,设备上只能更新真实合法的固件。身份验证在下载时可以执行,但是更新的执行必须通过安全引导授权。

-Anti-rollback 防止回滚到以前的软件版本对于确保不能恢复以前的代码版本是非常重要的,只有经过授权后才可以进行回滚以用于恢复。

-Isolation 隔离的目的是防止一个服务损害其他服务。这是通过将受信任的服务彼此隔离、与不受信任的服务和不受信任的服务隔离来实现的。

-Interaction 设备应该支持隔离边界上的交互,以使隔离的服务能够正常工作。接口不允许对系统造成危害,可能需要对数据保密,交互应该考虑设备内部以及设备与外部世界之间的交互。

-Secure storage 为了防止私有数据被克隆或暴露在受信任的服务或设备之外,必须唯一地将其绑定到它们。私有数据的机密性和完整性通常使用密钥来实现,密钥本身需要绑定到设备和服务上。

-Cryptographic/trusted services 应该将受信任服务和加密操作的最小集合实现为受信任设备的构建块。它们应该支持关键功能,包括安全生命周期、隔离、安全存储、认证、安全引导、安全加载和数据绑定。

Level 2

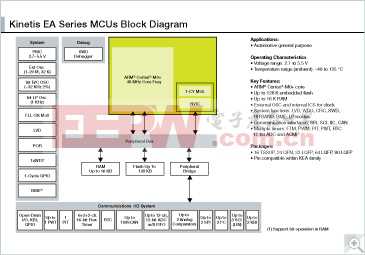

二级认证适用于希望使用独立测试来证明其 PSA 信任根 (PSA-RoT) 安全组件可以抵御软件攻击的认证芯片产品。

Level 3

三级认证适用于对安全性有最高要求的领域(如工控),以证明认证芯片产品的PSA信任根可以抵御大规模的硬件和软件攻击。

评论