安全不了的 Android,想不明白的 Google

在今年的 Google I/O 大会上,Android 平台安全负责人 David Kleidermacher 在推销 Project Treble 时透露,Google 将把安全补丁更新纳入 OEM 协议当中,以此让更多的设备,更多的用户获得定期的安全补丁。

这是一个积极的行为,但细究下就并不值得表扬了,因为之所以提出这一方案全因之前被人揭了短。

就在今年四月,Security 安全研究实验室在测试了 1200 台不同品牌、不同渠道的手机后表示,安全补丁的安装状况并不尽人意,有些厂商甚至至少漏掉了 4 个月的安全补丁。

而就在这份报告发布前一个月,Kleidermacher 在接受 CNET 的采访中刚说完“Android现在和竞争对手一样安全”。

友军

用过 Google Pixel 的人都会注意到,Google 每个在月都有一次安全推送的,而且不管你是否想要更新,但其实这个安全补丁 Google 并不仅仅推送给自家手机。

对于安全问题,Google 现在会在每个月的第一个周一发布一份安全补丁公告,公告中会列出已知漏洞的补丁。而同样是这份补丁,各大厂商一般会提前一个月收到,目的是让 OEM 和供应商——比如芯片厂——能够在公告之前好修补漏洞。

这个设想是好的,并且如果友军认真执行的话效果也不错,比如 Essential 手机,虽然销量不好,但是它可以与 Google Pixel 同一天推送安全更新。

然而前面提到了,其他厂商并不都这么干的,具体各家差多少直接看图吧:

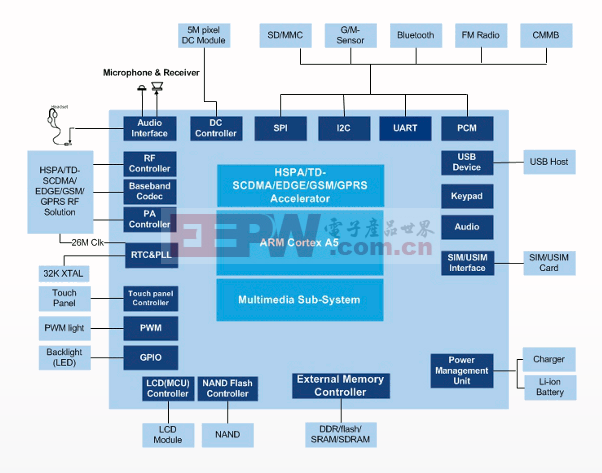

Security 还指出,这一结果的背后芯片供应商有很大责任,因为采用联发科芯片的手机在获得安全更新方面更显糟糕:

这里更新和芯片供应商的关系不是绝对的,比如 PingWest 品玩这就有一台高通骁龙 835 的手机,目前 Android 安全更新还停留在 2017 年 12 月 1 日。

在这一现象被揭露之后,Google 迅速就做出了回应,承认了这项研究的重要性,并表示将会进行核实。而最终的结果,就是这次 Google I/O 上宣布的事情了。并且 Google 这两年一直在推行的 Project Treble 正好能够用上,利用这一机制,厂商制作安全补丁更容易,成本更低。

一边用政策来约束厂商,另一边又许拉低抵触心理,可以说是个非常棒的套路。但估计 Kleidermacher 怎么也想不到,在扶友军的同时,自家阵脚乱了。

自家

据老牌安全软件赛门铁克研究发现,有一些曾经被发现过的恶意应用重登 Google Play 了,而且使用的方法非常简单:改名。

这次发现的恶意应用程序有 7 个,它们早在去年就被汇报给 Google 并下架过了,但现在,它们通过更改包名称重新以表情符号键盘、空间清理、计算器等类型登录 Google Play。

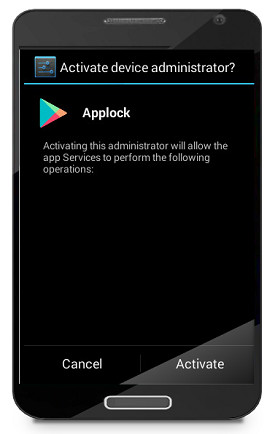

这里简单介绍下这些恶意应用的表现,大家注意下:

安装后会进入几小时静默期,以此避免被注意顶着 Google Play 图标来索要管理员权限把自己的图标改成 Google Play、Google 地图这些常见应用通过提供内容来获利——比如重定向网站——并且这个形式是云端可控的。

相对来说,这一次恶意软件的行为其实并不重要,更危险的是这次登录 Google Play 的形式,Google Play 安全流程中的问题。

评论