黑客的物理攻击 声波攻击加速度传感器!

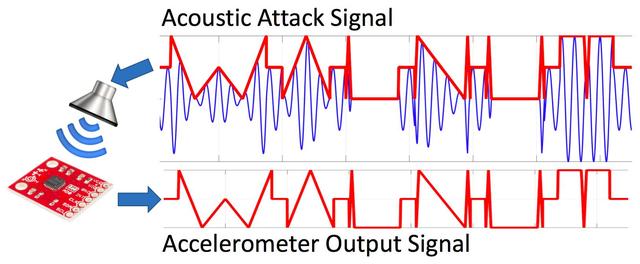

在声学正弦信号上,对于希望传感器输出的信号进行振幅调制,但是必须要求声学信号的频率和MEMS传感器的共振频率一致。

下图展示了研究人员如何欺骗MEMS加速度传感器,输出信号带有类似字母"WALNUT"。

如果某个系统或者设备使用了这种具有安全漏洞的MEMS传感器,进行自动化的状态改变决策,那么攻击者很有可能利用这种漏洞发动攻击。

为了演示这个过程,正如我们前面提到的实验三,研究人员展示了利用一部三星Galaxy S5 智能手机,它正在运行一个控制玩具车的应用程序。这个应用程序对于玩具车的控制,基于智能手机MEMS加速度传感器的测量信号。在正常情况下,用户可以倾斜手机至不同的角度,从而控制汽车运动的方向。通过声学攻击,汽车可以在无需移动手机的情况下运动。

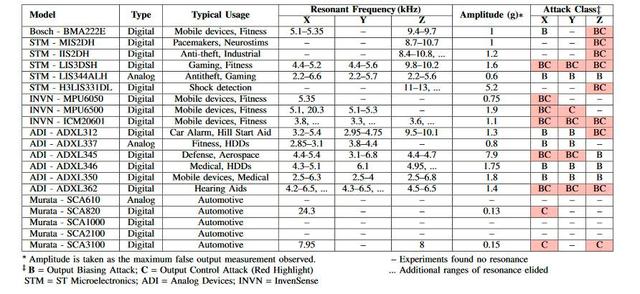

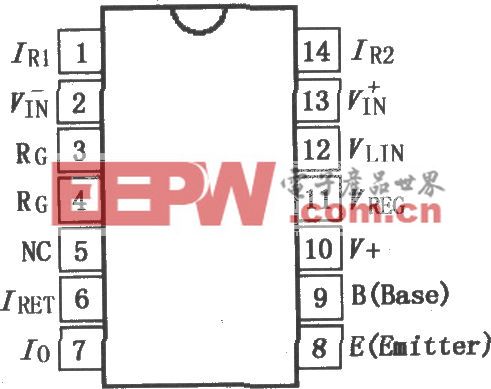

受影响的传感器型号

实验只测量了来自5个不同芯片制造商的20种不同MEMS加速度传感器的信号。但是,除了加速度传感器,其他的MEMS传感器,例如MEMS陀螺仪,也容易受到这种类型攻击。

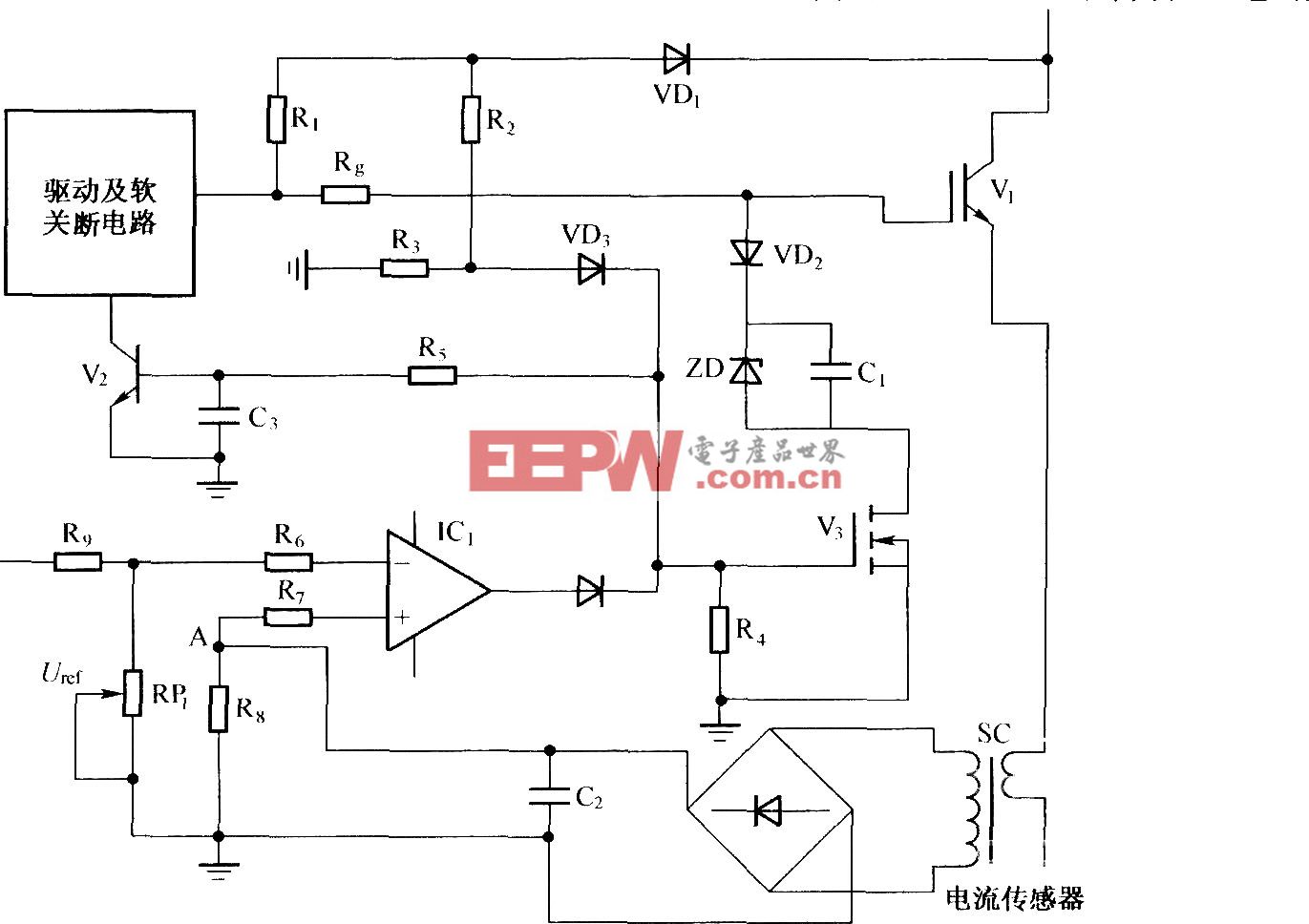

研究人员所测试的具有安全隐患的传感器列表如下图所示,B代表输出偏置攻击,C代表输出控制攻击,被标注B和C的传感器型号就代表容易受到这种类型的攻击。

这些传感器并不是所有的配置条件下都会出现安全漏洞,但是至少有一种情况下会发生。实验考虑的声学干扰振幅在110 db的声压级别,低一点的振幅同样也可以对于各种传感器产生负面影响。

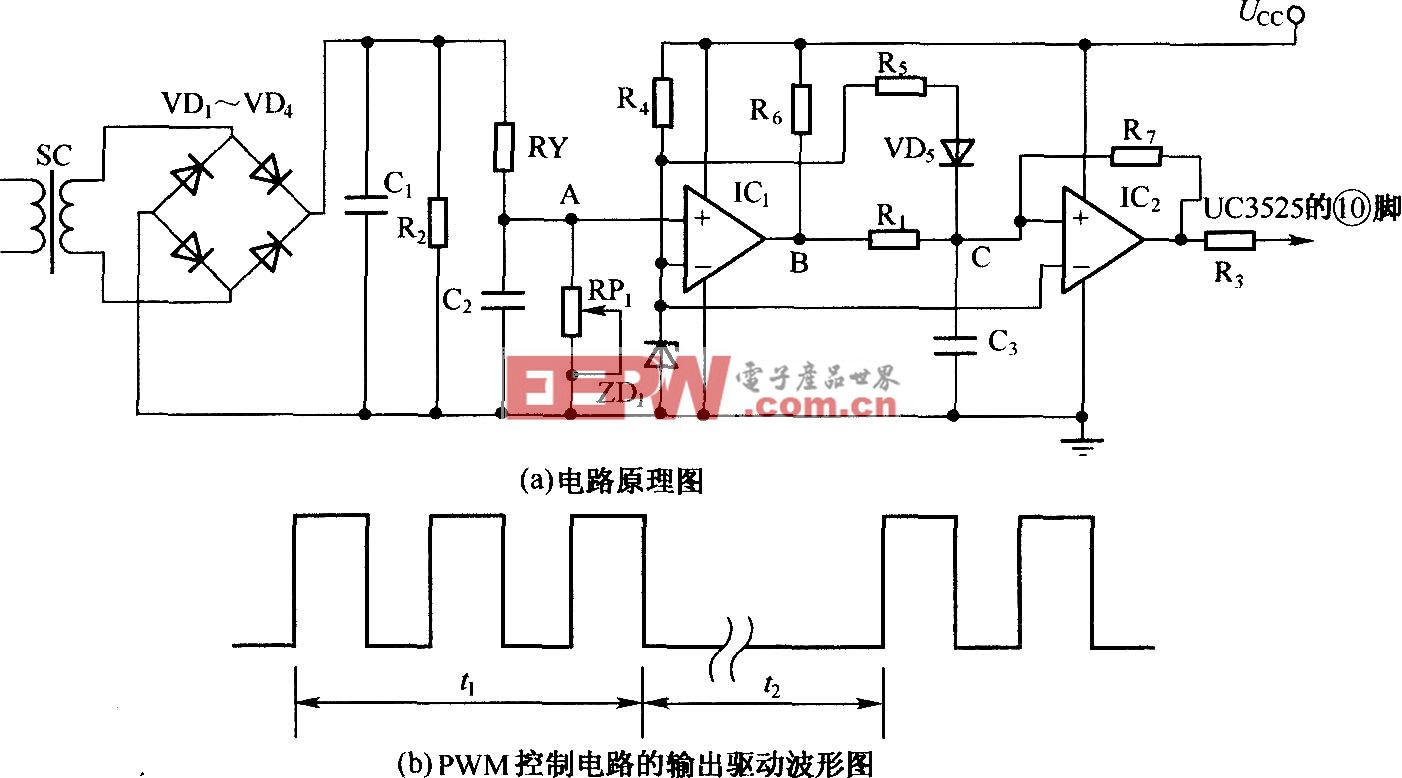

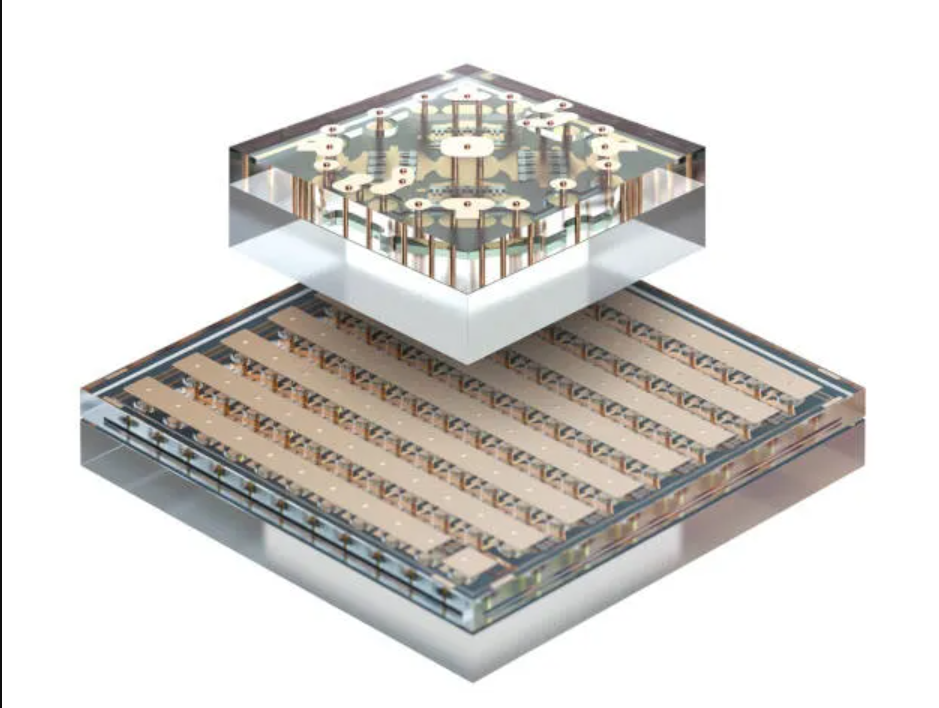

电路缺陷

研究人员称,这些系统中的缺陷来源于「模拟信号的数字化处理」。数字的“低通滤波器”筛选出最高的频率以及振幅,但是没有考虑到安全因素。

在这些情况下,他们无意的清除了声音信号,从而造成安全漏洞,因此更加方便团队人为地控制系统。

应对策略

如何具体的应对这种攻击,大家可以参考文章末尾参考资料中的研究论文。

简短的说,我们可以有各种各样的技术方案,以达到安全应用传感器的目的。但是,下面是两种普遍的应对策略:

部署MEMS传感器的时候,采用一种可以限制他们暴露于声学干扰的途径,例如在它们周围部署声学抑制泡棉。

利用数据处理算法来拒绝反常的加速度信号,特别是具有在MEMS传感器共振频率附近的频率成分的那些信号。

研究人员在论文中介绍了两种低成本的软件防御方案,可以最小化该安全漏洞,并且他们也提醒了制造商去应对这些问题。

评论