基于uCOSII的MAC设计与实现

摘 要: 针对嵌入式计算机应用领域中越来越突出的信息安全问题。本文以uCOSII操作系统为基础,在其上增加了强制访问控制MAC模块。模块参照BLP安全模型,根据uCOSII特性设计出BLP修正模型,实现了对系统的强制存取控制。

关键字:强制访问控制 安全模型 安全操作系统

1 引言

随着嵌入式计算机应用的日益普及,特别是嵌入式设备不断的网络化、智能化,嵌入式计算机的安全就成为一个急待解决的问题。许多嵌入式计算机处理的信息涉及到国家政治经济安全,工商业情报等,不采取有效的安全防范措施,一旦受到攻击将造成巨大的损失。

在计算机系统中,安全机制的重要内容就是存取控制。一般存在二种存取控制形式:自主访问控制和强制访问控制。

自主访问控制具有很大的缺陷性。由于它的“自主”能力,从理论上讲根本不可能建立对特洛伊木马的有效防护机制。而强制访问控制MAC则强制性严格规定各个客体属性,实现了信息的单向流通,可以有效的抵制特洛伊木马的攻击。

2 MAC控制模型

2.1 强制访问控制MAC简介

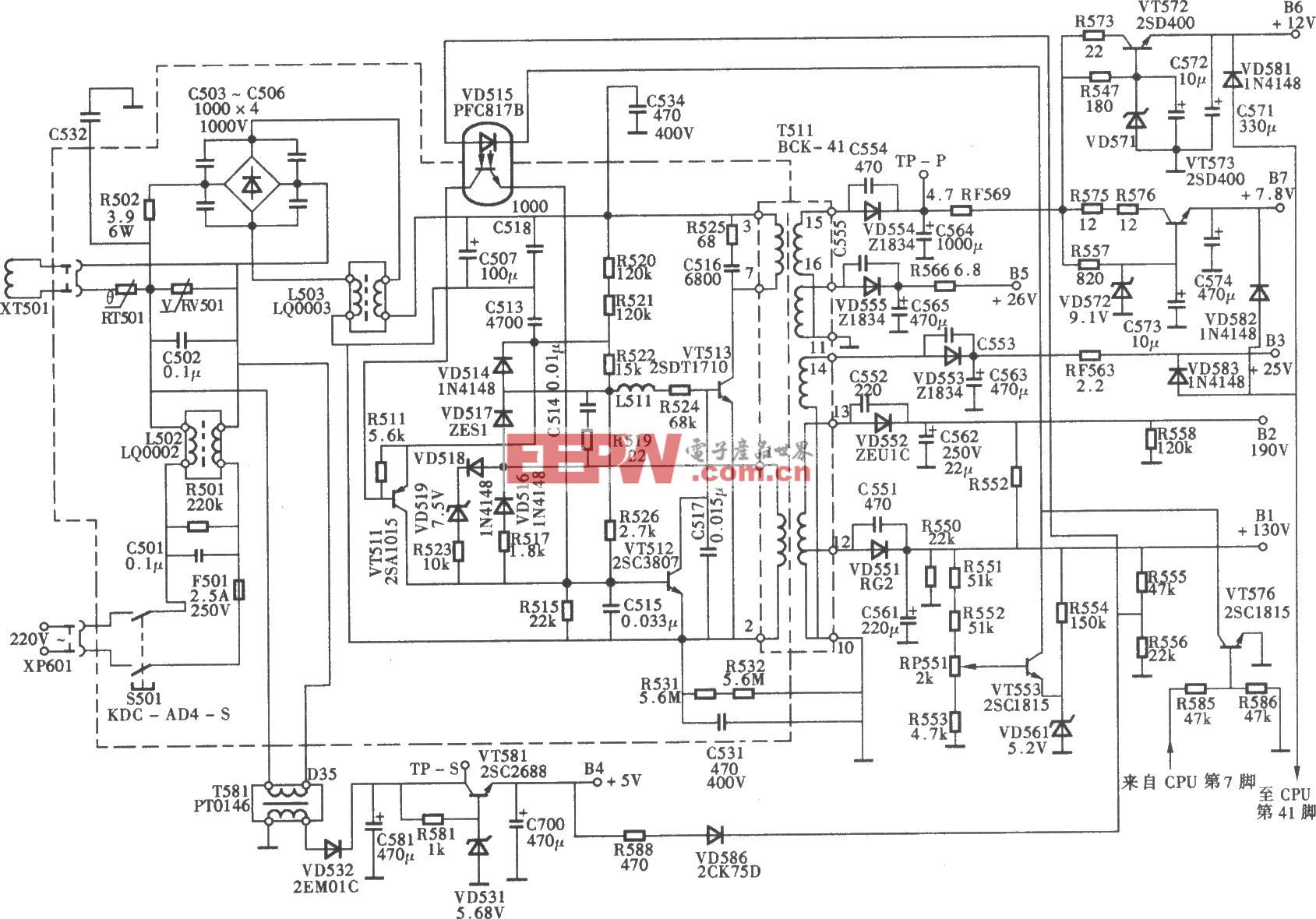

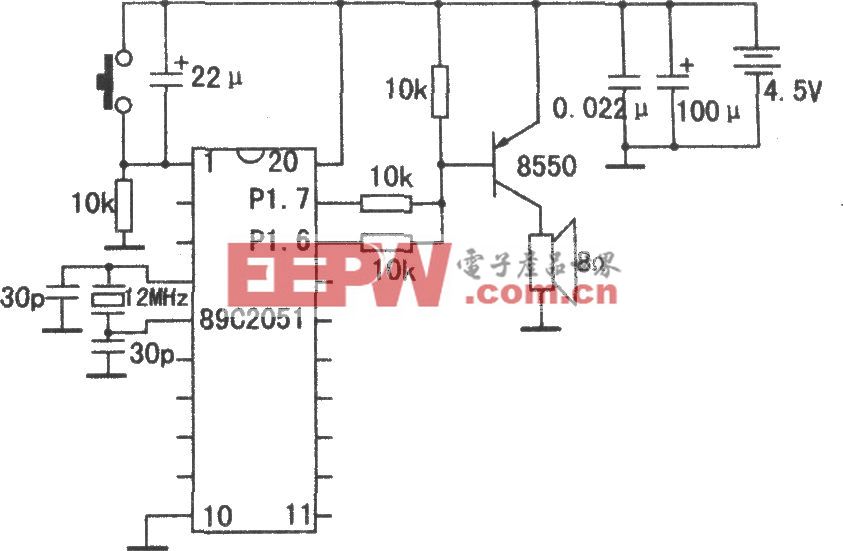

在强制访问控制下,系统中的每个进程,每个文件和每个IPC客体(消息,信号量和共享区域)都被赋予了相应的安全属性,这些属性是有安全管理员或者系统自动生成的,是不能随意改变的。主体对任何客体的访问要求,必须经过MAC访问控制模块的检测。如图1所示。

图1 MAC结构示意图

2.2 形式化安全模型BLP

本文采用的MAC安全模型将基于改进的BLP模型(Bell-LaPadula Module)的安全策略包括二部分:自主安全策略和强制安全策略。模型认为系统中的活动使系统状态不断变化,但是必须保持所有的状态都是系统安全状态。由此定义所有系统状态的转换规则必须保持简单安全性,*特性和自主安全性。

与BIBA模型(BIBA Module)相反,BLP模型主要注重保密性控制,控制信息从低安全级传向高安全级,但是缺少完整性的控制,其“向上写”规则存在潜在的危险,它不能够有效的限制隐通道。因此对其规则中所有涉及到可能对客体内容进行改动的操作以更严格控制,修改后规则如下:

(O∈b(S:a))=>(fo(O)=fc(S))

(O∈b(S:w))=>(fo(O)=fc(s))

(O∈b(S:r))=>(fo(S)>fc(O))

(O∈b(S:c))=>(fo(O)<fc(S))

(O∈b(S:x))=>(fo(S)>fc(O))

其中:

S表示主体:用户,进程等;

O表示客体:文件,信号量等;

主体对客体的访问属性A分为:r(只读),a(只写),w(读写),x(执行)和c(控制);

b (S

linux操作系统文章专题:linux操作系统详解(linux不再难懂)

评论