专家细数FBI如何破解iPhone密码保护

现代人的生活往往离不开手机,许多人也习惯把私密资料存放在手机当中,然而手机的保密功能是否值得信赖仍旧令人存疑,日前美国联邦调查局(FBI)成功破解了加州枪击案主嫌Syed Farook拥有的iPhone 5C,不但让稍早前拒绝帮忙解锁的苹果(Apple)大吃一惊,也等于宣告苹果一向自诩的iPhone安全神话自此正式破灭。

本文引用地址:https://www.eepw.com.cn/article/201604/289876.htm虽然FBI对于如何解锁iPhone 5C的细节并未多所着墨,但根据IEEE Spectrum访问9位电脑资安与手机取证专家的说法,FBI破解iPhone密码保护的手段大概不脱以下5种方式。

第一种最为简单的方法就是找出软体漏洞并加以利用,发起俗称的“零时攻击”(zero-day attack)。在此种情况下,骇客可以利用手机作业系统内的漏洞来关闭iPhone设定的某些保护功能,以便让FBI能够顺利进入iPhone内部获取所需的资料;由于此种方式并不需要动到手机的硬体零件,因此是1种相对低风险的作法,也是资安业界在处理类似案件时最常采用的选项。

虽然资安专家认为世上并不存在百毒不侵的软体,但若是实在找不到能够用来侵入手机的软体漏洞,其实还有其他方法可以绕过iPhone设下的安全屏障。

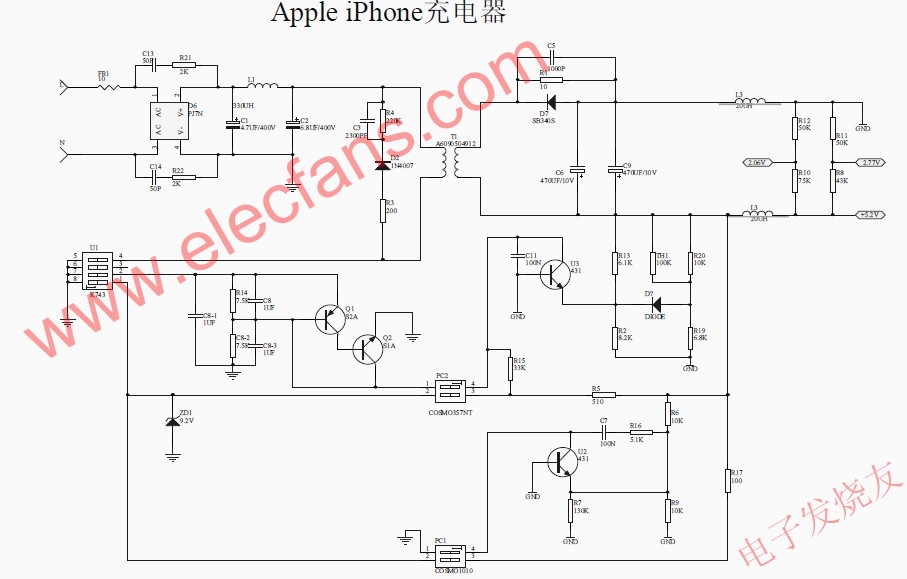

例如为了要计算使用者输入解锁密码的尝试次数(系统设定为不能超过10次),iPhone 5C的A6处理器芯片必须要与内建的快闪存储器进行资讯交流,因此骇客便可以尝试侵入在这两者之间负责携带密码回复指令的实体连接线路,并重新设定回路将作业系统接收指令的来源从RAM与快闪存储器变更为另1个外部装置,而FBI便可以透过该项装置强迫系统无限制地接受错误的密码输入尝试,直到正确的密码被找到为止。

此外,若要避开系统设下的10次错误输入限制,还有1种方法就是在每次接近错误上限时便将存储器予以重置,以便让系统重新开始计算密码输入的错误次数。

由于每1支iPhone都配备有1个保护存储器芯片的独特数位钥匙,系统会在密码输入错误次数超过上限时将其删除,而内建的快闪存储器则被认为在消除该项数位钥匙上扮演着重要角色,因此骇客的作法就是先将快闪存储器取出后先制作1个复本,然后在错误尝试次数达到上限以前将复本内容重新灌回存储器当中,接着一切便可以又从头开始。

另一方面,为了要防卫来自骇客的攻击,iPhone的存储器芯片往往都会具备多层实体保护,因此骇客有时也会对这些实体保护层进行破坏以便取得想要的资讯。

通常的作法是先对iPhone加热来让存储器芯片脱离,接着利用酸液抹除存储器芯片的表层,然后使用微型雷射钻头侵入骇客想要仔细检查的区域;由于此种方式牵涉到十分精密的作业,一不小心有可能会对存储器芯片造成永久性的损害,因此是1种风险相对偏高的选项。

最后,当手机在运作的时候,其实也可以从很多地方发掘到有用的资讯,例如电力消耗量、声学特性、电磁辐射,以及完成1项特定工作所需花费的时间等等。在所谓的“旁道攻击”(side-channel attack)中,骇客能够刻意让手机运行1项特定任务,并利用特殊工具来监测上述的那些数据,然后透过收集到的资料来推断手机中所发生的事情;例如骇客可以将1个电阻与iPhone内部的电路连结,然后在每次输入密码时测量流经电阻的能量,借此来猜测正确的密码。

评论