2016年的五大主导信息安全趋势

“在我看来,2016年可能将会是网络安全风险最为严峻的一年。”德宾说。“我这样说的原因是因为人们已经越来越多的意识到这样一个事实:即在网络运营正带来了其自己的特殊性。”

本文引用地址:https://www.eepw.com.cn/article/201601/285206.htm德宾说,根据ISF的调研分析,他们认为在即将到来的2016年,五大安全趋势将占据主导。

当我们进入2016年,网络攻击将进一步变得更加具有创新性、且更为复杂,德宾说:“不幸的是,虽然现如今的企业正开发出新的安全管理机制,但网络犯罪分子们也正在开发出新的技术来躲避这些安全管理机制。在推动企业网络更具弹性的过程中,企业需要将他们的风险管理的重点从纯粹的信息保密性、确保数据信息的完整性和可用性转移到包括风险规模,如企业声誉和客户渠道保护等方面,并充分认识到网络空间活动可能导致的意想不到的后果。通过为未知的各种突发状况做好万全的准备,企业才能过具有足够的灵活性,以抵御各种意外的、高冲击性的安全事件。”

德宾说,ISF所发现的这些网络安全威胁趋势并不相互排斥。他们甚至可以结合起来,创造更具破坏性的网络安全威胁配置文件。他补充说,我们预计明年将为出现新的网络安全威胁。

1、国家干预网络活动所导致的意外后果

德宾说,在2016年,有官方背景参与的网络空间相关活动或将对网络安全造成附带的损害,甚至造成不可预见的影响和后果。而这些影响和后果的危害程度将取决于这些网络活动背后所依赖的官方组织。并指出,改变监管和立法将有助于限制这些活动,无论其是否是以攻击企业为目标。但他警告说,即使是那些并不受牵连的企业也可能会遭受到损害。

德宾说:“我们已经看到,欧洲法院宣布欧美数据《安全港协议》无效。同时,我们正看到越来越多的来自政府机构关于重视数据隐私的呼吁,尽管某些技术供应商会表示说,’我们已经彻底执行了端到端的加密。’但在一个连恐怖主义都变得日趋规范的世界里,当看到一个网络物理链接时,我们要如何面对这一问题?”

展望未来,企业必须了解政府部分的相关监管要求,并积极与合作伙伴合作,德宾说。

德宾说:“立法者必须将始终对此高度重视,并及时跟上最新网络攻击技术的步伐,我甚至认为立法者本身也需要参与到预防网络安全威胁的过程中来。他们所探讨的一直是如何应对昨天已经发生的网络安全事件,但事实上,网络安全更多的是关于明天的。”

2、大数据将引发大问题

现如今的企业在他们的运营和决策过程中,正越来越多的运用到大数据分析了。但这些企业同时也必须认识到:数据分析其实是有人为因素的。对于那些不尊重人的因素的企业而言,或将存在高估了大数据输出价值的风险,德宾说。并指出,信息数据集完整性较差,很可能会影响分析结果,并导致糟糕的业务决策,甚至错失市场机会,造成企业品牌形象受损和利润损失。

德宾说:“当然,大数据分析是一个巨大的诱惑,而当您访问这些数据信息时,必须确保这些数据信息是准确的。”这个问题关乎到数据的完整性,对我来说,这是一个大问题。当然,数据是当今企业的生命线,但是我们真的对其有充分的认识吗?”

“现如今,企业已经收集了大量的信息。而最让我所担忧的问题并

不是犯罪份子窃取这些信息,而是企业实际上是在以其从来不会去看的方式来操纵这些数据。”他补充道。例如,他指出,相当多的企业已经将代码编写工作进行外包多年了。

他说:“我们并不知道在那些代码中有没有可能会让您企业泄露数据信息的后门。”事实上,这是有可能的。而您更需要怀疑的是:不断提出假设的问题,并确保从数据信息中获得的洞察分析正是其实际上所反映的。”

当然,您所需要担心的并不只是代码的完整性。您更需要了解所有数据的出处。

“如果企业收集并存储了相关数据信息,务必要明白了解其出处。”他说。一旦您开始分享这些数据,您就是把自己也打开了。您需要知道这些信息是如何被使用的,与谁进行了分享,谁在不断增加,以及这些数据是如何操纵的。”

3、移动应用和物联网

德宾说,智能手机和其他移动设备迅速普及正在使得物联网(IoT)日渐成为网络犯罪份子进行恶意行为的首要目标。随着携带自己的设备办公(BYOD)、以及工作场所可穿戴技术的不断推出,在未来的一年里,人们对工作和家庭移动应用程序的要求会不断增加。而为了满足这一需求的增加,开发商们在面临强大的工作压力和微薄的利润空间的情况下,很可能会牺牲应用程序的安全性,并尽快在未经彻底测试的情况下,以低成本交付产品,导致质量差的产品更容易被不法分子或黑客所攻击。

“不要把这和手机简单的相混淆了。”德宾说。移动性远不只有这么一点,智能手机只是移动性的一个组成部分。

他注意到,越来越多的企业员工也和他一样,需要不断地出差到各地办公。

“我们没有固定的办公室。”他说。上次我登陆网络是在一家旅馆。而今天则是在别人的办公环境。我如何确保真的是我史蒂夫本人登录的某个特别的系统呢?我可能只知道这是一款来自史蒂夫的设备登录的,或者我相信是史蒂夫的设备登录的,但我怎么能够知道这是否是用史蒂夫的另一款设备的呢?

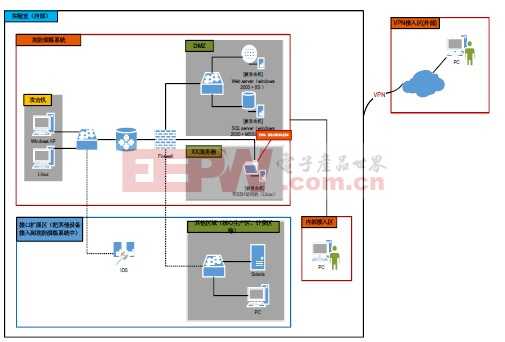

企业应做好准备迎接日益复杂的物联网,并明白物联网的到来对于他们的意义何在,德宾说。企业的首席信息安全官们(CISO)应积极主动,确保企业内部开发的各款应用程序均遵循了公认的系统开发生命周期方法,相关的测试准备步骤是不可避免的。他们还应该按照企业现有的资产管理策略和流程管理员工用户的设备,将用户设备对于企业网络的访问纳入企业现有管理的标准,以创新的方式推动和培养员工们的BYOD风险意识。

评论