网络犯罪分子攻击智能家居,BadBox 2.0 僵尸网络在全球蔓延

BadBox 2.0 的卷土重来带来了新的风险,消费者应该提高警惕。随着不受监管的廉价物联网设备在全球家庭中越来越普遍,了解它们可能带来的潜在危险至关重要。

本文引用地址:https://www.eepw.com.cn/article/202506/471184.htm一波新的网络攻击正针对家庭技术,美国联邦调查局就 BadBox 2.0 勒索软件的卷土重来发出了警告 。这个由受感染的物联网设备组成的复杂网络正被网络犯罪分子利用,大规模地渗透家庭网络,引发了人们对日常智能设备安全性的新担忧。此次活动的全球足迹跨越了 220 多个国家和地区,感染报告涵盖了从预算流媒体播放器到未经认证的数字相框等各种设备。

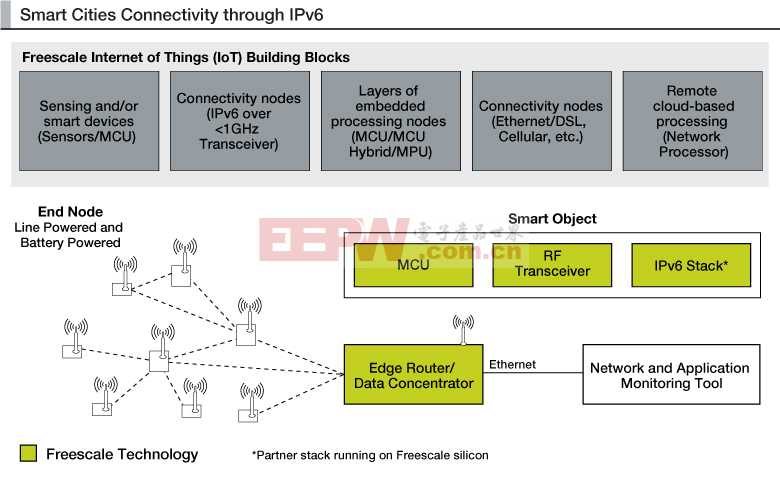

最初的 BadBox 行动于 2023 年浮出水面,当时安全研究人员 发现 某些基于 Android 的设备——主要是未经 Google Play Protect 认证的杂牌、低成本小工具——在出厂时就被植入了固件中的恶意软件。这些设备通常在中国制造并销往世界各地,包括流媒体播放器、数字投影仪,甚至车载信息娱乐系统。

尽管 2024 年 BadBox 行动在网络安全公司、科技公司和国际执法机构(包括德国当局与谷歌的联合行动)的协调行动下部分受阻,但威胁很快适应。这个僵尸网络进化以绕过许多针对它的反制措施,标志着以物联网为重点的网络犯罪进入了一个危险的新阶段。

BadBox 2.0,这是僵尸网络的最新版本,比其前身更加阴险。原始版本主要在制造过程中感染设备,而 BadBox 2.0 可以在工厂和消费者收到后都入侵硬件。设备可能带有固件级别的后门,或者在初始设置期间从非官方市场下载应用程序时被感染。

安全分析师已经确定了至少四个相互关联的团体在背后支持这个僵尸网络——SalesTracker、MoYu、Lemon 和 LongTV——每个团体专门负责操作的不同阶段,从恶意软件分发到利用被盗数据牟利。

一旦设备被攻破,它就成为了一个庞大的僵尸网络的一部分。网络犯罪分子利用这些被感染的终端作为住宅代理,让他们能够通过家庭网络路由非法活动,并掩盖其真实来源。除了促进广告欺诈和 DDoS 攻击外,这个僵尸网络还支持凭证填充来劫持在线账户,拦截一次性密码进行金融欺诈,并部署恶意代码以进一步扩大其网络。该恶意软件执行任意命令的能力使攻击者能够灵活地将受感染设备用于几乎任何网络犯罪目标。

BadBox 的根源可以追溯到更早的恶意软件,例如 Triada,这是一种于 2016 年首次发现的复杂 Android 恶意软件。Triada 以深度嵌入系统和逃避检测而闻名。多年来,其策略已演变为 BadBox 和 BadBox 2.0 中看到的现代供应链攻击。这种血统有助于解释该僵尸网络的弹性和适应性,这是建立在近十年的开发和改进之上的。

大多数消费者很难检测到 BadBox 2.0 的感染。这种恶意软件通常运行无声,很少有明显的症状。细微的迹象可能包括出现不熟悉的软件商店、设备不明原因过热或网络设置突然变化。美国联邦调查局警告说,那些宣传免费访问高级内容或标榜为“解锁”的设备风险特别高。

如果怀疑设备已被感染,用户应立即将其与互联网隔离,检查所有连接的设备是否有未经授权的应用或活动,并考虑执行完全重置或更换硬件。

为了降低风险,专家建议:

购买由 Google Play Protect 认证的设备。

避免使用未经认证或非品牌硬件。

保持固件和应用程序更新。

监控家庭网络流量异常。

检查安全公告,以获取受影响型号列表和已知威胁指标。

评论