WSNs中基于三因素节点评估的安全认证方案

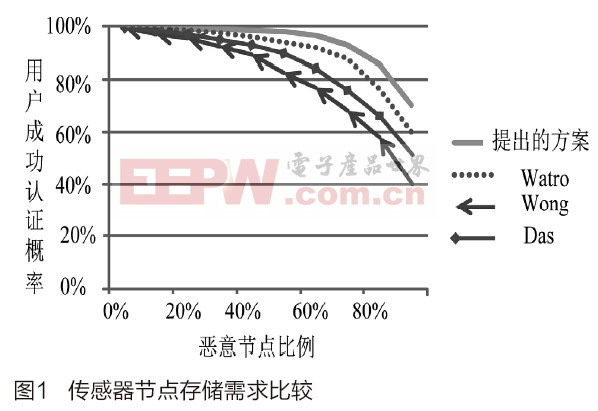

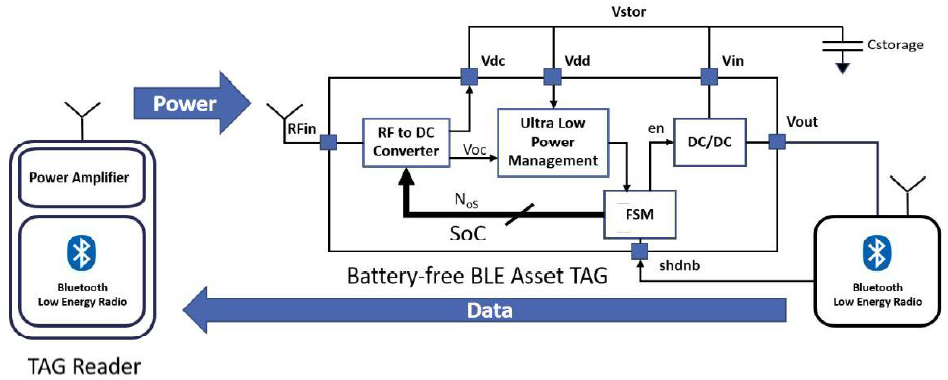

摘要:为了减少传感器节点的资源利用并提高网络的安全性,提出了一种基于信任度的认证方案。该方案在计算节点信任度时引入时间片、安全行动系数和交互频度来计算节点信任度,这样使得自私节点很难伪装成正常节点,信任度与当前节点行为紧密相关,并防止节点通过很少的交易次数来达到较高的信任度,再利用信任度来判断一个节点是否可信,有效地提高了应用的安全性,对恶意节点的攻击起到一定的阻碍作用。然后设计了身份标识、密码、智能卡相结合的认证方案,并且用户在与传感器节点认证之前,网关查询网络中节点的信任度,从而找到可信的节点与用户进行认证,实现可信的传感器节点、网关节点和用户三者之间的交互认证,并且用户能方便地更改密码。安全性分析、性能分析及仿真实验的结果表明,与已提出的认证方案相比,该方案能够抵制重放攻击、内部攻击、伪装攻击等,同时计算花费少,适合于对安全性和性能有要求的无线传感器网络。

本文引用地址:https://www.eepw.com.cn/article/276364.htm引言

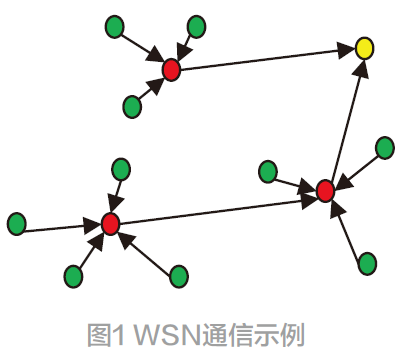

随着近年来通信技术的进步,无线传感器网络已成为研究热点。这种网络由大量微小的传感器节点组成,可用来监控温度、湿度、压力等因素,现被广泛应用于军事、环境监控、医疗监护等领域中。然而,随着无线传感器网络渗入的领域越来越多,安全问题就显得越来越突出,认证技术成为了无线传感器网络安全领域的研究重点 。传统的认证方案没有考虑三者之间的交互认证以及对传感器节点是否可信的验证,一般只进行用户、网关节点和传感器节点之间的单向认证,但是随着攻击者攻击方式的多样化,传感器节点很容易受到攻击而妥协,从而对整个认证过程造成威胁。因此,如何实现在认证的过程中加入节点信任度以及交互认证很有前景。本论文针对传感器节点容易妥协的特点,提出一种加入轻量级的节点信任度评估和交互认证的认证方案。此认证方案改进了认证过程,从而极大地提高了认证过程的安全性,并且也避免了使用复杂算法所带来的计算消耗,从而有效地提高了无线传感器网络的生命周期。

论文结构组织如下:第一章将讨论相关工作。第二章将详细介绍所提出的方案。第三章将具体地对所提出的方案进行安全性和性能分析。第四章将对所进行的研究进行总结。

1 相关工作

从安全通信的角度来说,认证是一个很重要的研究主题。在2004年,Watro等在[2中提出一种用户认证方案,即TinyPK,它把RSA和Diffie-Hellman算法结合起来使用。然而当攻击者伪装成传感器节点和用户进行会话时这个方案存在安全隐患。当攻击者截获了用户的公钥时,可以把自己的会话密钥进行加密发送给用户,而用户却没有察觉,从而使得用户使用攻击者的会话密钥与攻击者进行通信。在2006年,Wong等在[3]提出了一种无线传感器网络的动态用户认证方案,这个方案使用了异或操作和单向哈希函数,这很好地节省了计算的复杂度并减少了计算负载。然而Das在[4]中指出Wong等所提出的方案对伪装攻击和重放攻击很难防范,并提出一种改进的方案,即无线传感器网络的二因素用户认证方案。

本文所提出的方案将使用一个轻量级的节点信任度计算方法,充分利用节点间的交互,并且在认证过程中,充分实现用户、网关节点和传感器节点三者之间的交互认证,尽量避免上述的攻击,此外在用户发现威胁时可以及时更新密码。

2 无线传感器网络基于三因素节点评估的安全认证

这一节将具体介绍所提出的无线传感器网络基于节点信任度的安全认证。首先,介绍一下计算节点信任度的方法,然后再具体介绍认证的全过程,该过程分为5个阶段,随后将一一介绍。

2.1 基于三因素节点信任度评估与决策

节点信任度用来指代一个节点对另一个节点的特定行为的主观信任程度。直接信任度是一个节点不需要通过第三方直接对另一个结点评估得到的信任度,而间接信任度是一个节点通过第三方节点来对另一个节点得出的信任度,而这个第三方节点通常是两个节点的公共邻居[8]。综合信任度是由直接信任度和间接信任度通过结合得到的。在计算节点信任度的过程中,把时间分为多个时间片,每个时间片的的大小为t1,总时间为T(T=n*t1),使用时间片是为了防止自私节点伪装成正常节点。

IDTij(t)表示t时刻节点i对节点j评估所得出的直接信任度,Pij(t)表示到t时刻节点i所观察到的节点 j所做出的积极事情的个数,Nij(t)是到t时刻节点i所观察到的节点 j所做出的消极事情的个数。a表示安全行动系数,如果一个应用越安全,该系数就越高,它主要用来对节点最近行为进行反映。Fij(t)用来衡量节点i和节点j到t时刻为止交互的频繁程度,一个节点只有获得多次好评才达到很高的信任度从而防止恶意节点通过很少的交互次数达到很高的信任值,通常用 表示,b是到t时刻两个节点交互的次数[9]。直接信任度计算公式如下:

表示,b是到t时刻两个节点交互的次数[9]。直接信任度计算公式如下:

(1)

(1)

IDTij(t)表示t时刻节点i对节点j进行评估所得到的间接信任度,假设![]() 是节点i,j所共同的邻居节点。首先计算到t时刻节点i对邻居节点所评估的直接信任度之和DT如下:

是节点i,j所共同的邻居节点。首先计算到t时刻节点i对邻居节点所评估的直接信任度之和DT如下:

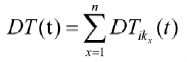

(2)

(2)

之后,可以通过DT求间接信任度IDTij,公式如下:

(3)

(3)

ω(kx)是节点kx的推荐可信度,可以用来刻画推荐节点所提供信息的准确性和真实性。

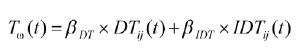

节点j的综合信任度Tω(t)公式如下:

(4)

(4)

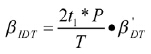

βDT和βIDT分别是直接信任度和间接信任度的权值, ,并且满足βIDT+βDT =1,P是现在时间片的序号[10]。

,并且满足βIDT+βDT =1,P是现在时间片的序号[10]。

接下来需要设定系统信任的阈值。在初始时候,设定阈值为0.5。若节点的综合信任度小于系统信任的阈值,则认为该节点不可信,不可与之交互;否则认为该节点可信,可与之交互。之后,把先前所接受的信任度值的平均值作为当前阈值,周期性地进行比较。每个节点都会保存一份邻近节点的信任度表,并且每t1更新一次。

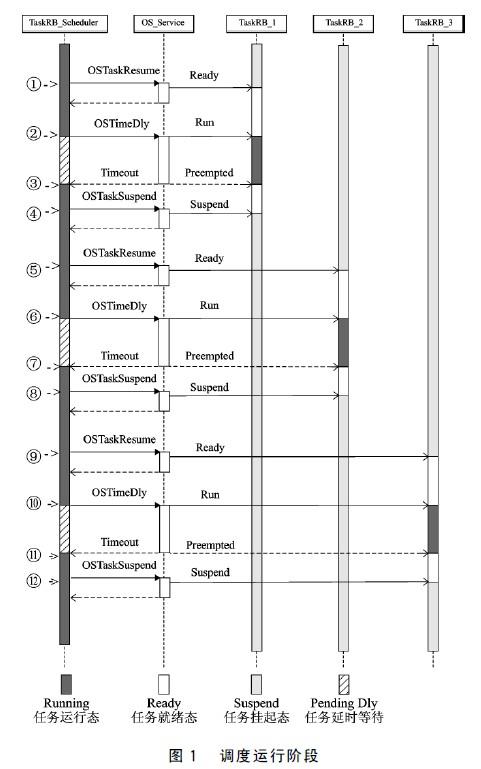

接下来将介绍所提出的基于三因素节点信任度评估的认证,在介绍之前,先介绍一下后面将会用到的标记的象征,如表1 。它分为5个阶段:注册阶段,登录阶段,认证阶段,交互阶段,密码修改阶段,而信任模型主要用于可信传感器节点的选择,并用于认证阶段。

2.2 注册阶段

在这一阶段,用户Ui提交其IDi和PW通过一个安全的通道传给网关节点,然后网关节点通过计算给用户一张智能卡[11]。这个过程如下:

(1)Ui GW:{IDi,PW}。PW=h(PW

GW:{IDi,PW}。PW=h(PW B),B是用户随机产生的一个大数。

B),B是用户随机产生的一个大数。

(2)GW收到注册请求后,产生一个随机数x,计算Ni=h(PW||IDi)  h(x)。

h(x)。

(3)GW Ui:把{h(.),Ni,x,IDi,PW}存进用户智能卡,把智能卡传输给用户用于身份认证。

Ui:把{h(.),Ni,x,IDi,PW}存进用户智能卡,把智能卡传输给用户用于身份认证。

(4)当用户收到智能卡后,把B加入得{h(.),Ni,x,IDi,PW,B}。

评论