让物联网设备更安全

在任何嵌入式设计中实现安全功能都是一项艰巨任务。每天都有关于黑客窃取敏感信息或由于客户信息受到破坏而导致网站无法运作的新闻,这些足以使开发人员夜不能寐。安全威胁状况在不断变化,攻击向量(attack vector)和黑客也在不断发展。这些新闻不仅仅限于消费性技术中之脆弱度。

2020年末,一家半导体供货商全部生产能力被黑客绑架勒索,这是一个发生在非常接近促进安全最佳实践行业的事件。攻击者或许认为,以个人消费者为目标只会产生少量赎金,而以大型企业和组织为目标则可以带来数量更大回报,因为目标对象通常希望避免任何负面新闻。当下,在诸如工业物联网(IIoT)之类操作技术(OT)领域,开发人员面临着巨大压力,要求他们为其设计所有内容实施最高安全等级防护。

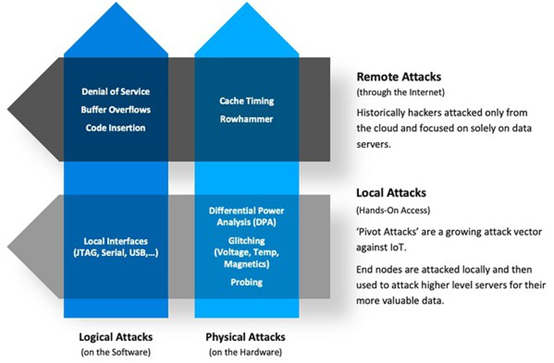

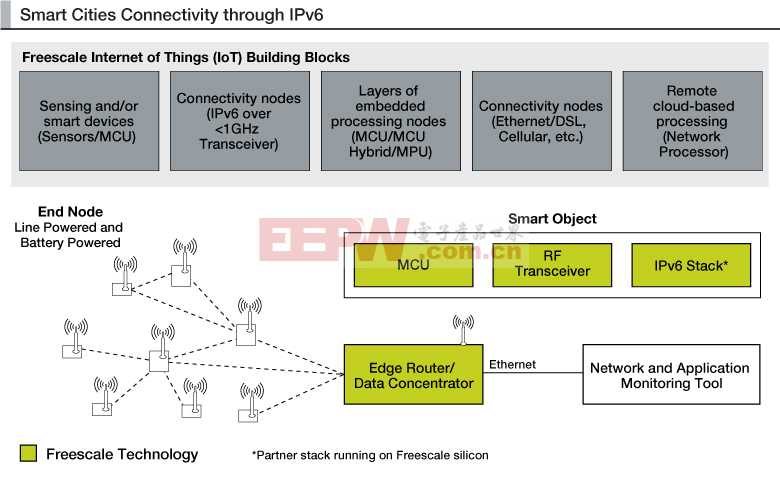

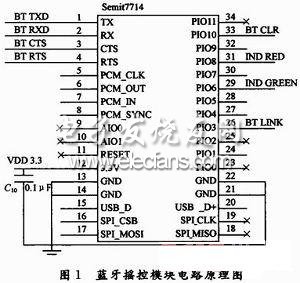

如图1所示,网络攻击已从针对远程企业IT云端服务器和数据中心转向传感器、边缘节点和网关等本地设施,这种趋势显示攻击向量发生了变化。例如,对网络边缘温度传感器节点浏览攻击不仅会危害该单个设备,还能够提供从传感器攻击更广泛基础架构之机会。

图1 : 攻击向量从远程到本地变化格局。(来源:Silicon Labs)

管制环境也在发生变化,美国和欧洲最近立法为消费和工业设备制定了基本架构。

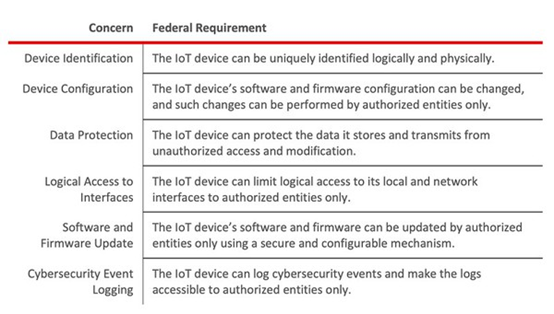

在美国,诸如NIST.IR 8259之类联邦立法正在准备规定安全性问题和建议,以克服针对IoT设备安全性脆弱度。一旦这些立法得到批准,NIST标准将成 为国际公认ISO IoT设备安全规格。美国几个州在满足NIST.IR 8259要求层面已经非常超前。图2仅突出显示该立法将要解决的一些基本安全原则问题。

图2 : 用于物联网设备安全的NIST.IR 8259标准架构。(来源:Silicon Labs)

欧洲标准组织ETSI也正在起草类似管制法规TS 103645。已经批准的欧洲标准EN 303 645,以及名为「消费性物联网网络安全(Cybersecurity for Consumer Internet of Things)」将得到欧洲各国和澳大利亚等其他国家广泛采用。

本文将讨论实现更强大IoT设备安全性步骤,并解释嵌入式安全性背后的不同概念,以及如何针对嵌入式设备安全性实施一致且包容性途径。

发现设备脆弱度

对于嵌入式开发人员,其安全要求众所周知。但是,要实现这些安全性之必要步骤则比较困难且复杂。在嵌入式设备相对独立时,这可能要容易很多。如今,网络无处不在,每个物联网设备都容易受到攻击。而且,往往攻击者更有经验,攻击向量也不仅限于TCP/IP网络和端口。嵌入式设备每个层面都可能具有潜在攻击面。了解潜在攻击面有助于确定应该使用何种防护方法。

图1将本地攻击分为针对IoT设备软件或硬件,攻击类型或许更复杂,例如差动功率分析(DPA),也可以透过获得对设备JTAG埠物理浏览,并用恶意代码对其进行重新程序而使攻击变得更加直接。差动功率分析需要实时侦测设备功耗,以确定设备可能正在做什么。随着时间积累,能够建立一种数字影像,确定嵌入式处理器可能正在做什么。

加密功能特别耗费计算资源和大量功率,黑客能够识别出频繁数字加密和解密任务操作。一旦知晓处理器操作,黑客就可以使用故障处理使其强制进入故障状态,同时会使缓存器和端口可浏览。黑客使用的其他攻击技术包括篡改系统时钟,在周边引脚上引入错误讯号以及将电源电压降低,使处理器运作变得更不稳定,从而可能暴露隐蔽密钥并锁定埠。

使设备更安全

在审查IoT设备中实施安全体系时,工程团队可能会发现安全物联网(Internet of Secure Things;IoXT)等行业架构是一个很好的起始点。安全物联网是一个行业主导计划,旨在使嵌入式开发人员更轻松实施保护物联网设备安全程序任务。 IoXT已建立了涵盖物联网安全性、可升级性和透明度的八项原则架构,工程师在设计物联网设备时可以遵循这些原则。

安全物联网八项原则

1.禁止通用密码:设备使用唯一默认密码,而不是通用密码,以使黑客无法广泛控制数百个设备。

2.保护每个接口:在使用过程中,无论目的如何,都应对所有接口进行加密和认证。

3.使用经过验证的加密方法:建议使用行业认可开放式加密标准和算法。

4.预设情况下安全性:产品出厂发运时应启用最高级别安全性。

5.已签名软件更新:应该对无线软件更新进行签名,以便接收设备可以在应用更新之前对其进行身份验证。

6.自动软件更新:设备应自动进行经过身份验证之软件更新,以维护最新安全补丁程序,而不是将更新任务留给消费者。

7.脆弱度报告方案:产品制造商应为用户提供一种报告潜在安全问题方法,以加快更新速度。

8.安全到期日:与保修计划一样,安全条款也应在某个时候到期。制造商可以提供扩展支持方案,以帮助顺延连续安全支持和更新成本。

实施全面安全措施

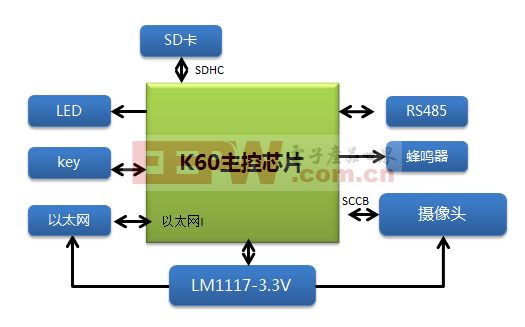

伴随物联网安全格局快速变化,物联网产品工程团队也在努力与不断增长的安全功能保持同步,能够满足此需求的一个平台是Silicon Labs开发的Secure Vault,它使用硬件和软件功能组合在SoC中提供全面安全子系统。Silicon Labs第一个整合有Secure Vault的组件是多协议无线SoC EFM32MG21B。

Secure Vault已获行业安全组织PSA Certified和IoXt联盟(ioXt Alliance)认证。PSA Certified Level 2认证基于与Arm共同创建安全标准架构。

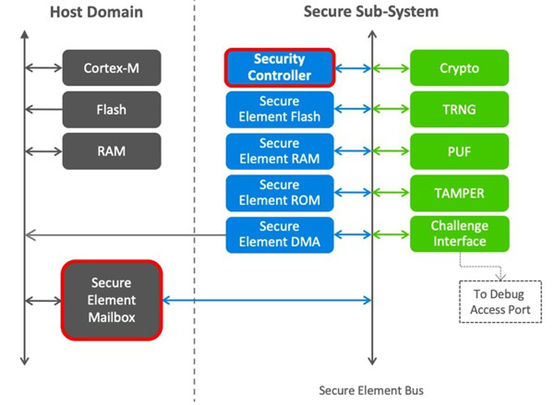

Secure Vault SoC在设备中整合了所有期望安全功能,例如真正随机数生成器、加密引擎、信任根和安全启动功能。 Secure Vault透过增强安全启动、DPA对策、防篡改检测、安全密钥管理和安全证明等特性进一步加强安全功能。

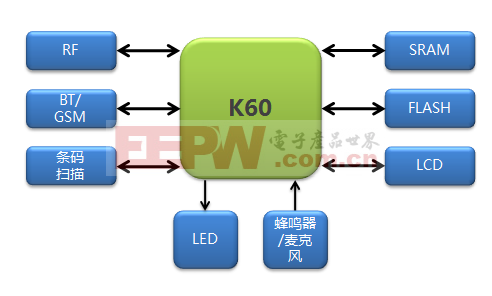

在Secure Vault中,所有安全功能都位于安全元素子系统中,请参见图3。

图3 : Silicon Labs Secure Vault安全元素子系统。(来源:Silicon Labs)

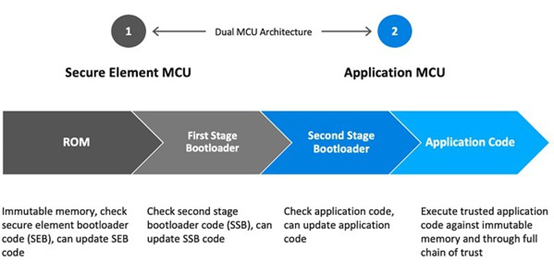

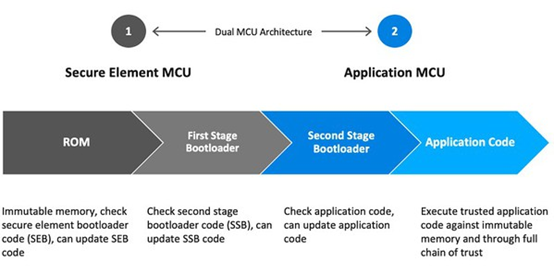

黑客通常使用的一种攻击方法是干扰启动代码,用看似正常但实际运作却完全不同的指令替换代码,将数据重新定向到其他服务器。 Secure Vault采用增强启动过程,其中同时使用应用微控制器和安全元素微控制器,并结合信任根和安全加载程序功能,仅仅执行受信任之应用程序代码,参见图4。

图4 : 使用Silicon Labs Secure Vault之安全启动。(来源:Silicon Labs)

另一种黑客攻击方法试图将已安装韧件(firmware)转返(rollback)到具有安全脆弱度之先前版本。这样,黑客就可以破坏设备,从而利用其中安全脆弱度。借助Secure Vault,防转返预防措施透过使用数字签名韧件来验证是否需要更新,参见图5。

图5 : Secure Vault防转返对策使用数字签名对韧件更新进行身份验证。(来源:Silicon Labs)

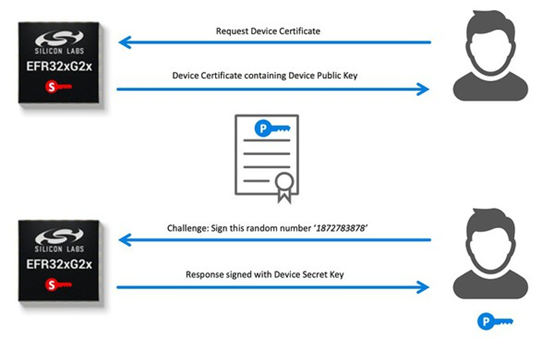

某些系统以前使用可公共浏览唯一ID(UID)来标识单个IoT设备。对于开发人员而言,此类UID使伪造产品相较容易,从而使产品真实性受到质疑。透过使用Secure Vault,可以生成唯一ECC密钥/公用密钥对,并且密钥安全存储在芯片上。应用可以请求设备证书,但是任何响应需要使用设备密钥签名,而不是随证书一起发送,参见图6。

图6 : 采用Secure Vault进行安全认证过程。(来源:Silicon Labs)

结论

对于当下开发的每个嵌入式设备,都需要至关重要且强大安全性支持。物联网设备中黑客攻击威胁格局日益严重,要求从设备出厂发运开始就需要发挥其全面安全性。使用Secure Vault,可以确保产品开发团队及其客户从一开始就具有防范可扩展软件攻击之强大保护体系。

(本文作者Simon Holt任职于贸泽电子)

评论