在攻城狮眼里,传统车企怎样才能避免被出局?——车辆安全篇(上)

本期的主题是:中国传统车企在自动驾驶大潮中,如何保证车联网的安全。

本文引用地址:https://www.eepw.com.cn/article/201612/332475.htm编者按:互联网造车的兴起、汽车智能化进程加快,对于传统车企都带来了或多或少的影响。身处行业不同位置的人,看法也各有差异。本文作者是一名汽车底盘工程师。他写下了自己的看法,欢迎大家一起讨论。本期的主题是:中国传统车企在自动驾驶大潮中,如何保证车联网的安全。

上一期我们聊了车联网之车载无线网络。无线网络的出现,代表着汽车不再是独立存在的个体,而是融入到了整个物联网的大潮中。任何事情都有两面性,进入物联网,万物可联,访问方便快捷,但是随之而来的就是陌生人可以通过物联网访问私人车辆成为了可能和现实。

随着2015年7月两位著名白帽黑客查理·米勒以及克里斯·瓦拉塞克入侵了一辆Jeep自由光行驶过程的经典案例曝光,大家对车联网的安全性能提出了大大的问号。两位黑客侵入克莱斯勒公司出品的Uconnect车载系统,远程通过软件向该系统发送指令,启动车上的各种功能,包括减速、关闭发动机、制动或让制动失灵。他们顺利的侵入到了系统,并成功的控制了车辆。好在两位仁兄把结果反馈给了克莱斯勒,使得这批汽车得以顺利召回并升级。但是并不是每个人都心怀好意的去这么做,一旦别有用心的人攻击了私人车辆,不仅仅是造成车内财物丢失或者车辆被盗,也可能危及到司机和乘客的生命安全。所以,车联网的安全也是车厂要在实现自动驾驶过程中打好基础的必修课之一。

黑客通过什么接口攻击汽车?

1、OBD接口

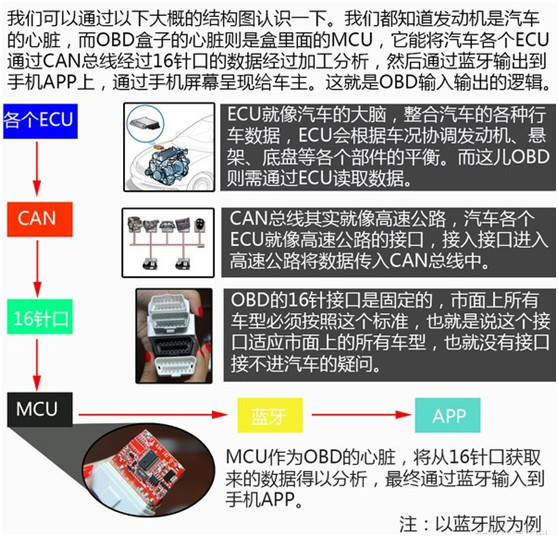

OBD是英文On-Board Diagnostic的缩写,即车载诊断系统。本来这个模块是给车企的工程师用来诊断整车网络中ECU故障的接口(简明称谓就是修车),但是现在被许多公司商用化了。它除了能够监测到车辆仪表显示的数据外,能随时监控发动机的运行状况、油耗记录、车速里程、胎压值、电池电压、气囊报警、加速减速、刹车拐弯等数据。概括一句话来说,只要是搭载在CAN上ECU数据,都能够被OBD检测并反馈到监控设备或者监控软件上。

最初的OBD接口基于ISO协议的K-Line通讯方式,通过计算机标准的串口通讯方式与外接设备相连接,采用半双工的通信效率比较低,所以基本上已经被淘汰。现在CAN总线通讯方式成为了主流,CAN总线也使用了基于ISO的协议,属于网络型分布,具有很强的可扩展性。国内市场在2008年7月份开始强制规定所有市场上出售的车辆都必须配备这个协议,使车辆检测工作得到了简化,并且让OBD大行其道。

OBD工作模式图

OBD工作模式图

2、基于上述原理,通过PC软件或者手机APP实现对车况的综合检查了。现在市场上的OBD有如下的模式:

市场上的OBD模式

市场上的OBD模式

其中蓝牙版和数据线版市场份额比较大,而WIFI版和SIM卡版则相对来说比较少。

事实上黑客通过OBD攻击汽车的可能性比较小(姑且不算SIM卡版,SIM卡版相当月3G/4G网络攻击范围内),一方面是依赖于OBD设备要被用户安装在汽车上;另外一方面这些设备都会受到距离的影响。要想完成对汽车的攻击,黑客需要确保OBD在车内,同时不能离车距离太远。这个对于自动驾驶没有太多的影响,所以不做深入探讨。

3、 BT和WiFi接口

现在越来越多的汽车拥有了蓝牙和WiFi等配置。

传统车企配置BT功能为了实现蓝牙电话、手机互联、蓝牙钥匙等功能。如同蓝牙OBD一样,BT模块受到距离和场景的影响,不会对自动驾驶产生影响,笔者也不做探讨。

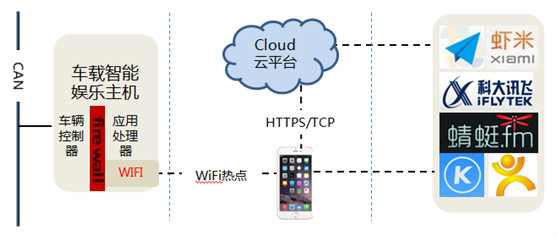

而通过智能车机配置WiFi芯片,则可以搭载WiFi功能模块。WiFi模块可以连接到手机或者WiFi AP基站的无线热点,从而实现部分的车联网,完善车内的影音娱乐系统,增加用户喜闻乐见的上网空能。而这也成了黑客们攻击汽车的一条路径。如下图:(版权为笔者,并不十分精确。如需引用,请注明):

WiFi的传输距离越来越远,而且基站越来越多,且无缝切换变得越来越容易,所以也会有可能将来成为车联网和自动驾驶的通讯主体,所以被攻击的可能性还是很大的。

让笔者先说一下WiFi的认证加密模式。

先说认证,现在存在4种认证模式:

1. WEP(Wired Equivalent Privacy,有线等效保密);

2. WPA(WiFi Protected Access,WiFi网络安全存取);

3. WPA2,即WPA加密的升级版,是WiFi联盟验证过的IEEE 802.11i标准的认证形式;

4. WPA-PSK+WPA2-PSK,WPA-PSK使用TKIP加密方法把无线设备和接入点联系起来。WPA2-PSK使用AES加密方法把无线设备和接入点联系起来。

再说一下无线的加密算法,当前加密算法有三种:

1.有线等效加密(WEP)是原始IEEE 802.11标准中指定的数据加密方法,是WLAN安全认证和加密的基础,用来保护无线局域网中授权用户所交换的数据的私密性,防止这些数据被窃取。

2.TKIP(Temporal Key Integrity Protocol,暂时密钥集成协议)是IEEE 802.11组织为修补WEP加密机制而创建的一种临时的过渡方案。

3.AES-CCMP(Counter mode with CBC-MAC Protocol,计数器模式搭配CBC-MAC协议)是目前为止面向大众的最高级无线安全协议。IEEE 802.11i要求使用CCMP来提供全部四种安全服务:认证、机密性、完整性和重发保护。CCMP使128位AES(Advanced Encryption Standard,高级加密标准)加密算法实现机密性,使用CBC-MAC(区块密码锁链-信息真实性检查码协议)来保证数据的完整性和认证。

一般说来,黑客通过破解WiFi的认证加密模式便可以实现对车内影音娱乐系统的控制,一旦控制了操作系统,首先便可以控制了车内娱乐设备,如随便更换收音机波段,启动关闭导航,调节音量大小等等;更严重一些,则是有可能攻破CAN总线,实现对其他ECU电子模块的控制,则会导致更严重的危险。这个我们后面会说到。

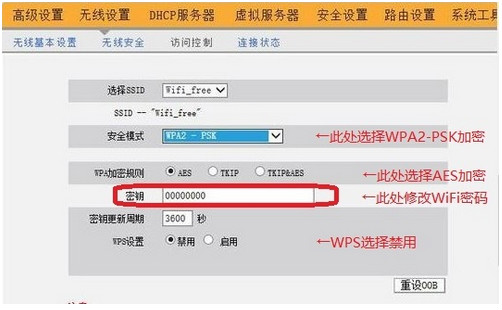

所以传统车企必须要对WiFi的认证方式和加密算法有所了解,在配备WiFi模块时,尽量采用:

a)配置的WiFi设备采用加密算法强的认证方式实现对车载设备的保护;

b) 不断跟踪最新的认证加密方式,及时给最终用户升级;

c)不断提醒用户及时更新密码。

如图(源自网络图片)。

4、手机通讯网络(2G/3G/4G)

随着车联网和自动驾驶的到来,现在车辆为了实现网络通讯功能,越来越多的内置了通讯运营商提供的SIM卡,通过2G/3G/4G无线网络实现车辆访问互联网(也就是第一代车联网)的功能。这也给黑客提供了远程攻击的便利条件。而且不像OBD/BT/WiFi那样容易受到距离和位置的影响。

如何预防和防止来自外部的攻击?

再次回到前面提到的2015年7月两位著名白帽黑客查理·米勒以及克里斯·瓦拉塞克入侵了一辆Jeep自由光的事件。两位黑客正是通过破解内置在JEEP自由光中的Sprint运营商服务的通信协议实现对车辆的远程控制的。sprint网络就是允许不同设备通过通信基站天线进行自由通信的,这就能为黑客提供远程攻击传播通道。那么能够实现远程攻击的前提条件是什么呢?

因为成千上万由克莱斯勒出产的轿车、SUV以及卡车配备了“Uconnect”智能互联系统,类似于可联网计算机功能。该系统内置了Sprint运营商的2G/3G SIM卡。通过PC或者手机APP实现远程控制车辆的娱乐以及导航系统,同时可以拨打电话甚至设立WiFi热点。两位黑客选择了一部廉价的京瓷安卓智能手机连接至一部MacBook,通过3G数据网络扫描Sprint的通信数据,获取随机的机动车识别码、IP地址以及GPS坐标。然后通过无线网络入侵“Uconnect”系统,实现对汽车的控制。

传统车企现在越来越重视数字安全方面。然而,面对互联网企业疯狂的强势介入和竞争,需要配置娱乐、导航及安全功能部署更多的全新联网服务。结果就是,来自外部的危险正在窥探着每一个潜在的漏洞。那么怎么预防和防止来自外部的攻击呢?

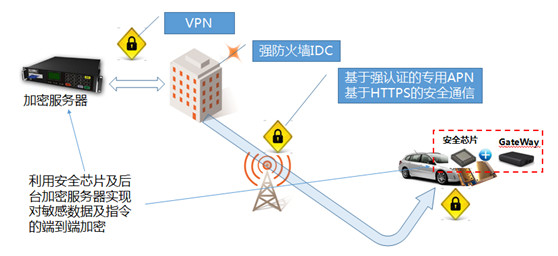

采用强认证的APN专线和基于HTTPS的安全通信;

搭建后台的数据中心(IDC)采用墙防火墙,IDC采用专有加密服务器;

第三方监测机构测试漏洞;

内部和外部建立有效的监测系统;

采取彼此独立的架构,限制攻击的范围;

整车要配置搭载安全芯片的GateWay;

采取与如今手机更新软件的方式来及时更新汽车上智能设备的软件。

如下图(版权为笔者,并不十分精确。如需引用,请注明):

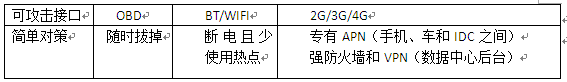

综上所述,到目前为止,基本上黑客攻击汽车的入口也就有这么多,让笔者再来简单阐述一下:

只要连接上网络,事情就没有那么简单,需要车厂和网络安全公司、互联网公司,甚至是国家网络安全部门的通力合作,才能确保汽车不被攻击。

讲了这么多,大家可能会问,这些貌似和互联网的安全没什么区别,怎么会导致车辆(财产和生命)的安全呢?是不是夸大其词呢?

是的,其实整车才是最后一道防线。笔者也多多少少透露了独立架构、GateWay、智能设备等等。敬请期待安全的下篇。

评论