工业控制系统信息安全的探讨与实现

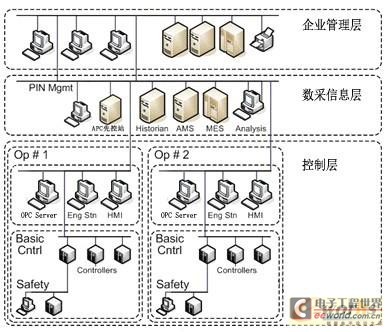

将企业系统结构划分成不同的区域可以帮助企业有效地建立“纵深防御”策略,参照ANSI/ISA-99标准,同时结合工业系统的安全需要,可以将工业系统网络划分为下列不同的安全区域,如图1所示:

·企业IT网络区域

·过程信息/历史数据区域

·管理/HMI区域

·DCS/PLC控制区域

·第三方控制系统区域,如安全仪表系统SIS

图1-工业系统网络安全区域的划分

3.2 基于纵深防御策略的工业控制系统信息安全

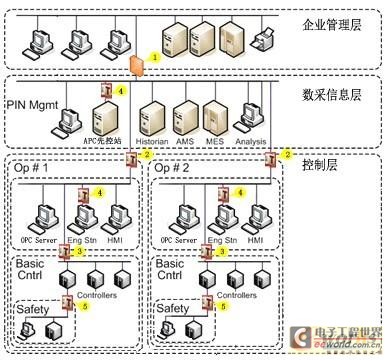

针对企业流程工业的特点,同时结合工业控制系统的网络结构,基于纵深防御策略,创建“本质安全”的工业控制网络需要以下五个层面的安全防护,如图2所示:

图2-工业控制系统信息安全的纵深防御

(1)企业管理层和数采监控层之间的安全防护

在企业管理层和数采监控层之间加入防火墙,一方面提升了网络的区域划分,另一方面更重要的是只允许两个网络之间合法的数据交换,阻挡企业管理层对数采监控层的未经授权的非法访问,同时也防止管理层网络的病毒感染扩散到数采网络。

考虑到企业管理层一般采用通用以太网,要求较高的通讯速率和带宽等因素,对此部位的安全防护建议使用常规的IT防火墙。

(2)数采监控层和控制层之间的安全防护

该部位通常使用OPC通讯协议,由于OPC通讯采用不固定的端口号,使用传统的IT防火墙进行防护时,不得不开放大规模范围内的端口号。在这种情况下,防火墙提供的安全保障被降至最低。

因此,在数采监控层和控制层之间应安装专业的工业防火墙,解决OPC通讯采用动态端口带来的安全防护瓶颈问题,阻止病毒和任何其它的非法访问,这样来自防护区域内的病毒感染就不会扩散到其他网络,提升网络区域划分能力的同时从本质上保证了网络通讯安全。

(3)保护关键控制器

考虑到和控制器之间的通讯一般都采用制造商专有工业通讯协议,或者其它工业通信标准如Modbus等。由于常规的IT防火墙和网闸等安全防护产品都不支持工业通讯协议,因此,对关键的控制器的保护应使用专业的工业防火墙。一方面对防火墙进行规则组态时只允许制造商专有协议通过,阻挡来自操作站的任何非法访问;另一方面可以对网络通讯流量进行管控,可以指定只有某个专有操作站才能访问指定的控制器;第三方面也可以管控局部网络的通讯速率,防止控制器遭受网络风暴及其它攻击的影响,从而避免控制器死机。

(4)隔离工程师站,保护APC先控站

对于网络中存在的工程师站和APC先控站,考虑到工程师站和APC节点在项目实施阶段通常需要接入第三方设备(U盘、笔记本电脑等),而且是在整个控制系统开车的情况下实施,受到病毒攻击和入侵的概率很大,存在较高的安全隐患。

在工程师站和APC先控站前端增加工业防火墙,可以将工程师站和APC节点单独隔离,防止病毒扩散,保证了网络的通讯安全。

(5)和第三方控制系统之间的安全防护

使用工业防火墙将SIS安全仪表系统等第三方控制系统和网络进行隔离后,主要是为了确保两个区域之间数据交换的安全,管控通讯数据,保证只有合法可信的、经过授权的访问和通讯才能通过网络通信管道。同时也提升了网络安全区域划分能力,有效地阻止了病毒感染的扩散。

3.3 报警管理平台

报警管理平台的功能包括集成系统中所有的事件和报警信息,并对报警信息进行等级划分。提供实时画面显示、历史数据存储、报警确认、报警细目查询、历史数据查询等功能。报警管理平台还负责捕获现场所有安装有工业防火墙的通讯信道中的攻击,并详细显示攻击来自哪里、使用何种通信协议、攻击目标是谁,以总揽大局的方式为工厂网络故障的及时排查、分析提供了可靠依据。

3.4 “测试”模式

系统工程师可以利用多芬诺工业防火墙提供的“测试”模式功能,在真正部署防火墙之前,在真实工厂操作环境中对防火墙规则进行测试。通过分析确认每一条报警信息,实现全面的控制功能,从而确保工控需求的完整性和可靠性。

四、总结

工业控制系统信息安全问题已迫在眉睫,本文针对企业流程工业的特点,同时结合工业控制系统网络结构和安全需求以及多芬诺工业防火墙提供的“测试”模式功能,提出工业控制系统信息安全的纵深防御策略,即参照国际行业标准ANSI/ISA-99,将工业系统网络划分为不同的安全区域,在区域之间执行管道通信,从而通过管控区域间管道中的通信内容,实现保证工厂控制网络安全稳定运行的三个目标:通讯可控、区域隔离和报警追踪,进而全方位地保障工业控制系统信息安全。

评论