[原创]硬件安全IC以低成本实现高回报

系统中的薄弱环节很容易导致敏感信息遭受攻击,这也促使人们迫切地寻求提供系统安全性设计的方案。虽然大家在很大程度上依赖基于软件的网络安全手段,但基于硬件的方案则具有更强大的独特保护措施,并以较低的成本提高信任度。高性价比硅解决方案的出现使设计者能够强化设计,大大降低非法侵入嵌入式装置、外设及系统的风险,而对整体成本的影响则微乎其微。

本文引用地址:https://www.eepw.com.cn/article/226576.htm我们假设这样一个场景:凭借最先进的无线起搏器提供稳定的脉冲流,确保心肌收缩同步,心脏病人能够在家中安逸的休息。他并不知道,一队投机黑客已经误打误撞地闯入其起搏器系统的IP地址,并在其中安装了各种渗透工具。起搏器保护安全后台,击败每次攻击,保持既定信号的供应,直到黑客知难而退、继续寻求比较容易攻击的目标。而病人仍在安宁的休息,并未意识到这些攻击的存在。

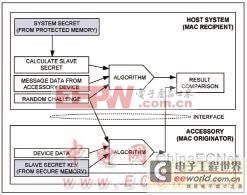

图1 有效的质询——响应安全认证方案根据随机质询建立有效响应,验证配件身份的有效性。

尽管这是一个虚拟场景,但很好地说明了现实生活中的潜在危险。实际上,FDA最近关于医疗器械漏洞的警告已经引起人们对受信任系统的极大关注,该系统能够为所有联网医疗装置提供安全基础。据报道,当前的汽车电子控制系统,甚至是无线交通管理系统存在类似的薄弱环节,这些对健康、安全性相对敏感的系统很容易受到攻击。不可思议的是,与这些健康和安全系统遭受攻击后所造成的有形或无形损失相比,在设计中增加一级合理的可靠、安全保护的成本几乎可以忽略不计。

数十年来,信任系统协议——无论是计算机系统,还是楼宇系统——都依赖于分层的资源保护,仅仅限制授权用户、软件过程或其它硬件装置的访问。受保护的资源需要对请求实体的身份进行安全认证或验证,才允许访问。

虽然用于设备接入保护的安全认证方法取决于多种安全认证要素,包括门禁卡、登录密码以及生物信息检测,传统的安全认证技术已经落后于对个人计算机系统及设备访问安全性的需求。即使现在,计算机系统的安全性也在很大程度上依赖于简单的ID和密码,而ID和密码容易被破解,使系统暴露于病毒之下,并且更加狡猾的病毒软件能够在一定时间周期内快速入侵并窃取所谓安全的资产。

实际上,在对厂商的警告中,FDA把薄弱的密码保护认定为系统安全的关键:“不受控制的密码分发、禁用密码,用于访问私有设备(及管理员、技术和维护人员)的软件采用固定密码。”

实际上,涉及任何健康和安全的设备都要求部署比传统ID和密码可靠得多的安全认证方法;对于传统方法,用户非常熟悉,当然,黑客也非常熟悉。

有效的安全认证

更有效的安全认证方法需要主机系统产生随机质询。例如,不是传统的质询——“请输入密码”,质询可能是一个看起来随机的字符串。然后,请求实体发送一个编码的响应,其中包括一个信息验证代码(MAC),该代码的计算中不但使用请求实体内部数据和密码,而且使用从主机接收的特定随机质询。接下来,主机将接收到的MAC响应与预期响应进行比较,验证对方是否为合法实体。

利用这种更加可靠的质询-响应安全认证方法,无线起搏器,能够确认接收到的MAC是否有效,确保正在通信的主机是合法的,然后再更改脉冲率。在轿车、卡车或重型机械中,汽车的电子控制单元可以按照提供有效MAC的嵌入式装置接收到的数据流响应紧急状况。

过去,寻求部署更高安全措施的公司不得不选择可靠但昂贵的硬件,例如独立的加密保护单元,或采用很有局限的软件方案。软件实现高级质询-响应的方法可能会大幅增加主机处理器的负载,潜在地威胁主机系统的安全响应和总体性能。除了这些运营问题,软件方案仍然具有任何系统安全架构都存在的薄弱环节。密匙保存在常规的系统存储器,容易被发现和更改,而算法本身运行在更加通用的硬件上,不能确保质询的完全随机性,甚至泄露。这种组合潜在地将应用暴露于攻击之下,黑客可通过不断扫描,利用技术和社交途径进行攻击。

与基于软件的安全方法相比,实现安全方法的专用IC具有多种优势。专用加密芯片分担主机MCU的处理负载,使其无需执行苛刻的加密算法。此外,这些安全IC减少黑客的攻击点,为数据提供安全存储,例如密匙和代表共享密匙的加密参数。通过保护安全加密数据和算法,这些器件能够应对软件安全方法中难以管理的威胁。

在更基础的层面,硅保护方案提供了高信任度的基础,允许工程师构建更高层应用,合理保证算法和数据的底层安全。实际上,如下文所述,在硅中创建高可靠性保障,最终不仅依赖于硅器件本身的安全,而且依赖于源头生产、分发渠道的安全。

安全IC

专用安全认证器件,例如Maxim Integrated的DeepCover安全认证器,充分利用了Maxim的DeepCover嵌入式安全方案所独有的物理保护机制。这些安全认证器件利用多层高级物理安全保护敏感数据。攻击者面对采用纵深防御安全措施的器件,为成功攻击的成本和

评论