基于控制平面协议的IP核心网安全加固策略部署

1 引言

随着网络带宽需求的迅速增长以及芯片等技术的发展,IP核心网转发处理能力得到了极大的提升。作为网络流量的承载节点,在互联网公网地址空间的场景下,现网设备经常会收到大量上送至CPU的报文攻击,若不加保护,往往可能由于大量非法报文的冲击造成控制平面协议、业务中断和CPU被挂死等问题。本文通过对某地市IDC SR至CR间控制平面协议的安全加固策略部署案例,给出城域网核心路由器上控制平面防攻击策略加固的建议。

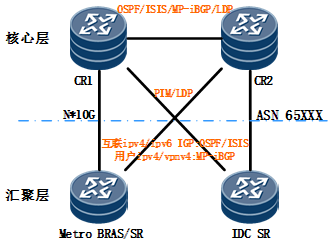

图1 IP核心网控制面协议架构

2 IP核心网控制平面协议部署

IP城域网整个网络结构分为三层:核心层、汇聚层和接入层,其中核心层和汇聚层路由器分别称为CR、BRAS/SR。每地市城域网核心层设置2台高性能路由器,设备型号主要包括华为NE5000E和阿卡7950。汇聚层BRAS/SR设备采用N*10G电路双上联至2台市核心CR,业务流量在两个方向上进行负载均担。河南联通每地市城域网各自构成单独私有AS域,每地市一个独立的AS域,现网各层次网络设备间涉及的控制面协议有IGP(connected、static、ospf 、isis)、BGP、LDP和PIM等。IGP协议以ospf为例,主要用于设备的loopback地址和互联地址承载,不做业务路由承载。IBGP协议用于城域网内IPV4和VPNV4用户路由承载。IP核心网控制面协议架构如图1所示。

针对IP核心网中设备运行的各种业务涉及的协议进行分类,部署了相关安全策略加固。

3 IP核心网安全加固策略

超高宽带时代IP核心网转发平面的处理能力急剧提升,但控制面基于设备CPU运行,处理能力的增长有限。攻击者一旦向IP核心网设备发起海量消息请求,将导致网络节点设备CPU无法实时处理消息,进而引发正常业务交互及内部处理流程阻塞。IP网络的开放性在带来各种业务、管理维护便利性的同时也带来了巨大的安全隐患。因此,为保障相关控制协议和业务的正常运行,我们对IP核心网进行了各类安全加固策略部署。

3.1 IP核心网控制平面防攻击安全加固机制

IP核心网转发平面相对于控制平面来说,其处理能力近乎是无限的,因此转发面能够轻易地上送海量报文将控制面冲击过载。为防止过多的报文由转发面上送至控制面,在不影响正常业务运行的基础上可进行协议限速、动态/静态白名单、动态/静态黑名单等安全防御机制部署,如表1所示。

表1 转发面和控制面间安全防御机制

安全防御机制 | 抑制措施 |

协议限速 | 逐一针对每种协议设置上送控制面的带宽限制 |

动态/静态白名单 | 通过动态检测和静态配置设置白名单保障可靠报文不受限速控制 |

动态/静态黑名单 | 黑名单策略拒绝所有报文上送,防止被非法攻击 |

通过上述抑制措施,可实现对高优先级和通过安全检测的正常业务放行,在保障网络可靠运行的前提下尽可能的提供高性能的业务处理能力。

3.1.1 路由协议认证校验

IP城域网内节点繁多,组网复杂,设备型号多样化,目前现网运行的多种路由协议均支持安全认证,在设备间报文交互时,启用IGP、BGP等协议加密认证部署,采用HASH算法保证协议报文不被篡改,增强路由协议的安全性。

3.1.2 访问控制安全防御

访问控制列表ACL(Access Control List)是由一系列允许和拒绝语句组成的有序规则列表,通过匹配报文的信息实现对报文的分类。ACL是一个匹配工具,能够对报文和路由进行匹配。IP核心网具备完善的ACL访问控制能力,基于ACL,可以实现流量速率限制、黑白名单及用户自定义流匹配。

(1)流量速率限制,用来设置上送至设备CPU的报文分类限速规则,通过对不同协议报文设置带宽限制,降低报文相互影响,同时也可限制上送CPU报文的整体速率,当上送整体速率超出阈值将丢弃报文,避免CPU过载。

(2)白名单中包含合法及高优先级用户集合,将确定为正常使用设备的合法用户以及高优先级用户设置在白名单中,匹配白名单特征的报文将会被高速率高优先级上送。

(3)黑名单中包含非法用户集合,通过ACL设定将确定为攻击的非法用户设置到黑名单中,匹配黑名单特征的报文将被丢弃或者进行低优先级上送。

(4)用户自定义流可通过自定义防攻击ACL规则的设定灵活的匹配攻击流数据特征,将符合特征的数据限制上送。

访问控制列表ACL可以根据数据包的源地址、目的地址、协议类型、端口号等元素来过滤IP流量并在路由策略中被调用。ACL通过设定规则对数据包进行分类,并根据规则来判断接收哪些数据包、拒绝哪些数据包。每个ACL可以自定义多个规则,ACL根据功能可分为接口ACL、基本ACL和高级ACL列表,如表2所示。

表2 访问控制列表ACL

列表种类 | 列表功能 | 数字范围 | 支持的过滤选项 |

接口ACL | 通过接口限制数据包 | 1000-1999 | 接口名, any代表所有接口 |

基本ACL | 通过源地址限制数据包 | 2000-2999 | 源IP地址, 若不配置表示匹配任意源地址的报文 |

高级ACL | 通过源/目的地址、协议号TCP/UDP、 源/目的端口号限制数据包 | 3000-3999 | 源/目的IP、源/目的端口号、 协议类型5元组 |

3.2现网基于报文限速的CPU防护

3.2.1 总体描述

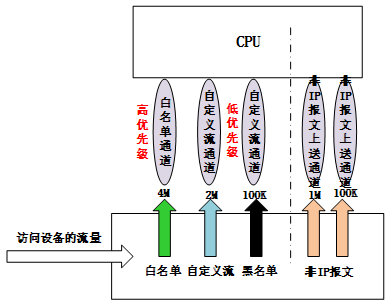

在互联网公网地址空间的场景下,作为网络流量的承载节点,IP核心网路由器通过管理控制协议完成业务策略的部署,控制报文按照预期路径转发。现网设备对上送至CPU的报文进行类型划分,不同类型的报文占用不同的上送通道,不同的通道具有独立的带宽和优先级,基于此方式重点保障信任的协议报文以高优先级、大带宽上送,限制不信任报文以低优先级、小带宽上送,从而避免由于非法报文冲击导致正常协议报文无法及时处理造成业务中断,IP核心网基于报文限速的CPU保护如图2所示。

图2 IP核心网设备报文限速CPU防护

3.2.2 现网基于报文限速的CPU防护策略部署

根据当前现网业务和被攻击情况,对IP核心网上常见的运行协议进行归类并按需制定策略配置方案。配置内容涵盖全局配置、IPv4和IPv6相关配置。

(1)全局配置内容:调整白名单、自定义流、黑名单顺序;关闭tcpsyn-flood防御功能,通过白名单、自定义流、黑名单过滤tcpsyn攻击报文。

(2)IPv4配置内容,以现网设备涉及到的路由及组播协议为例,相应的配置内容如表3所示。

表3 IPv4相关流量配置内容

流量内容 | 优先级 | 动作策略 | 备注说明 |

BGP | 高 | 自定义白名单1 限速512K | 用ACL过滤 |

OSPF | 高 | 自定义白名单2 限速1M | OSPF协议对端Peer的源IP, 用ACL过滤 |

ISIS | NA | NA | ISIS为基于链路层协议, 不涉及ACL |

LDP | 高 | 自定义白名单3 限速512K | LDP协议对端的Peer和直连地址的源IP, 用ACL过滤 |

PIM | 高 | 自定义白名单4 限速1M | 用ACL过滤 |

对于BGP协议来说,对于已生成链接的协议报文走动态白名单上送,此处仅对还未生成链接的BGP协议报文限速。

3.2.3 CPU防攻击策略配置模板和配置步骤

收集现网设备上运行的各种业务涉及的协议,进行归类后通过ACL匹配相应的协议报文。ACL列表编号可以自定义,注意不要与现网存在的ACL冲突即可。高级ACL中可以以名字或数字表示协议类型,如果用整数形式表示取值范围是1-255,如果用字符串形式表示可以选取bgp、ospf、tcp、udp。以华为高端路由器设备相关配置为例,CPU防攻击策略配置模板和配置步骤如下所示,以BGP/OSPF/LDP/PIM协议配置为例。

(1)通过ACL匹配设备上运行协议报文,如表4所示。其中,ISIS不是IP报文,不通过ACL匹配。

表4 ACL匹配协议报文

ACL列表 | 匹配协议报文 |

acl number 3001 description DEFEND_BGP rule 5 permit tcp destination-port eq bgp rule 10 permit tcp source-port eq bgp | 匹配BGP协议报文 |

acl number 3002 description DEFEND_LDP rule 5 permit tcp destination-port eq 646 rule 10 permit tcp source-port eq 646 rule 15 permit udp destination-port eq 646 rule 20 permit udp source-port eq 646 | 匹配LDP协议报文 |

acl number 3003 description DEFEND_OSPF rule 5 permit ospf | 匹配OSPF协议报文 |

acl number 3018 description DEFEND_PIM rule 5 permit 103 | 匹配PIM协议报文 |

(2)配置防攻击模板。将ACL关联自定义流;指定白名单、自定义流、黑名单的带宽;调整白名单、自定义流、黑名单的处理顺序;将ACL关联到黑名单;设置自定义流的优先级;设置丢包告警参数;关闭tcpsyn泛洪防御功能,改由通过黑白名单和自定义流作过滤。具体配置如表5所示。

表5 CPU防攻击配置模板

配置命令 | 配置解读 |

cpu-defend policy 14 | 创建CPU防攻击策略 |

user-defined-flow 1 acl 3001 | BGP协议ACL 3001关联自定义流1 |

user-defined-flow 2 acl 3002 | LDP协议ACL 3002关联自定义流2 |

user-defined-flow 3 acl 3003 | OSPF协议ACL 3003关联自定义流3 |

user-defined-flow 18 acl 3018 | PIM协议ACL 3018关联自定义流18 |

blacklist acl 3030 | IPv4黑名单 |

car user-defined-flow 1 cir 512 cbs 1000000 | 指定BGP协议带宽 |

car user-defined-flow 2 cir 512 cbs 1000000 | 指定LDP协议带宽 |

car user-defined-flow 3 cir 1000 cbs 1000000 | 指定OSPF协议带宽 |

car user-defined-flow 18 cir 1000 | 指定PIM协议带宽 |

priority user-defined-flow 1 high | 指定BGP协议优先级 |

priority user-defined-flow 2 high | 指定LDP协议优先级 |

priority user-defined-flow 3 high | 指定OSPF协议优先级 |

priority user-defined-flow 18 middle | 指定PIM协议优先级 |

priority blacklist low | 指定黑名单优先级 |

alarm drop-rate user-defined-flow 1 enable | 自定义流1告警使能 |

alarm drop-rate user-defined-flow 2 enable | 自定义流2告警使能 |

alarm drop-rate user-defined-flow 3 enable | 自定义流3告警使能 |

alarm drop-rate user-defined-flow 18 enable | 自定义流18告警使能 |

alarm drop-rate blacklist enable | 黑名单告警使能 |

alarm drop-rate user-defined-flow 1 interval 60 threshold 1 | 修改自定义流1告警参数 |

alarm drop-rate user-defined-flow 2 interval 60 threshold 1 | 修改自定义流2告警参数 |

alarm drop-rate user-defined-flow 3 interval 60 threshold 1 | 修改自定义流3告警参数 |

alarm drop-rate user-defined-flow 18 interval 60 threshold 1 | 修改自定义流18告警参数 |

alarm drop-rate blacklist interval 120 threshold 100 | 修改黑名单告警参数 |

undo tcpsyn-flood enable | 去使能TCP SYN泛洪攻击防范功能,让TCP SYN报文按照 白名单->自定义流->黑名单的顺序匹配, 保护合法协议报文的同时,限制攻击报文的上送数量 |

process-sequence whitelist user-defined-flow blacklist | 修改报文匹配顺序为白名单、自定义流、黑名单,该命令必须配置 |

undo application-apperceive disable | 打开动态白名单功能,注意这个命令行是默认配置 |

(3)将防攻击策略应用在各单板。

3.3 IP核心网控制平面防攻击加固

部署ISIS、OSPF、BGP、LDP、PIM等协议认证,避免攻击者尝试经过控制平面协议对路由等转发依赖的表项进行破坏。通过将配置的密码进行MD5等加密算法后再加入到协议报文中,提高了协议加密密码的安全性。在接口视图下配置协议验证模式和验证字,其中验证字标识符必须与对端保持一致。在配置认证的过程中,如果在协议邻居超时间隔内没有在OSPF、ISIS等邻居两端设备上配置相同的认证,则原有UP的协议邻居状态将置DOWN一次。

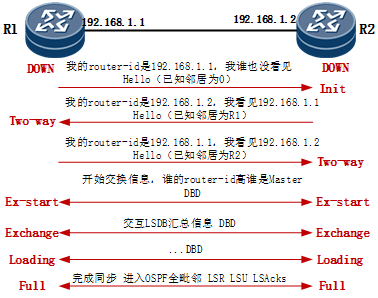

图3 OSPF邻居关系的建立

4 地市SR至CR扩容中继OSPF协议状态异常案例分析

4.1 故障现象

某地市城域网核心层设置一台华为高端路由器NE5000E和阿卡高端路由器7950,为保障城域网中继合格率不低于98%,其申请某台IDC SR至CR间扩容中继10条。根据地市提供的核心设备数据制作模板在CR和SR两端设备均正常配置IP接口和IGP协议数据后,发现有三条新开至阿卡7950的中继IDC SR端的OSPF邻居状态一直处于Init状态,无法进入最终全毗邻的Full稳态。

4.2 故障分析定位

OSPF定义了Hello、DBD、LSR、LSU、LSAck五种协议报文,Hello包用来发现直连链路上的邻居建立邻居关系并周期性的发送Hello包保活邻居关系;DBD报文是两台路由器在建立全毗邻的邻接关系的过程中交互的消息,用来描述LSDB信息;LSR报文向OSPF邻居请求链路状态信息;LSU为链路状态更新报文,包含一条或多条LSA;LSAck对LSU中的LSA进行确认,保证OSPF的LSA可靠传输。

两台ospf路由器在建立邻居关系的过程中定义了很多状态机,其中Init是中间状态,长时间处于此状态是不正常的。Init状态表示本路由器已经收到了对方的hello报文,但不确定对方收到了自己发送的hello报文,原因是对方发过来的hello报文邻居表中没有自己的routerid。可能的原因有:

(1)物理链路问题,导致hello报文丢失。

(2)ospf配置了验证,验证没通过。

(3)配置了访问控制列表,阻止了hello报文。

(4)帧中继网络配置错误。

4.2.1 OSPF邻居建立过程

OSPF通过Hello包发现直连链路上的OSPF路由器建立双向关系,通过DBD报文协商主/从关系并交换LSA头部摘要信息,然后通过请求/发送LSAs同步链路状态信息,最终完成同步进入OSPF全毗邻的Full稳态,OSPF具体的邻居建立细节如图3所示。

由上述OSPF邻居关系建立过程可以看出,OSPF邻居状态长期处于Init是由于Hello报文中相应字段没有成功交互造成的。

4.2.2 故障定位测试

从故障现象初步判断,造成OSPF协议状态异常的原因有2个方面,一个是物理链路问题,另一个是协议配置及策略配置问题。IP城域网BRAS/SR至CR间中继IPv4和IPv6协议栈所采用的动态IGP协议分别为OSPF和ISIS,并对协议报文进行了MD5加密部署,其中OSPF网络类型为点到点网络。逐一排查光路、接口数据配置、OSPF及协议加密配置后发现,3条故障链路均使用裸光纤直连承载未经过任何传输设备,对互联IPv4/IPv6地址Ping大包测试均为丢包现象,且接口IGP协议认证类型及认证密钥均沿用已有正常链路配置,IPv6使用的ISIS协议邻居状态正常,所以重点考虑OSPF安全加固策略配置的问题。

进一步联系地市询问得知,该3条扩容链路所使用的ipv4互联地址均为新启用的网段,在CR和SR侧抓包发现,7950 CR侧收不到NE40发过来的Hello包,NE40侧可以可以收到7950侧发来的包。检查7950上OSPF相关配置发现,其设置了OSPF协议相应的白名单并在系统策略中应用,该白名单中定义的IP网段并不包含3条故障链路所使用的互联IP,分析可能是由于这个原因导致新分地址段链路OSPF邻居无法正常建立。在CR侧OSPF协议相应的白名单中添加新增互联IP网段地址,查看接口流量情况、邻居状态建立情况,通过一段时间的观察和业务测试能够确定协议建立正常。7950配置有CPU保护策略,该策略配置有基于OSPF协议源地址的前缀列表,未出现在白名单内的OSPF协议报文都会被丢弃,新地址段未配置在白名单内,导致7950丢弃来自SR的hello报文,邻居无法建立。

4.3 IP核心网控制平面协议防攻击策略部署注意事项

IP核心网在进行控制面协议安全加固的过程中必须要保证业务的畅通运行。黑名单不要限速为0,避免由于个别协议漏配置导致业务不通。修改防攻击配置时要避免修改过程中影响现网业务,注意配置的先后顺序,应先配置好白名单和自定义流数据,黑名单最后配置,避免配置过程中黑名单优先生效导致协议中断或设备脱网。根据现网业务及时增加、删除及修改相关业务报文配置策略并调整协议带宽。由于IP核心网设备设置有控制面协议报文过滤限制,如LDP协议标签过滤仅允许汇聚层设备某环回地址生成LDP标签,所以各城域网在新启用环回地址网段和与CR的互联地址网段时需要提前规划好,避免出现琐碎地址段以便管理。

5 结束语

IP核心网转发处理能力强,但控制面和管理面处理能力有限,同时IP网络对接入终端缺乏认证授权机制,导致任何终端均可随意接入网络,IP网络通信节点众多,通信协议层出不穷。网络的开放性和复杂性,对运营商的管理和运维提出了更高要求,在进行网络安全加固的过程中,应保证设计配置方案最大限度的满足安全要求,确保安全加固目标服从业务目标,提升互联网用户的感知水平,打造高质量的网络品牌口碑。

参考文献:

[1]刘倩,吕艳娜.基于MD5的IP城域网动态IGP协议加密部署[J].信息通信,2019(12):216-217.

[2]丁文龙.基于IP城域网优化及实现策略的探讨[J].中国新通信,2019,21(07):58.

[3]潘伟.IP城域网网络安全防护策略思考[J].西部广播电视,2019(07):252-253.

[4]舒畅,张琰.路由优化的网络安全设计与实现[J].信息与电脑(理论版),2018(24):184-185.

[5]张润哲. 基于信任机制的BGP安全研究[D].广西大学,2018.

[6]赵一方. IS-IS协议网络拓扑发现及异常检测技术研究与实现[D].北京邮电大学,2018.

[7]何钰,张威.策略路由在网络安全中的应用[J].网络安全和信息化,2017(04):108-109.

[8]王耀伟. IP城域网网络优化方案设计与实施[D].北京邮电大学,2009.

作者简介:

刘倩(1987年-),女,毕业于厦门大学通信工程系,工程师,硕士,主要从事IP城域网及承载网的维护与优化工作;项朝君,毕业于南京邮电大学,高级工程师,硕士,主要从事IP网、承载网网络研究优化;黄华峰,毕业于重庆邮电大学,工程师,硕士,主要从事IP网、承载网网络研究优化;王高松,毕业于北京邮电大学,工程师,本科,主要从事IP网、承载网网络研究优化。

注:本文来源于《电子产品世界》杂志2020年10月期

评论