网络隔离中的数据交换方式

一、背景

本文引用地址:https://www.eepw.com.cn/article/157079.htm网络隔离是很多专用网络的没有办法的办法,网络上承载专用的业务,其安全性一定要得到保障,然而网络的建设就是为了互通的,没有数据的共享,网络的作用也缩水了不少,因此网络隔离与数据共享交换本身就是天生的一对矛盾,如何解决好网络的安全,又方便地实现数据的交换是很多网络安全技术人员在一直探索的。

网络要隔离的原因很多,通常说的有下面两点:

1、涉密的网络与低密级的网络互联是不安全的,尤其来自不可控制网络上的入侵与攻击是无法定位管理的。互联网是世界级的网络,也是安全上难以控制的网络,又要连通提供公共业务服务,又要防护各种攻击与*。要有隔离,还要数据交换是各企业、政府等网络建设的首先面对的问题。

2、安全防护技术永远落后于攻击技术,先有了矛,可以刺伤敌人,才有了盾,可以防护被敌人刺伤。攻击技术不断变化升级,门槛降低、漏洞出现周期变短、*传播技术成了木马的运载工具...而防护技术好象总是打不完的补丁,目前互联网上的黑客已经产业化,有些象网络上的黑社会,虽然有时也做些杀富济贫的义举,但为了生存,不断专研新型攻击技术也是必然的。在一种新型的攻击出现后,防护技术要迟后一段时间才有应对的办法,这也是网络安全界的目前现状。

因此网络隔离就是先把网络与非安全区域划开,当然最好的方式就是在城市周围挖的护城河,然后再建几个可以控制的吊桥,保持与城外的互通。数据交换技术的发展就是研究桥上的防护技术。

关于隔离与数据交换,启明星辰公司有比较的安全策略研究,总结起来有下面几种安全策略:

修桥策略:业务协议直接通过,数据不重组,对速度影响小,安全性弱

◆防火墙FW:网络层的过滤

◆多重安全网关:从网络层到应用层的过滤,多重关卡策略

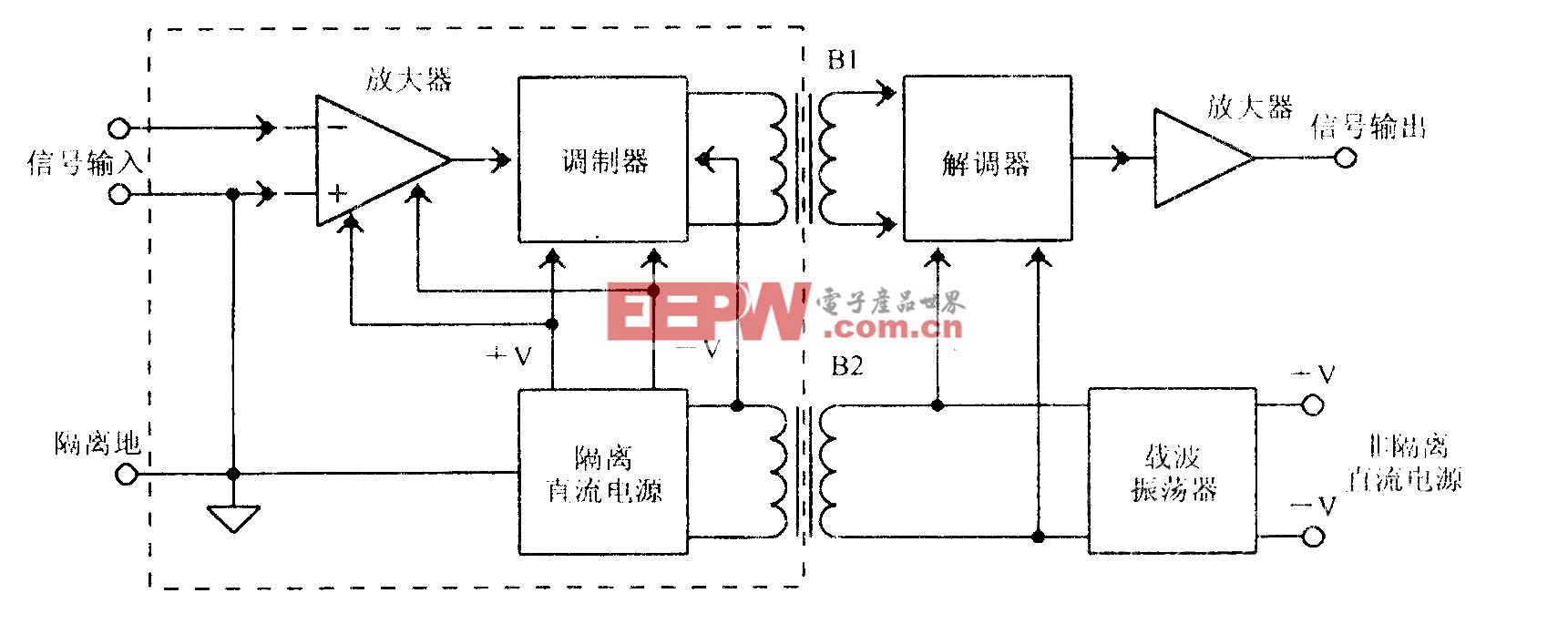

渡船策略:业务协议不直接通过,数据要重组,安全性好

◆网闸:协议落地,安全检测依赖于现有的安全技术

◆交换网络:建立交换缓冲区,采用防护、监控与审计多方位的安全防护

人工策略:不做物理连接,人工用移动介质交换数据,安全性最好。

二、数据交换技术

1、防火墙

防火墙是最常用的网络隔离手段,主要是通过网络的路由控制,也就是访问控制列表(ACL)技术,网络是一种包交换技术,数据包是通过路由交换到达目的地的,所以控制了路由,就能控制通讯的线路,控制了数据包的流向,早期的网络安全控制方面基本上是防火墙。国内影响较大的厂商有天融信、启明星辰、联想网御等。

但是,防火墙有一个很显著的缺点:就是防火墙只能做网络四层以下的控制,对于应用层内的*、蠕虫都没有办法。对于安全要求初级的隔离是可以的,但对于需要深层次的网络隔离就显得不足了。

值得一提的是防火墙中的NAT技术,地址翻译可以隐藏内网的IP地址,很多人把它当作一种安全的防护,认为没有路由就是足够安全的。地址翻译其实是代理服务器技术的一种,不让业务访问直接通过是在安全上前进了一步,但目前应用层的绕过NAT技术很普遍,隐藏地址只是相对的。目前很多攻击技术是针对防火墙的,尤其防火墙对于应用层没有控制,方便了木马的进入,进入到内网的木马看到的是内网地址,直接报告给外网的攻击者,NAT的安全作用就不大了。

2、多重安全网关(也称新一代防火墙)

防火墙是在桥上架设的一道关卡,只能做到类似护照的检查,多重安全网关的方法就是架设多道关卡,有检查行李的、有检查人的。多重安全网关也有一个统一的名字:UTM(统一威胁管理)。设计成一个设备,还是多个设备只是设备本身处理能力的不同,重要的是进行从网络层到应用层的全面检查。国内推出UTM的厂家很多,如天融信、启明星辰等。

多重安全网关的检查分几个层次:

FW:网络层的ACL

IPS:防入侵行为

AV:防*入侵

可扩充功能:自身防DOS攻击、内容过滤、流量整形...

防火墙与多重安全网关都是架桥的策略,主要是采用安全检查的方式,对应用的协议不做更改,所以速度快,流量大,可以过汽车业务,从客户应用上来看,没有不同。

评论