ICS工业控制系统安全风险分析

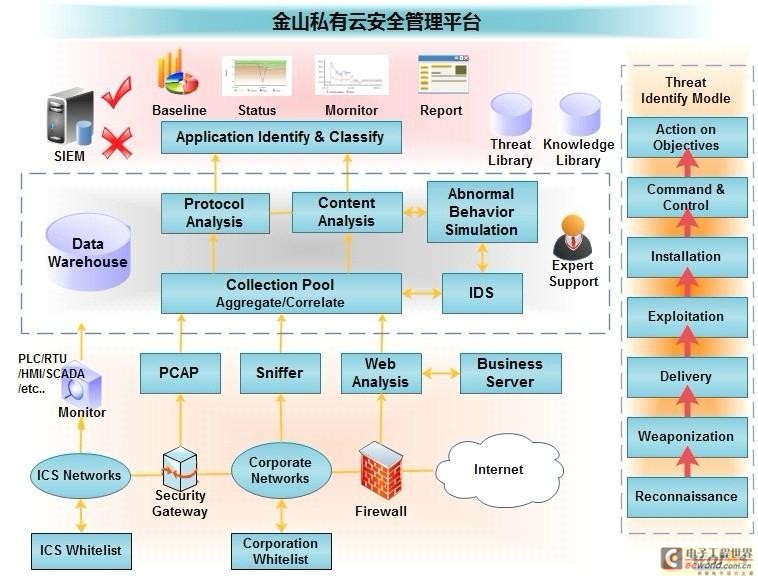

为确保安管平台的可用性和时效性,可基于云计算与虚拟化技术对管理平台进行建设,目前较成熟的私有云安全技术、虚拟终端管理技术、数据灾备技术,都可为ICS 系统统一管理提供良性的技术支撑。在客户端系统资源优化方面,先进的私有云平台可将信息终端繁重的功能负载迁移到云端执行,为系统的关键应用提供宝贵的计算资源,实现工业系统调度与计算资源的最大利用。

另一方面,工业系统安全管理体系还应该具备应用行为分析与学习能力,例如对系统性能的异常检测模型、工业系统协议的内容识别模型、OPC 组件的调用规则模型、以及外设和WIFI 的审计报警模型等。知识库和各种分析模型的建立离不开对用户工业控制系统的理解和产业攻击事件与趋势的跟踪分析研究。

只有将涉及到工业控制系统各个环境的关键运维保障风险点和最基本的运维需求规范化、流程化,才能为ICS 系统实施可行的风险控制基线,实现以用户为核心的主动威胁防御与运维保障体系。

参照NIST 最新发布的《工业系统安全指南》有关ICS 系统纵深防御体系架构的建议,通过引入基于私有云技术的终端安全管理体系,实现客户端、服务端、探针对工业网络中关键信息终端和关键应用的实时分析与审计。

图6:工业控制系统安全架构

一种基于私有云技术的ICS威胁识别模型

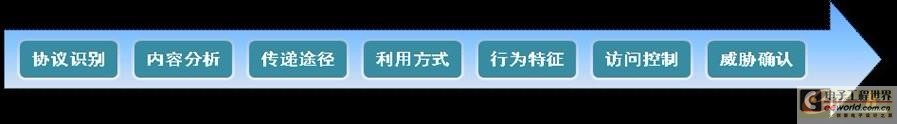

目前,工业控制系统风险识别模型的实现主要有两种方式:基于ICS 网络的协议识别风险模型;基于ICS 系统特征的仿真控制模型。其核心设计思想通常是通过识别ICS 网络通用及专属协议内容,并根据其中包含的主从关系、访问控制、行为特征、传递途径、Exploit方式、命令请求等信息提取非法特征,最后通过加权的方式判断威胁是否存在。

图7:传统的风险识别

然而,更具针对性、隐蔽性的APT 攻击行为的出现,传统ICS 风险识别模型增加了许多不确定的因素。通过对APT 攻击事件、工业控制系统管理需求的分析,我们可以清晰的看到,在确保ICS 可用性的前提下,CS 组件的未公开漏洞,受信的合法控制路径,OPC的调度组件,PLC 的过程控制,网络架构以及管理制度设计缺陷都加重了不确定的因素。

因此构建满足工业控制系统的风险识别模型,除了需要细化工业控制系统的风险因素,还需要基于工业控制系统的安全管理域的差异,实施分等级的基线建设,兼顾终端与链路、威胁与异常、安全与可用性等综合因素的考虑同样必不可少。

模型建立:

·全网流量收集识别能力;

·基于白名单的终端应用控制能力;

·实时ICS 协议与内容识别能力;

·异常行为的仿真能力;

·动态基线自适应能力;

·可视化运维能力;

·安全事件跟踪研究能力。

图8:基于私有云的工业系统威胁识别模型

五、总结

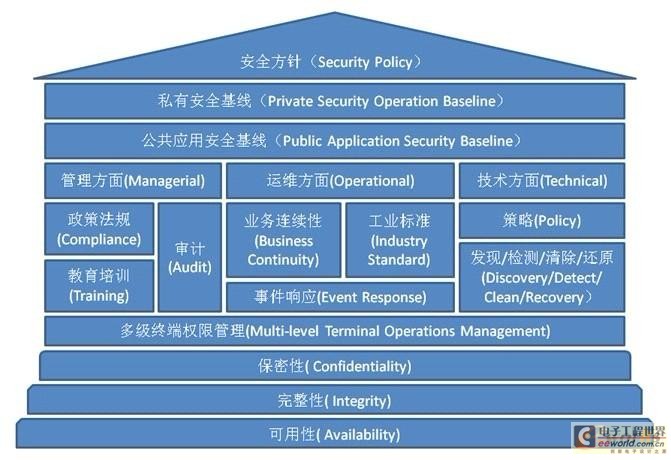

作为国家的重要基础设施,工业控制系统的的安全性对国家安全、社会利益具有重要的影响,为此工信部10 月印发通知,要求各级政府和国有大型企业切实加强ICS 系统的信息安全管理。而与此同时,国内重要行业ICS 系统还普遍被《信息安全等级保护》定为第3或第4 级,工业信息系统的安全管理体系建设还需兼顾等级保护技术要求。

国际方面,各国网络空间战略的进一步发展,国与国的防御战略已经从现实延伸到虚拟世界,网络空间更是各国未来发展战略中得必争之地。自从网络“超级武器”Stuxnet 蠕虫的出现,谁也无法保证本国的关键基础设施不会成为下一个攻击目标。

因此,传统的信息安全管理体系需要重新思考工业安全的重要性和防御策略,针对工业控制系统终端的特殊性以及IT 信息安全的管理需求,构建基于终端的安全管理体系是现阶段满足不同环境信息安全管理需求的重要手段。

图9:基于终端的信息安全管理体系

当然,无论是国家未来发展战略的要求,还是确保国家重要基础设施可用性的需要,从管理、流程、架构、设备、技术等多个角度,构建满足工业控制系统安全管理体系,不断改进并完善,是确保新时期工业控制系统和国家重要基础设施安全的最有效手段。

评论