电力信息安全管理体系应用及发展研究

PDCA模型在实施时,呈现出如下特点:

1)循环进行

2)相互嵌套

3)不断改进

(3)内部审核

信息安全管理体系内部审核的总目标是以规定的时间间隔(一般不超过一年)检查信息安全管理体系的各方面是否按预期功能运行。审核的次数应按计划进行,使得审核工作能均匀地分布在所确定的期间。当信息安全管理体系有重大变化或发生重大不符合项时,要增加审核频次。

(4)管理评审

信息安全管理体系管理评审是管理者按照计划的时间间隔组织实施的信息安全管理体系的评审,其目标是要检查信息安全管理体系是否有效,识别可以改进的地方,并采取措施,以保证信息安全管理体系保持持续的适宜性、充分性和有效性。当确定当前的安全状况是满意时,为了预见未来信息安全管理体系的变化和确保其持续的有效性,注意力应放在变化中的技术与业务要求、新威胁与脆弱性的攻击上。

(5)纠正和预防措施

首先应该认识到纠正与纠正措施的区别:纠正是指为消除已发现的不符合所采取的措施,而纠正措施是指为消除已发现的不符合或其他不期望情况的原因所采取的措施,其目的是消除不符合的原因,防止不符合项的再次发生。采取纠正措施的范围和程度要根据不符合项对组织的综合影响程度而定,包括风险、利益和投入成本等,要评价确保不符合项不再发生的措施需求。

2.3 信息安全管理体系的实施方法

组织需要信息安全,一方面是业务连续性发展的要求,另一方面是适用的法律法规和标准的要求。这些要求是不断发展和变化的,组织必须持续的增强其信息安全能力和改进其信息安全水平以满足不断发展的信息安全要求。

信息安全管理体系方法指导组织分析信息安全要求,识别和规定相关过程,并使其持续受控,以实现组织能接受的信息安全目标。信息安全管理体系提供持续改进的框架,以增强组织信息安全能力,同时向组织的其它利益相关方提供信心和信任。信息安全管理体系的实施方法应重点关注下列三个方面:

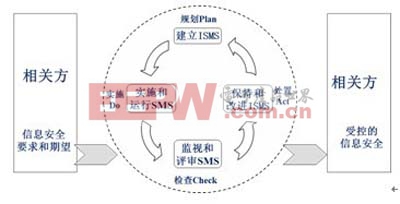

1)应用PDCA模型

在信息安全管理体系的建设过程中,应用PDCA模型,可以有效规范各类活动的阶段性,充分体现其持续改进机制,最大程度发挥信息安全管理体系的特点,应用PDCA模型的信息安全管理体系建设过程如图3所示。

图3 应用PDCA模型的信息安全管理体系建设过程

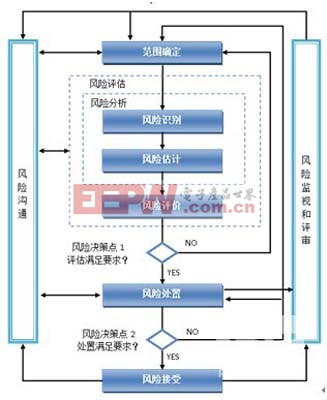

2)实施安全风险评估和处理

安全风险评估和风险处理的实施,对于体系的建设和运行而言异常关键,在体系建设运行过程中,需要完成下列活动:

a) 确定信息安全风险评估方法;

b) 识别信息安全风险;

c) 分析和评价信息安全风险;

d) 识别和评价风险处理的可选措施;

e) 为处理风险选择控制目标和控制措施;

f) 获得管理者对建议的残余风险的批准;

g) 实施风险处置计划以达到已识别的控制目标;

h) 按照计划的时间间隔进行风险评估的评审。信息安全风险管理流程如图4所示。

图4 信息安全管理过程

3)编制安全体系文件

信息安全管理体系是一个文件化的体系,所制定的所有安全策略应形成文件,应将为降低风险所选择的控制措施以及之前已实施的控制措施形成体系文件,建立完善的信息安全管理制度体系,涵盖安全方针、信息安全组织、资产管理、人力资源安全、物理和环境安全、通信和操作管理、访问控制、信息系统获取开发和维护、信息安全事件管理、信息安全业务连续性管理、符合性等方面。

3 信息安全管理体系的最新发展

3.1 背景

目前存在多个管理体系标准,例如ISO 9001、ISO 14000、ISO 22000、ISO/IEC 27001等,其他诸如交通、社会安全、记录管理、事件管理和能源等领域也正在开发管理体系标准。基于如此众多的管理体系标准以及巨大的市场,国际标准化组织的技术委员会(TMB)意识到应找出一种协调不同管理体系实施的方法。TMB的联合技术协调组/管理体系(JTCG/MS)承担该项任务,将为任何一个管理体系开发一个统一架构和部分同一文本。

3.2 信息安全管理体系标准的修订

正在修订中的ISMS的要求标准ISO/IEC27001,将采用ISO/TMB/JTCG MSS的统一结构,将原来的架构做比较大的调整,并采用标准的文本,只是在信息安全方面做相应的扩充。

为适应新的ISO/TMB/JTCG MSS架构,ISO/IEC 27001原有架构和内容将有相应的调整,如图5所示。

评论