云服务基础设施采用虚拟机技术要考虑的问题

利用虚拟化带来的经济上的可扩展有利于加强在基础设施、平台、软件层面提供多租户云服务的能力,然而利用这些虚拟化技术也会带来其它安全问题,本文将考虑这些安全问题。虚似化技术有许多种,最常用的是操作系统虚拟化,本文将主要针对这一技术,如果云服务的基础设施采用了虚拟机(VM)技术,这些VM系统间的隔离加固是必须要考虑的。

虚拟操作系统管理方面的实践现状是:大多数提供缺省安全保护的进程都未被加入,因此必须特别注意如何代替它们的功能。虚拟化技术本身引入了hypervisor和其它管理模块这些新的攻击层面,但更重要的是虚拟化对网络安全带来的严重威胁,虚拟机间通过硬件的背板而不是网络进行通信,因此,这些通信流量对标准的网络安全控制来说是不可见的,无法对它们进行监测、在线封堵,类似这些安全控制功能在虚拟化环境中都需要采用新的形式。

数据混合在集中的服务和存储中是另一需考虑的问题,云计算服务提供的集中数据在理论上应比在大量各种端点上分布的数据更安全,然而这同时也将风险集中了,增加了一次入侵可能带来的后果。

还有一个问题是不同敏感度和安全要求的VM如何共存。在云计算中,某一最低安全保护的租户,其安全性会成为多租户虚拟环境中所有租户共有的安全性,除非设计一种新的安全结构,安全保护之间不会通过网络相互依赖。

建议

如果用户的云提供商提供了虚拟化,识别清楚提供的是哪一种虚拟化。

应通过第三方安全技术提供分层安全控制,减少对平台提供商的依赖性,加固虚拟操作系统。

设法搞清VM内部采用了哪些安全控制,除了内置的 hypervisor 隔离――如入侵检测、反病毒、脆弱性扫描等,缺省配置达到的安全等级必须达到或超过业界基本的安全要求。

搞清VM外部有哪些安全控制来保护暴露给用户的管理接口(基于Web的、API等)

在使用云提供商提供的任何VM 镜像(image)或模板前,验证它们的完整性及出处。

必须使用嵌入hypervisor API的VM定制的安全机制对VM背板上的流量进行细粒度的监测,这些流量对传统的网络安全控制设备来说是不可见的。

虚拟操作系统的管理员访问控制是极为重要的,应采用与企业身份管理集成的强认证以及防篡改的日专和完整性监测工具。

探究VM分段的可行性和有效性,根据使用类别、产品阶段(如开发、生产和测试)和服务器、存储等不同物理硬件上的数据敏感度生成不同的安全域。

具有报告机制以提供隔离的证据,并在隔离被破坏时产生告警。

对于通过管理手段保证VM间隔离的多租户情形要特别留意,有些情况下可能有隔离方面的监管要求。

总结

随着推出进一步虚拟化的基础设施或者把自己的工作量转移到专有的/或公共的云计算,安全团队必须参与围绕这些战略转变建立最佳的做法。虚拟化和云计算与安全的结合能够提供非重要IT功能的更有效的管理和自动化。在IT资源紧张和预算不变的时代,这是IT部门提供企业保持竞争力所需要的结果的一个重要的机会。随着这些技术进入生产领域,正确的安全计划能够保证虚拟化或者云计算提供更多的好处。崭新的云计算与虚拟化技术在玄色产业链笼罩下,缺少了有针对性防御支撑,因此了解最新的潜在威胁、筹划新的安全防御方式就显得十分重要。

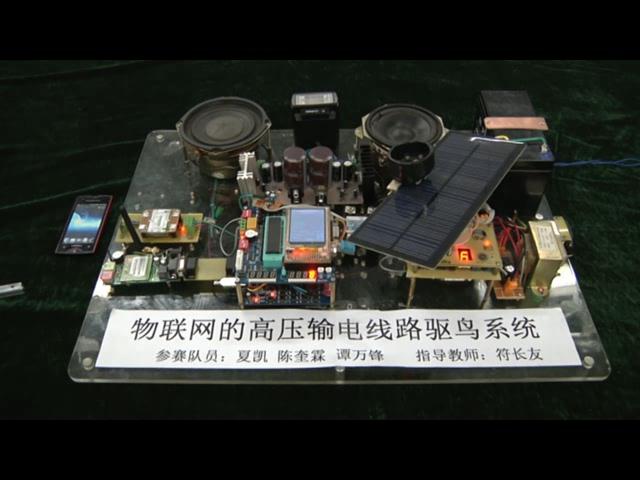

物联网相关文章:物联网是什么

评论