基于SW-TPM的便携式身份认证

利用USB Token内置的SW-TPM作为可信根的可信链的建立:平台信任链的建立是以可信度量根为起点,对于任何的USB外设,当被连接到一个主机系统中时,都会在主机和外设的协议层之间首先建立一个控制信道,用于外设的配置、对外设所处状态的度量及控制命令的传送等。在外设初次连接时对器件进行配置,并完成对外设状态的实时度量以及控制命令的传送;在器件配置完成后, USB Token中的通信映像软件也在此模式下完成身份的识别及控制,再对USB Token的其他部件进行完整性度量,并将度量值存储于Sever端中,按照选择的判断机制判断USB Token的完整性。若USB Token完整性未被破坏,则运行USB Token,这时会启动SW-TPM并由它度量USB Token文件系统与修复部件的完整性,若该部件完整性未被破坏,则由该部件度量USB Token文件系统的完整性,若文件系统未被篡改,则运行USB Token文件系统。USB Token文件系统基于同样机制检测身份认证服务完整性,通过信任关系传递,可以确保所有身份认证系统是可信的。若上述过程中,发现某一部件的完整性受到破坏,则报告问题并按照指定策略执行相关操作。

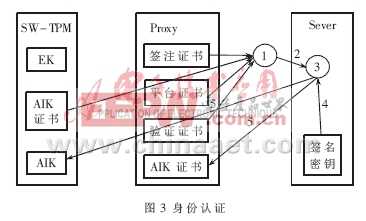

2.3 身份认证

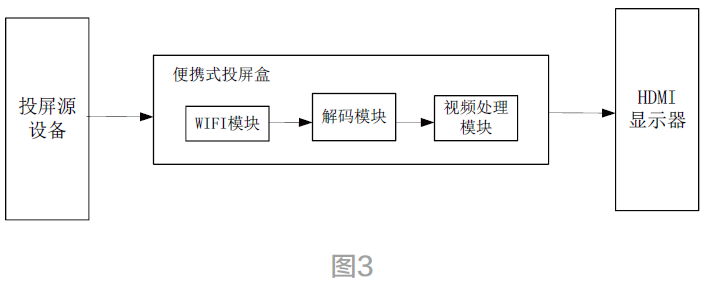

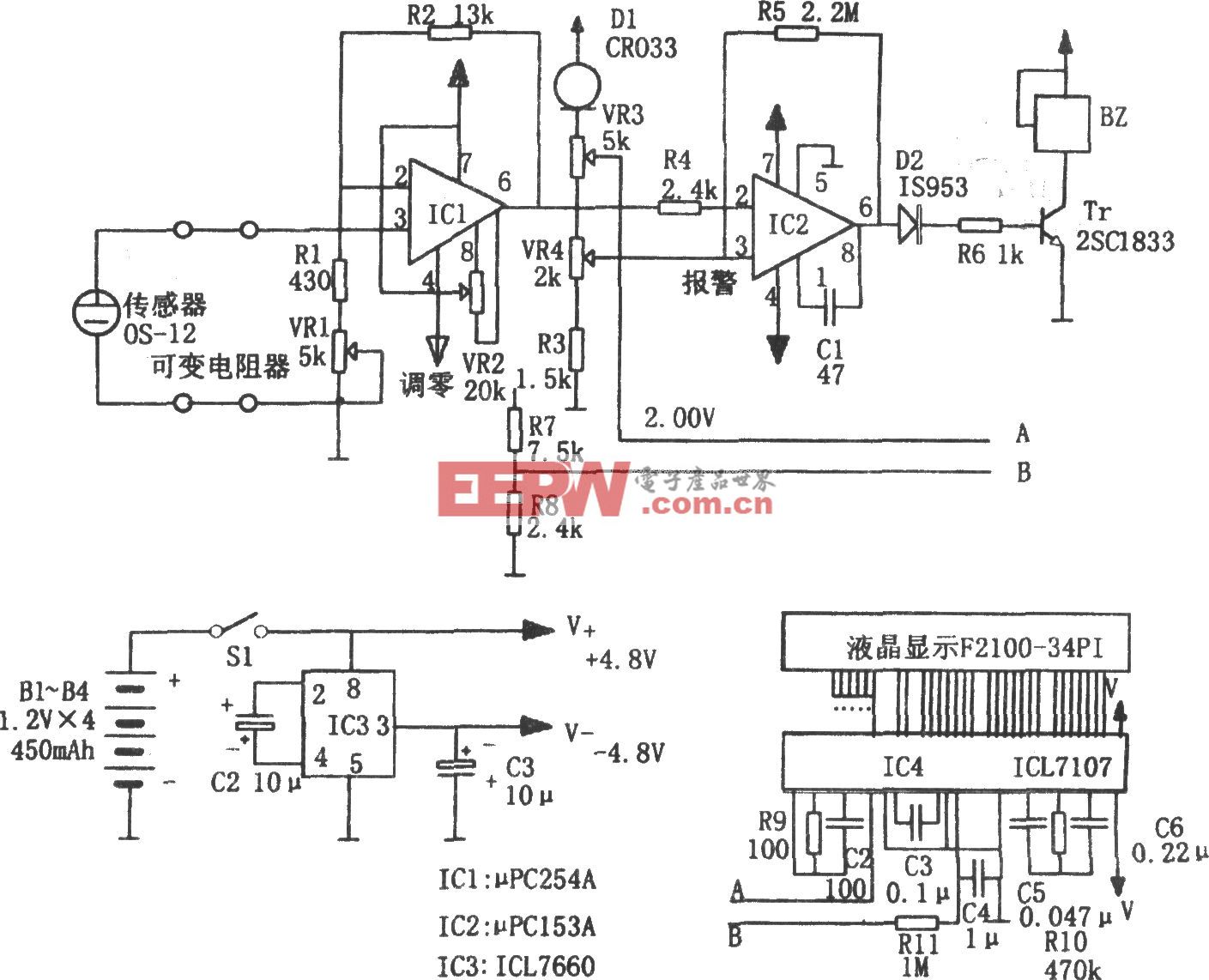

一般用户希望在使用个人隐私来证明身份时,要尽可能少地暴露自己的身份信息,这与身份认证的要求相互矛盾。在TCG组织的体系里,这个隐私就是EK,但不能使用EK来进行身份认证。所以,在TCG组织体系中,身份认证一般是使用AIK作为EK的别名。这种方法类似传统的解决方案:首先需要生成一个AIK即所有者使用RSA密钥生成模块生成一对AIK密钥,然后将公钥和签注证书、平台证书和验证证书打包在一起,发送一个AIK的请求给认证代理Proxy;Sever端通过验证证书的有效性来验证AIK请求的有效性,并使用自己的签名密钥对AIK证书签名;将签名后的AIK证书返回给SW-TPM,然后,就可以使用AIK和AIK证书来证明自己的身份完成通信时的身份认证,而且因为加入了对环境配置的评估,能够确认通信双方的状态,增强对各种恶意软件的抵御能力。身份认证如图3所示。

本文引用地址:http://www.eepw.com.cn/article/202693.htm

本文引用地址:http://www.eepw.com.cn/article/202693.htm3 设计分析

在实际应用场景中一般用户会有许多数据文件,如系统文件、重要的用户数据等,在本平台中,用户可以把重要的数据加密后存储在USB Token中,利用SW-TPM管理密钥与证书。由于TCG组织已经出台的TPM规范不能完全满足我国所有的安全需求,考虑到我国的信息安全和完全自主的知识产权,我国也在致力于可信计算的规范的制定而且已经公布了可信计算密码支撑平台功能与接口规范[3]。所以基于SW-TPM的应用有利于基于可信计算平台应用的开发。可使我国在制定的标准上尽快开发出不仅符合我国的安全需求、同时也为国际规范接轨的可信系统创造了有利条件。

如前所述,由于AIK证书与具体的可信平台绑定,因此,用户身份也与可信平台绑定在一起,这会存在一定的安全问题并给用户带来不便。首先,从用户证书的移动性、便利性上考虑,平台证书应该与具体的平台相关,存放在平台上,用户证书的使用应该不受平台边界的限制,用户可以在多个计算环境下进行同一工作,例如用户可以使用同一证书,从公司、家里或Internet网吧的不同计算机上发送商业电子邮件。很明显,将用户的证书存放在固定的设备,如平台TPM上,不符合人们的日常操作。当平台正在维护或修复中时,用户的证书被锁定在TPM中,不能在另外的可用平台上使用,会给用户证书的使用带来不便。其次,从安全性上考虑,若把用户证书放在TPM上,当平台处于维护时,用户证书存在一定的泄漏可能。虽然当用户证书受到安全威胁时,可以采取证书撤销的方法,但较为敏感的用户证书一旦受到威胁,则需要将存放证书的设备摧毁。若将证书存放在移动设备上,则不会出现这种问题。最后,从TPM的管理上考虑,根据公司的策略,用户证书与平台证书可由不同的职权部门管理。由于TPM的存储空间有限,若将用户证书和平台证书都由TPM存储,会有一定的限制。

评论