基于CP-ABE的访问控制研究

(4)解密算法![]() 输入系统公共参数PK、用访问结构A加密的密文CT,及对应于属性集合S的解密密钥KS。如果属性集合S满足访问结构T,则

输入系统公共参数PK、用访问结构A加密的密文CT,及对应于属性集合S的解密密钥KS。如果属性集合S满足访问结构T,则![]() 输出消息M。

输出消息M。

属性集合的表达

将授权管理基础设施(Privilege Management Infrastructure,PMI)应用到设计方案中,利用PMI的属性证书(Attribute Certificate,AC)来描述CP-ABE中的属性集合,并支持分布式、可授权、可推导等特性,支持属性授权能力应遵守约束限制,完全适用于分布和开放的网络应用环境。

用户通过属性来描述,用属性证书AC作为用户属性的凭证。属性证书AC根据用户提交的描述信息生成,并采用颁发者的IBE私钥签名。AC采用国际标准的X.509 V4证书格式及抽象语法符号(Abstract Syntax Notation One,ANS.1)的编码格式来描述。

访问结构的表达

利用可扩展的标记语言(eXtensible Markup Language,XML)文档记录CP-ABE中的访问结构。信息发布者定义能够共享信息的用户。由授权用户应该满足的条件形成的XML文档,经加密后,再存储到属性描述符证书(Attribute Descriptor Certificate,ADC)中。

访问结构的安全性处理

访问结构决定了哪些是授权用户,哪些是非授权用户,所以一旦访问结构被窃取,整个的访问控制就失去了意义。为了保证访问结构的安全,方案对描述访问结构的XML文件加以防护,利用发布人的私钥签名、系统的公钥加密,保证访问结构XML文件的不可抵赖性与不被篡改,保证传输中不被窃取。

利用属性描述符证书ADC来存储最后形成的XML访问结构文件,即将文件内容拷贝到ADC的扩展域PrivilegePolicyIdentifier属性值中。

访问控制模型

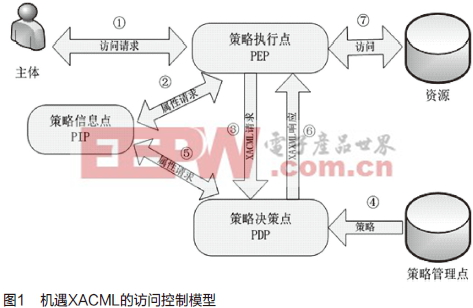

方案采用可扩展访问控制标记语言(eXtensible Access Control Markup Language,XACML)来构建访问控制模型。XACML是一种基于属性访问控制模型的策略描述语言及协议栈,它采用树状分层嵌套结构定义访问权限。

属性描述符证书ADC中存储的访问结构是访问控制策略的主要组成部分,除此之外,访问控制策略还包括环境和策略约束等条件,这些以XACML策略文件的方式存储,纳入XACML控制模型来处理。

基于XACML的访问控制模型如图1所示。

方案应用

文中的方案在笔者单位开发的项目《婴幼儿在线专家诊断系统》和《基于PMI的内网安全系统》加以应用。这两个项目分别受到《基于Windows Mobile的移动终端安全技术研究》、《PMI多访问控制机制的细粒度授权服务系统》与《河北省食品安全协调指挥系统》的资助。其中,《婴幼儿在线专家诊断系统》利用该方案使得婴幼儿发育信息只对特定人群可见,且特定人群只须满足某种条件,而不必具体地一一指定,避免了因为不能列举共享人群而带来的信息难以共享的问题。而《基于PMI的内网安全系统》利用该方案进行访问控制,避免了原方案在采用PKI进行信息共享时,信息提供者需要先列出所有共享用户,再实行一对一加密,而导致的加密次数多、共享延迟、用户隐私被侵犯等问题。

结束语

本文通过分析基于公钥的传统加密机制在访问控制中面临的困境,以及CP-ABE所具有的种种优点,建立了基于CP-ABE的访问控制方式。通过实际应用表明,该方案在保证访问控制安全性与用户隐私的前提下,对共享数据进行细粒度的访问控制,降低了共享处理的开销和加密次数,从而进一步证明了该方案的正确性与优越性。作为下一步工作,可以针对网格计算、云计算等大规模分布式网络应用环境下的数据隔离及身份验证、授权、访问控制和审计等安全问题进行有针对性的优化、扩展研究,使该方案能够在安全性、时间复杂度上表现出更好的性能。

参考文献:

[1]A. Sahai, B. Waters. Fuzzy identity based encryption: Advances in Cryptology- EUROCRYPT 2005, 2005[C]. Aarhus, Denmark: Springer, 2005:457-473

[2]V.Goyal, O.Pandey, A.Sahai and B.Waters. Attribute-based encryption for fine-grained access control of encrypted data, 2006: Proceedings of the 13th ACM conference on Computer and communications security, 2006[C]. Alexandria, VA, USA, 2006: 89-98

[3]J.Bethencourt, A.Sahai, B.Waters. Ciphertext-policy attribute-based encryption, 2007: 2007 IEEE Symposium on Security and Privacy[C]. Oakland, California, USA. 2007:321-334

[4]L. Cheung, C. Newport. Porvably secure ciphertext policy ABE, 2007: Proceedings of the 14th ACM Conference on Computer and Communications Security[C]. Alexandria, VA, USA, 2007:456-465

[5]V. Goyal, A. Jain, O. Pandey. A. Sahai, Bounded ciphertext policy attribute based encryption, 2008: 35th International Colloquium on Automata, Languages and Programming[C]. Reukjavik, Iceland: Springer, 2008: 579-591

[6]B. Waters. Ciphertext-policy attribute- based encryption: An expressive, efficient, and provably secure realization. 2010-12-20. http://eprint.iacr.org/2008/290

pid控制相关文章:pid控制原理

可控硅相关文章:可控硅工作原理

比较器相关文章:比较器工作原理

pid控制器相关文章:pid控制器原理

评论