分析泄漏功率攻击采用90nm CMOS技术的加密器件

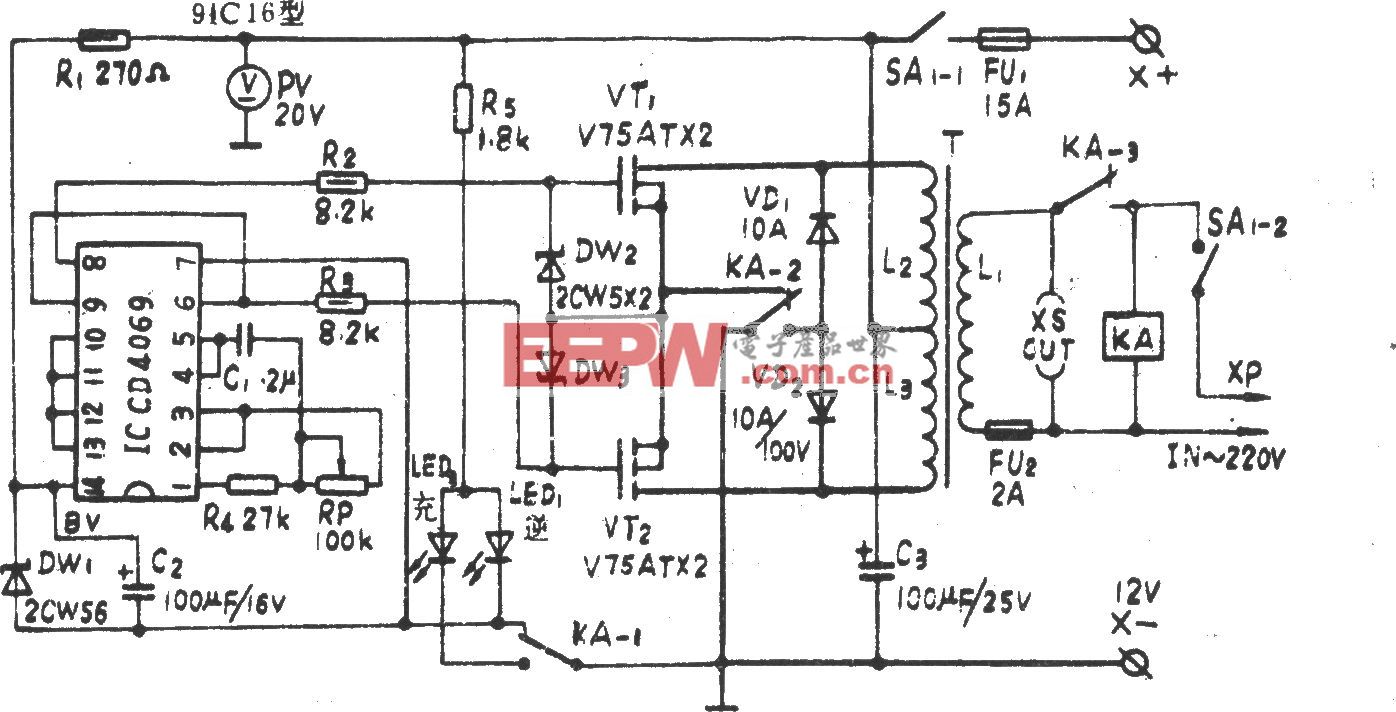

可以在一个组合设计中增加电阻,构成一个简单的加密核心(图1)。表3是输入组合的电阻泄漏电流,它表示出泄漏电流与一个二进制字中1的数量的直接关系。对整个加密核心的仿真给出了原文本与密钥的所有可能组合(表4)。该表以升序对泄漏电流排序,并按输入密钥对其分组,输入栏是S盒的输入,而输出栏是加密核心的输出。

泄漏电流攻击

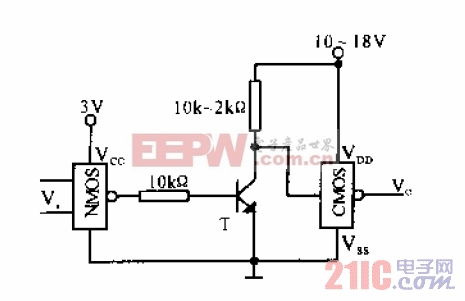

研究人员一般按加密算法,根据被动或主动弱点的实现类别,将攻击区分为数学类和实现类。研究人员试图找出能制约这些强大攻击的措施。被动攻击得益于旁路信息,通过测量一些物理量可以搜集到它(图2)。主动攻击有更高的扩散危害,因为它们会带来造成错误计算的故障,从而暴露密钥。

图2,被动攻击得益于旁路信息,通过测量一些物理量就可以获得这些信息。

最常见的旁路攻击渠道就是一款器件的功耗。这些类型的攻击均采用简单功率分析、微分功率分析以及相关性功率分析。在简单功率分析攻击时,攻击者会使用一次测量得到的旁路信息,直接确定一个密钥或部分密钥。微分与相关性功率分析是统计性攻击,需要进行大量测量和数据采集。相关性功率攻击过程包括采集数据、分析所获得数据、使用被攻击器件的一种所谓假设模型。

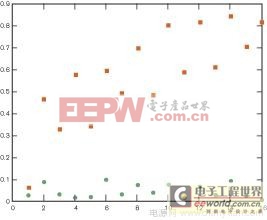

图3,泄漏功率分析攻击的结果表明,通过泄漏功率数据,除0000密钥以外,所有密钥都清晰可辨。

你可以用一个统计分析工具来探测加密核心的密钥。另外,还有一种攻击方法,是通过计算所获泄漏电流的矢量与采用一个假设密钥的逻辑矢量之间的相关系数。该方法使用S盒中输入的汉明权重,或一个二进制字中1的个数作为逻辑矢量。从一个密钥假设可以获得这个权重。图3给出了计算出的相关系数。橙色方块表示正确的密钥假设,绿色圆表示一个随机密钥假设。采用这种攻击的结果是,除了0000密钥以外,所有密钥都可清晰辨识。研究人员正在探讨0000密钥结果不同的原因。

这个初步研究表明,通过泄漏电流去揭示密钥存在着实际的可能性。采用相关系数作攻击的结果表示,泄漏功率分析可能成为你设计加密核心时应考虑的一个问题,尤其是对那些采用小于0.1μm逻辑门的核心,它们有很高的泄漏功耗。

评论