物联网设备面临的安全威胁分析

访问控制:物联网设备对试图访问数据资产的所有参与者(人或机器)进行身份验证。防止在未经授权的情况下访问数据。防御欺骗和恶意软件威胁,即攻击者对固件进行修改或安装过时的缺陷版本。

本文引用地址:http://www.eepw.com.cn/article/202005/413573.htm安全存储:物联网设备维护数据资产的机密性(根据需要)和完整性。防御篡改威胁。

固件真实性:物联网设备在启动和升级之前对固件的真实性进行验证。防御恶意软件威胁。

通信:物联网设备对远程服务器进行身份验证,提供机密性(根据需要),并维护交换数据的完整性。防御中间人攻击(MitM)威胁。

安全状态:即使固件完整性和真实性验证失败,仍确保设备保持安全状态。防御恶意软件和篡改威胁。

安全需求

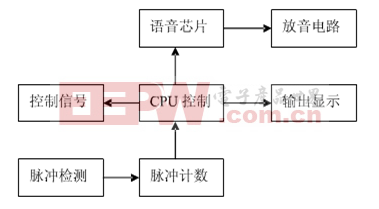

在这一方面,分析提供了数据资产、威胁和安全目标的逻辑连接模型。根据这张图,可以编译出安全MCU所需的功能或特性列表。当然,这个列表也可以用作特定物联网设备应用解决方案的实现标准。

生命周期至关重要

请注意,安全目标的要求可能会根据物联网设备的生命周期阶段(设计、制造、库存、最终使用和终止)而变化,也应予以考虑。

现在可以对这个示例进行分析:

每种数据资产都将具备与其相关联的安全属性:

安全 目标 | 访问控制1 | 安全存储1 | 固件 身份 验证 | Comm1 | 安全 状态 |

防御 威胁 | 欺骗 恶意 软件 | 篡改 | 恶 意软件 | 中间人 攻击 | 恶意 软件 篡改 |

目标 数据 资产 | 配置 T. 固件 | 硬件ID T. 固件 用户数据 配置 密钥 | T. 固件 | 用户数据密钥 | T. 固件 硬件ID T. 固件 用户数据 配置 密钥 |

安全属性2 | C I、A | I I、A C、I C C、I | I、A | C、I C、I | I I、A I、A C、I C C、I |

| 设计 | N/A Dig Sign | N/A Dig Sign N/A N/A N/A | Dig Sign | N/A N/A | Dig Sign N/A Dig Sign N/A N/A N/A |

| Mfg | N/A Dig Sign | eFuse Dig Sign N/A N/A SEF3 | N/A SEF3 | Dig Sign eFuse Dig Sign N/A N/A SEF3 | |

| 库存 | N/A N/A | eFuse Dig Sign N/A N/A SEF3 | N/A SEF3 | Dig Sign eFuse Dig Sign 加密 加密 SEF3 | |

最终 使用 | 加密 Dig Sign | eFuse Dig Sign 加密 加密 SEF3 | 加密 SEF3 | Dig Sign eFuse Dig Sign 加密 加密 SEF3 | |

| 术语 | Dead4 Dead4 | eFuse Dead4 Dead4 Dead4 Dead4 | Dead4 | Dead4 Dead4 | Dead4 eFuse Dead4 Dead4 Dead4 Dead4 |

注释:

1. 在隔离执行环境中理想地以TA形式实现

2. C = 机密性,I = 完整性,A = 真实性

3. SEF = 安全元件功能

4. Dead = 非操作状态下的安全MCU

选择正确的MCU

通过分析,以下是MCU所需安全功能的总结:

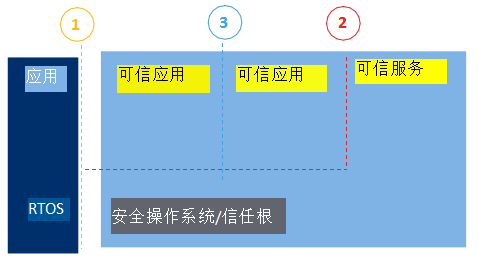

可信应用的隔离执行环境:虽然前面的分析侧重于安全数据资产,但每个物联网设备也有包含非安全数据资产的非安全任务/应用。MCU应提供一种强大的方法,对非安全处理和安全处理进行隔离。这一概念机场类似:登机区是安全且隔离的。只允许通过身份验证的个人在安全区域内进行操作(如登机)。MCU必须在非安全和安全的执行环境之间提供强大的、基于硬件的隔离。

安全元件功能:在隔离执行环境中,要存储数据资产,需要完成进一步的隔离,如对安全性至关重要的加密密钥。继续与机场进行类比,每名乘客都持有有效证件。MCU必须为信任根存储和相关安全服务提供进一步隔离。

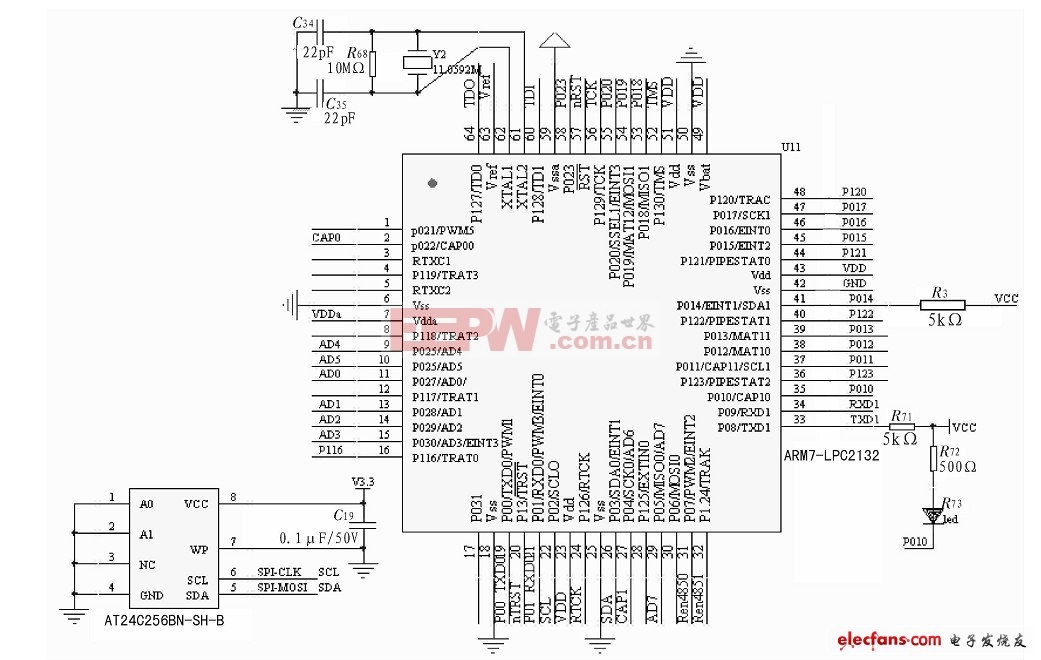

加密:首选带有专用硬件加速器块和受控访问的MCU。加速器块有助于提高性能。加速器块的访问控制(隔离)有助于防止未经授权的程序访问,确保加密密钥保持在安全的环境中。

数字签名:数据资产的真实性和完整性可以通过使用数字签名算法(如ECDSA和RSA)进行评估。MCU固件是数字签名最常见的用例。MCU应提供基于硬件的散列和签名支持,以便在加载之前对固件镜像进行评估。

eFuses:对于保障设计的安全来说,不可变数据资产至关重要。它们通常用作系统行为的参考。典型示例包括生命周期名称、唯一标识符(UID)、制造商编号以及在物联网设备的生命周期中持续存在的其他参考。

结论

本文提出了一种分析方法,用于确定安全物联网设备的需求。通过创建模型,将数据资产、其面临的威胁以及防御这些威胁的安全目标逻辑连接,可以导出一个需求列表,该列表可以用作解决方案的实现标准。

绝大多数物联网设备将建立在基于MCU的嵌入式系统上。这种发展机遇将催生出一类新型MCU,它们可提供安全特性和功能,用来维护数据资产的安全属性。赛普拉斯的PSoC 6安全MCU是此类新型MCU的先驱之一。PSoC 6 MCU架构专为物联网设备应用而设计,提供了能够延长电池使用寿命的超低功耗、高效的处理能力,以及可支持安全目标的硬件安全功能:

隔离执行环境:通过采用硬件隔离技术,PSoC 6安全MCU将安全操作与非安全操作隔离开来:

● 可配置保护单元用于隔离内存、加密和外设

● 在Arm Cortex-M4和Cortex-M0+内核之间提供处理器间通信(IPC)通道,为基于API的独立交互提供支持

● 理想适用于支持物联网设备安全目标的可信应用

集成安全元件功能:PSoC 6中的硬件隔离技术支持独立的密钥存储和加密操作,除了隔离执行环境以外,还提供安全元件功能。

● 理想适用于安全密钥存储

● 支持预安装信任根,方便使用信任链来锚定安全启动

隔离硬件加速加密操作:包括AES、3DES、RSA、ECC、SHA-256和SHA-512以及真随机数发生器(TNRG)。

生命周期管理:在发生安全错误(如固件散列检查失败)时,基于eFuse的生命周期管理功能有助于确保安全行为。

| 丰富的执行环境 | 隔离执行环境 |

| |

| Arm Cortex-M4 | Arm Cortex-M0+ |

| 图2:PSoC 6安全MCU提供三级隔离 | |

随着低成本、易于设计且方便使用的无线云连接日益普及,物联网设备也将实现爆炸性增长。嵌入式系统发送和接收数据的能力是实现智能化的基本推动因素。不幸的是,这种能力也给物联网设备产生的高价值数据带来了巨大威胁。数据越有价值,物联网设备就越需要具备安全功能以为这些数据提供保护。诸如赛普拉斯的PSoC 6 MCU这样的安全MCU解决了安全物联网设备的相关需求。

评论