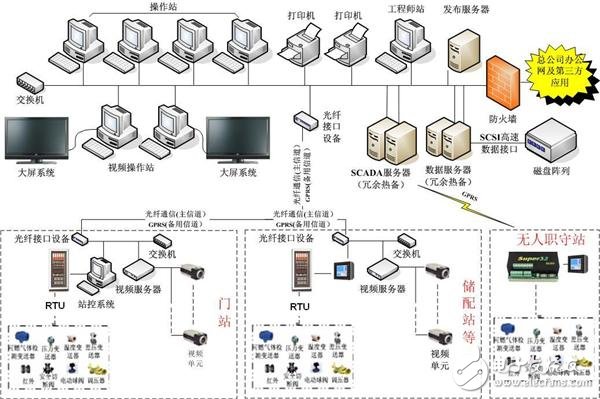

如何有效进行SCADA系统的防护

目前,针对电路传输网络的网络威胁正在急剧升级,尤其是针对SCADA系统的攻击行为,变得越来越普遍。想要抵御每一次“最先进”的网络攻击,这几乎是不可能实现的,所以“遏制”措施非常重要。

本文引用地址:http://www.eepw.com.cn/article/201710/368165.htm根据戴尔公司安全部门的一份最新报告,针对数据采集与监视控制(SCADA)系统的网络攻击活动数量在去年增长了近一倍,而且相比于2012年,针对 SCADA系统的网络攻击活动数量增长了近六百个百分点。尽管这些数据是非常惊人的,但另一个关键的研究成果则更加的令人不安,物理破坏性的攻击行为也变得越来越普遍了。实际上,在去年所有的网络安全事件中,有25%的网络攻击是针对SCADA系统的,这些特定类型的攻击能够关闭工业系统中的机械设备,而且还有可能进行破坏设备物理实体的操作。据研究人员推测,此类攻击在接下来的几个月内,甚至在今后几年的时间中,将会变的更加的严重。除此之外,美国将会成为世界上受此类攻击影响最严重的第三个国家。美国国土安全部的工业控制系统网络应急响应小组(ICS-CERT)也有相似的发现,他们发现针对工业关键基础设施的攻击活动正在不断增长,能源行业是所有攻击目标中受此类型攻击影响最为严重的(占所有攻击活动的32%)。而且,拒绝服务(DoS)攻击已经变成了攻击者的最爱了。

为什么这种复杂的攻击现在变得越发的频繁了?

主要是以下两个原因:

首先是黑客,黑客与外国政府相互勾结,并进行有组织的网络犯罪。

其次,电力公司是所有群体中最主要的攻击目标,考虑到各种政治方面的因素,攻击者能够从攻击中牟取暴利。

所以在接下来的几年内,此类攻击将会变得愈加频繁,产生的后果也将会变的越来越严重。

隐蔽攻击(Stealthier attacks):

电力公司的IT团队也许对“网络钓鱼”邮件和“僵尸网络“最为熟悉了,因为这两者最容易感染他们的网络系统。然而,这些攻击将会升级,然后变得更具复杂性,目的性和隐蔽性。通常情况下,各大组织机构应当特别注意以下两类攻击:“跨站脚本攻击”和“drive-by攻击”。这两种类型的攻击均会使用合法的网站去入侵一家公司的内部网络,但我们在这里并不会给大家提供过多的技术细节。但这是怎么实现的呢?因为一个存在于合法网站(这些网站可以是一个著名的网站,一个新网站,也可以是某个技术论坛等。)中的漏洞可以允许攻击者执行恶意代码,还可以在网站中植入恶意软件,这样就可以感染任何访问这个网站的用户了。“drive-by攻击”所需的唯一条件就是需要一名公司员工去访问这个受感染的网站。在跨站脚本攻击之中,当公司员工点击了电子邮件中附带的合法链接之后,便被成功感染了。

攻击者也更倾向于攻击一个公司员工家里的计算机系统。攻击者可以盗取保存在家用个人电脑之中的用户凭证,或者感染一个可移动媒体存储设备(例如USB闪存驱动器),因为这名员工很有可能会将这些设备带到他的工作场所。

破坏性恶意软件(Destructive malware):

恶意软件也处于不断地进化之中,现在出现了更多破坏性十分强大的恶意软件,这些恶意软件是我们在之前从未见到过的。很多人也许会对“震网”这个名字比较熟悉,这是一个复杂的蠕虫病毒,它是世界上首个专门针对工业控制系统编写的破坏性病毒,目前已经感染多个国家及地区的工业系统和个人用户。当然,还有很多其他种类的病毒,蠕虫以及木马也能够禁用物理设备的部分功能。其中最重要的两个部分是:“wipers”,它可以将一台计算机或设备上的所有数据全部擦除,从而使得目标设备完全无法使用;另一个是”加密型恶意软件”,它不会删除设备上的数据,而是采用几乎无法破解的加密方法来将设备中的数据进行加密。说的通俗一点,加密型的恶意软件其目的就是为了“勒索”用户。

拒绝服务(Denial of service):

除了恶意软件可以破坏工厂的日常运作之外,还有大量的web攻击也能做到同样的事情。两种最常见的就是:“缓冲区溢出”,当攻击者对网络进行flood 攻击时,便会造成网络系统的瘫痪;还有一个是“分布式拒绝服务攻击”,它会利用大量合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应,进而造成系统瘫痪。现在的事实就是,你的工厂很容易受到这些类型的攻击,根据国土安全部的报告,研究人员发现这些漏洞是工业设施中最常见的漏洞。

部署有效的防御措施(Developing an effectived efense):

由于这些攻击将会变的越来越复杂,那么对于公司的管理人员来说,在他们进行积极的网络防御过程中,将工作的重心集中到攻击事件发生后的损失处理控制措施上才是更加重要的。

如果你想要抵御每一次“最先进”的网络攻击,这几乎是不可能实现的,所以“遏制”措施也是同等重要的。

可用的防御措施包括对过时的或者未打补丁的系统进行安全审计,对个人工作站,网络服务器,以及web应用程序部署相应的反病毒软件等等。比如说,你的网络中接入了运行WindowsXP或者WindowsServer2003操作系统的设备吗?你的工业生产环境中还需要安装现代防火墙,恶意软件检测工具,设置电子邮件白名单,并且设置能够主动监测可疑网络活动(例如数据泄漏)的防火墙。禁止所有的可移动/便携式媒体存储设备进入工作场所——这也就意味着,所有的USB闪存驱动器,智能手机,平板电脑等设备都不允许进入工作场所。

发生安全事件之后的遏制措施也是至关重要的。你需要确保所有关键的工业系统都有空气间隙系统。然后从其它领域的网络系统中学习如何以最好的方式来对网络进行划分。网络分割是非常关键的,因为当网络中的一台计算机受到感染的时候,它就无法感染整个网络系统了。你也可疑采用一种“访问控制”策略。单一的公司员工不应该拥有过多的访问公司数据,系统,以及关键业务的权限。与此同时,你也需要经常查看你工业系统的程序日志记录。这是非常重要的,因为任何的网络事件都会被完整地记录下来,以便于事件响应小组去确定攻击的类型以及攻击所带来的损失程度。

评论