无可信第三方身份认证协议的研究与改进

摘要:本文对无可信第三方的身份认证协议进行了研究,着重对ISO/IEC 11770-2密钥建立机制6进行深入的安全性分析,发现其存在三个方面的缺陷,并提出了相应的改进方案。对改进后协议的安全性分析表明,协议的安全性能得到较大的提高。

本文引用地址:http://www.eepw.com.cn/article/201608/296183.htm引言

随着互联网的快速发展和普及,信息安全问题逐渐受到关注。身份认证是用户在使用系统服务时或者会话双方在信息交互前,彼此确认对方身份是否真实、合法的唯一过程,是保障信息安全的第一道关卡[1]。

无可信第三方的身份认证协议,仅需在通信双方之间交换消息便可进行实体认证,具有方便、简洁等优点[2],ISO/IEC 11770-2密钥建立协议[3]便是其中的典型。ISO/IEC 11770-2密钥建立协议共提出了12个密钥建立机制,其中第7至12个机制是有第三方参与的,现有的一些分析与改进大多是针对有第三方的密钥建立的机制[4]。机制1至6则是无可信第三方参与的,这方面的研究相对较少,前期的相关研究[5]通过安全协议的形式分析验证ISO/IEC 11770-2密钥建立机制6能够达到预期的认证目标,并提升了协议的不可否认性。本文在此基础上,进一步对协议的安全性进行了全面的分析,发现其存在三个方面的缺陷,并提出了相应的改进方案。

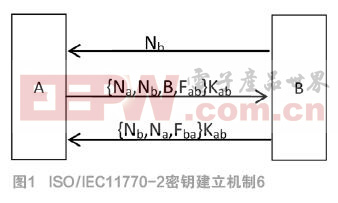

1 ISO/IEC11770-2密钥建立机制6协议简介

在ISO/IEC11770-2密钥建立机制6协议中,有A、B两个主体,长期共享密钥Kab,用随机数Na和Nb来保证消息的新鲜性。A、B分别提供密钥材料Fab和Fba,通过密钥派生函数f生成最终的会话密钥K=f(Fab,Fba),具体过程如图1所示。

1、B向A发送随机数Nb,请求通信;

2、A收到请求后,用共享密钥Kab将新随机数Na、收到的随机数Nb、身份标识符B以及密钥材料Fab等加密后发送给和B;

3、B收到消息并解密,核实身份标识符B,通过随机数Na和Nb检验消息的新鲜性,随后使用共享密钥Kab将随机数Na、Nb和密钥材料Fba加密后发送给A。

经过以上三个步骤,协议完成了A、B之间的相互身份确认,并且生成新的会话密钥K=f(Fab,Fba),用以建立新的会话。

2 ISO/IEC11770-2密钥建立机制6协议的缺陷分析及改进方案

2.1 协议的缺陷分析

缺陷1. 无法抵抗并行会话攻击

若攻击者同时发起两个会话,一个是冒充B对A发起,一个是冒充A对B发起,将A回应的消息作为协议的第三条语句发送给B,或将B回应的消息作为协议的第三条语句发送给A,均可使A、B认为自己和对方完成了会话。这种攻击分别使会话一方失效(并没有参加),而另一方则认为对方正常参加,协议达不到预期的认证目标。

缺陷2. 无法抵抗重放攻击

协议中使用的随机数没有及时更新,如果攻击者截获协议的第二条语句,并直接回送给A,则A会误以为已经完成了会话,协议将无法达到预期的目标。

缺陷3. 无法防止恶意否认

正如文献[3]中所述,在ISO/IEC11770-2密钥建立机制6协议中,会话双方处于不完全对等的地位,A能够确认B收到密钥信息,反之则不确定。如果A恶意否认,则B将无能为力。

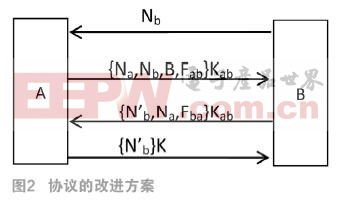

2.2 协议的改进方案

针对上述缺点,通过更新随机数和添加协议语句等方式对原协议进行改进,具体如图2所示。

1、B向A发送随机数Nb,请求通信;

2、A收到请求后,用共享密钥Kab将新随机数Na、收到的随机数Nb、身份标识符B以及密钥材料Fab等加密后发送给和B;

3、B收到消息并解密,核实身份标识符B,通过随机数Na和Nb检验消息的新鲜性,生成新的随机数N’b并用共享密钥Kab将随机数Na、N’b和密钥材料Fba加密后发送给和A;

4、A收到消息并解密,通过随机数N’b和Na检查消息的新鲜性,生成新的会话密钥,并用此新密钥加密更新后的随机数N’b,发送给B。

至此,协议双方完成了身份认证,且均可以确认对方能够生成新的会话密钥,可以使用新的会话密钥进行后继对话。

3 改进后协议的安全性分析

在对改进后的协议进行安全性分析时,依据如下基本假设[6]:攻击者都可以窃听并操作公共信道上的信息;用户所采用的密码是可记忆的,其信息熵不高。本文从以下几个方面对改进方案进行安全性分析:

(1)抗重放攻击

在改进后的协议中,B对随机数进行了更新,将原协议第三条语句中的Nb改为N’b,保证消息的新鲜性,使得攻击者即使截获了协议的第二条语句也无法进行有效的攻击。对随机数的更新使改进后的协议能够抵抗重放攻击。

(2)抗假冒攻击

在协议的执行过程中,重要信息均使用只有会话双方知道的对称密钥加密传输,攻击者虽然能够截获密文,但没有密钥,无法解密,即无法获得重要信息,比如密钥材料Fab和Fba,也就无法获得新的会话密钥。协议通过使用对称密码体制的方式,能够有效地抵抗假冒攻击。

(3)抗并行会话攻击

在改进后的协议中,第三条语句中的随机数已经更新,即使攻击者同时发起两个会话,也无法将收到的回应作为协议的第3条语句进行转发,因为攻击者无法对加密信息中的随机数进行更新,无法进行有效的并行会话攻击。

(4)防止恶意否认

改进后的协议在最后增加了一条语句,A用生成的新的会话密钥将更新后的随机数N’b发送给B,使得B也可以确认A已经成功生成了新的会话密钥。如果出现A恶意否认的情况,则最后这条语句就是B的证据。这一改动弥补了在原协议的执行过程中,会话双方地位不对等的缺陷,能够有效地预防协议任何一方的恶意否认,协议的安全性进一步增强。

4 结束语

本文主要对无可信第三方的身份认证协议进行研究,着重研究了ISO/IEC11770-2密钥建立机制6,发现其存在三个方面的缺陷,提出了相应的改进方案,并对其进行了安全性分析。分析结果表明,改进后的协议安全性能得到较大的提高。

无可信第三方的身份认证协议通常计算量较小、简洁易实现,但往往需要会话双方拥有长期共享的对称密钥,使得其适用范围受到较大的限制,难以大规模地应用。且会话双方长期共享的对称密钥也需要定时更新,如何安全、高效地进行对称密钥更新也是一个研究问题。如何让无可信第三方身份认证协议的应用摆脱条件限制、适应多种安全环境将成为今后的研究方向。

参考文献:

[1]冯登国. 安全协议—理论与实践[M]. 北京:清华大学出版社.2011.

[2]卫剑钒,陈钟. 安全协议分析与设计[M]. 北京:人民邮电出版社,2010.

[3]ISO. Information Technology-Security Techniques-Key Management-Part 2: Mechanisms Using Symmetric Techniques ISO/IE 1170-2, 1996. International Standard.

[4]Cheng Z, Comley R. Attacks on An ISO/IEC 11770-2 Key Establishment Protocol. International Journal of Network Security, 2006, 3(2): 238-243.

[5]丁洁,林志阳,沈荻帆.浅谈无可信第三方的身份认证协议[J].科技创新与应用,2016,57-58.

[6]Wang D, Ma C G, Gu D L, et al. Cryptanalysis of two dynamic ID-Based remote user authentication schemes for multi-server architecture [J]. Lecture Notes in Computer Science, 2012:462-475.

本文来源于中国科技期刊《电子产品世界》2016年第8期第30页,欢迎您写论文时引用,并注明出处。

评论