一种面向云计算环境下虚拟机的威胁建模方法

摘要:针时云计算环境中虚拟机平台存在的弱点和漏洞,分析研究了虚拟机可能面临的威胁和攻击,基于STRIDE建模技术构建了云计算环境下虚拟机平台的安全威胁模型。并对威胁发生的可能性和严重程度进行量化,从而进一步评估整个云计算系统面临的安全威胁。

关键词:云计算;虚拟机;STRIDE威胁建模

0 引言

云计算是一种基于互联网服务的新型计算模式,通过弹性动态分配虚拟化资源给用户带来全新的计算体验,让用户从繁重且昂贵的运营与维护中解脱出来。虚拟化技术是实现云计算最重要的技术基础,实现了物理资源的逻辑抽象和统一表示,解决了资源的动态可重构、监控和自动化部署问题。在云计算技术飞速发展的同时,云计算系统的安全问题也不断暴露出来。全球综合性网络安全信息解决方案供应商安博士公司基于网络安全监控平台与安全威胁趋势,发布了2011年七大网络安全威胁报告,其中指出,针对云计算及虚拟化技术漏洞的攻击所占比重越来越大。

云计算的安全问题引起了广泛的关注。Chen Qian,Jia Tiejun,J.Schiffman等人分别研究了云计算模型、云安全、云服务基础架构安全与挑战等问题。张红斌等人研究建立了内部威胁云模型,实现了基于云模型的内部威胁感知算法。本文拟通过分析研究云计算环境下虚拟机平台所面临的常见安全威胁,建立威胁模型来确定和评估云计算系统的安全威胁及系统漏洞严重程度,有助于制定完整的安全策略来对抗云计算系统所面临的威胁。

1 虚拟机威胁建模流程

STRIDE威胁建模技术是微软公司提出的一项技术,广泛用于安全系统的威胁建模。STRIDE是6种威胁的首字母缩写:

(1)欺骗标识(Spoofing identity),使用另一个用户的用户名和口令、认证信息等。

(2)篡改数据(Tampering with data),恶意修改数据。

(3)拒绝履约(Repudiation),用户拒绝从事一项活动,而又没有办法证明其拒绝履约。

(4)信息泄漏(Information disclosure),把信息暴露给无访问权限的用户。

(5)拒绝服务(Denial of Service),使合法用户得不到服务。

(6)特权提升(Elevation of Privilege),使没有特权的用户获得特权,从而有足够的能力损坏或摧毁整个系统。

云计算环境下虚拟机STRIDE安全威胁模型建立过程,可以概括为云系统结构分析、威胁识别、威胁量化评估3个阶段。其中,系统结构分析阶段是通过对云计算系统的架构分析,划定系统的各个层面和安全边界。威胁识别阶段通过分析、识别云计算系统运行的关键节点和数据所面临的威胁来构建STRIDE模型。威胁量化评估阶段是对识别的威胁进行量化,进而对整个云计算系统面临的安全威胁严重程度进行评估。

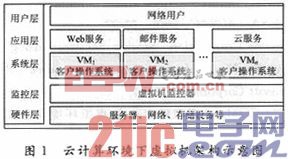

2 云计算环境下虚拟机架构分析

虚拟机按照实现架构主要分为I型(Bare-Metal,裸机型)和Ⅱ型(Hosted,宿主型)两大类。I型虚拟机中,虚拟化技术通过直接在硬件平台上添加一层虚拟机监控器(Virtual Machine Monitor,VMM,也称Hyper-visor)程序,实现对CPU、内存管理器及I/O系统等的虚拟化管理,并负责对硬件资源的调度、所有虚拟机(Virtual machine,VM)的管理并响应虚拟机的请求。I型虚拟机主要应用于服务器虚拟化。Ⅱ型虚拟机通过在寄主操作系统中构建一个虚拟化管理层实现对虚拟机的管理,该型虚拟机主要应用于桌面虚拟化。在云计算环境下,参照I型虚拟机架构,可以将提供云服务的虚拟化平台分为用户层、应用层、系统层、监控层、硬件层等五个层面,如图1所示。

虚拟化技术的引入也带来了新的安全威胁与挑战,主要表现为以下几个方面:

(1)虚拟机监控器引入新的安全威胁。当VMM本身存在的潜在漏洞或配置错误被攻击时,极易造成虚拟机溢出,也称为虚拟机逃逸,即攻击者可以获得对虚拟机监控器或虚拟机管理系统的控制。

(2)虚拟机迁移引入新的安全威胁。虚拟机实时迁移技术可以使虚拟机在不中断应用的情况下在不同的物理主机之间实时进行迁移,对于分布式数据中心、集群的负载均衡和灾难恢复有重大意义。虚拟机实时迁移过程中,攻击者可能对迁移控制层、迁移数据层、迁移模块等发动攻击,这对虚拟机的可靠运行带来了安全挑战。

(3)虚拟机共享机制引入的安全威胁。为了保证应用层服务能够相对平等高效地共享底层硬件,虚拟化技术提供了大量的共享资源,而这些共享资源则成为隐蔽通道发生的源泉。另外数据残留也有可能造成敏感信息泄露。

(4)新增的网络监管障碍。在虚拟化数据中心中采用了新的网络模型,几十个操作系统或应用程序以虚拟机的形式同时部署在物理服务器上,这些虚拟机同时共享该服务器的硬件资源,虚拟机间的网络流量不经过传统的硬件防火墙、IDS和IPS等网络安全设备,这显然是网络安全防护中的盲点。当一台虚拟机发生问题时,安全威胁就会通过网络蔓延至其他的虚拟机。

评论