ActiveX控件中不安全方法漏洞的检测技术

2.2.2 基于STRIDE指导的渗透测试

渗透测试是指测试人员围绕网络或者系统的安全性展开探测,以发现系统最脆弱的环节[6]。在不安全方法的测试中,函数的参数成为渗透测试的主要入口,分析大量的已公布不安全方法漏洞,发现从暴露的方法名字中,一般就能推断出该方法执行的操作。因为在代码编写时,常常使用有意义的单词来表示方法和参数的名字,如下面的一些例子:

LaunchExe(BSTR ExeName)

SaveFile(BSTR FileName,BSTR Url)

Update(BSTR Url,BSTR LocFile)

ExecuteCommand(BSTR Command)

这些函数及参数明显地暗示了函数的功能以及所需参数的意义,应当首先尝试使用合适的值来测试这些方法。而利用威胁建模中的STRIDE威胁目录可以保证测试的全面性。结合ActiveX控件中常常被用来作为功能扩展的方面,应该从表1所列的几个方面来测试确定该控件是否包含了不安全方法。

2.3 测试的一般步骤

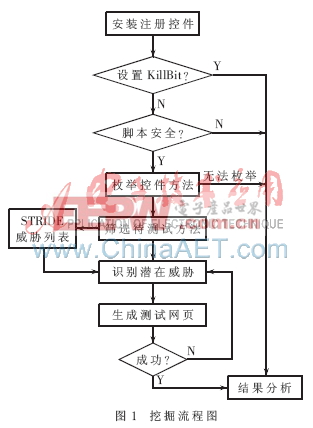

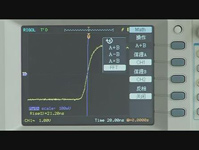

结合ActiveX控件的特点及其安全方法机制,图1所示的基本流程图提出了不安全方法漏洞挖掘的一般步骤。

其中,检查是否标注为脚本安全一般先看该控件是否实现了IObjectSafety接口,如果没实现则再检查注册表中是否标注脚本安全。在枚举方法中一般可以使用IDispatch接口,但是如果控件没有类型库信息,就要借助一些二进制扫描工具如Strings[8]来搜查ActiveX控件的方法和属性。测试网页中,一般使用OBJECT CLASSIS=CLSID:>/OBJECT>标签根据提供的CLSID来装载控件,然后可以在脚本语言中对枚举出的函数进行调用。函数调用中要根据测试者之前预测的潜在威胁输入合适的参数,如果测试结果符合预期假设的威胁,则漏洞分析成功,如果测试结果没有实现预期的威胁,则返回查看是否还有其他的潜在威胁可能存在,循环进行测试,直到被测函数被认定不会包含表1中所具有的威胁为止。

3 实验及结果分析

本文选取了三款国产软件,分别是UUsee2008、暴风影音、迅雷看看。将三款软件安装到机器后,分别枚举控件并且检查每个控件的信息,三款软件共在机器上安装新COM控件60个,其中有2个设置KillBit,10个被标注为脚本安全。详细信息如表2所示,表中可以看到暴风影音没有被标注为脚本安全的控件,在防范不安全方法漏洞方面做得比较好。

(1)UUSee任意文件下载漏洞

软件:UUSee2008

控件名称:UUUpgrade Control

函数:VARIANT_BOOL Update(BSTRbstrLocalINIFile-

Name,BSTR bstrRemoteINIURL,BSTR bstrDetailURL,short nMode)

根据函数名字推测可能具有使用远程文件更新本地文件的作用,符合威胁列表中第一条威胁。因此需要编写测试网页对该方法进行测试,测试结果发现存在之前预测的威胁。该漏洞为已公布漏洞,已发布于国内绿盟漏洞数据库上[9]。

(2)系统信息暴露漏洞

软件:UUSee2008

控件名称:UUUpgrade Control

函数:BSTR GetMacID( )

BSTR GetHDID( )

通过分析函数的名字可预测这两个函数可能分别能使远程攻击者得到本地机器的MAC地址和硬盘ID,存在一定的信息暴露危害,测试结果显示符合之前的预测。两个方法存在泄露系统信息漏洞。

软件:迅雷看看

控件名称:DapCtrl Class

函数:long IsFileExist([in] BSTR filePath)

该函数能够根据攻击者指定的文件路径名称,返回该文件是否存在,返回值为1表示存在,为0表示不存在。这在远程渗透攻击中会给远程攻击者提供帮助。因此存在信息泄漏的危害。

本文只对ActiveX控件中的不安全方法漏洞的挖掘方法作了介绍,这种漏洞利用难度较易,危害极大。本文

介绍的方法,只能对单个的方法分别进行测试,但是还有一些控件的方法需要调用属性信息或者其他方法的结果,这种方法对造成的漏洞需要先对控件中的方法属性之间利用数据流分析建立起联系,这是以后研究中需要进一步完成的工作。

评论