网络安全之入侵检测技术

5.2.1及时性

及时性要求IDS必须尽快地分析数据并把分析结果传播出去,以使系统安全管理者能够在入侵攻击尚未造成更大的危害之前做出反应,阻止入侵者进一步的破坏活动。要注意的是它不仅要求IDS产品的处理速度要尽可能地快,而且要求传播、反应检测结果信息的时间尽可能的少。

测试时可以应用以下场景:

1、查看测试产品最新的3个升级包,记录升级时间间隔;

2、观察在IDS不暂停工作的情况下是否可以完成升级;

3、测试IDS在升级过程中是否仍能检测到攻击事件。

5.2.2准确性

准确性指IDS从各种行为中正确的识别入侵的能力。可以从漏报率和误报率两个方面来体现。误报率是指系统在检测时把正常的网络活动视为攻击的概率。漏报率是指漏掉真正的攻击而不报警的概率。

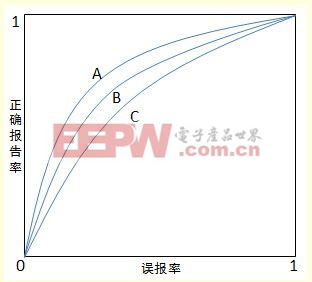

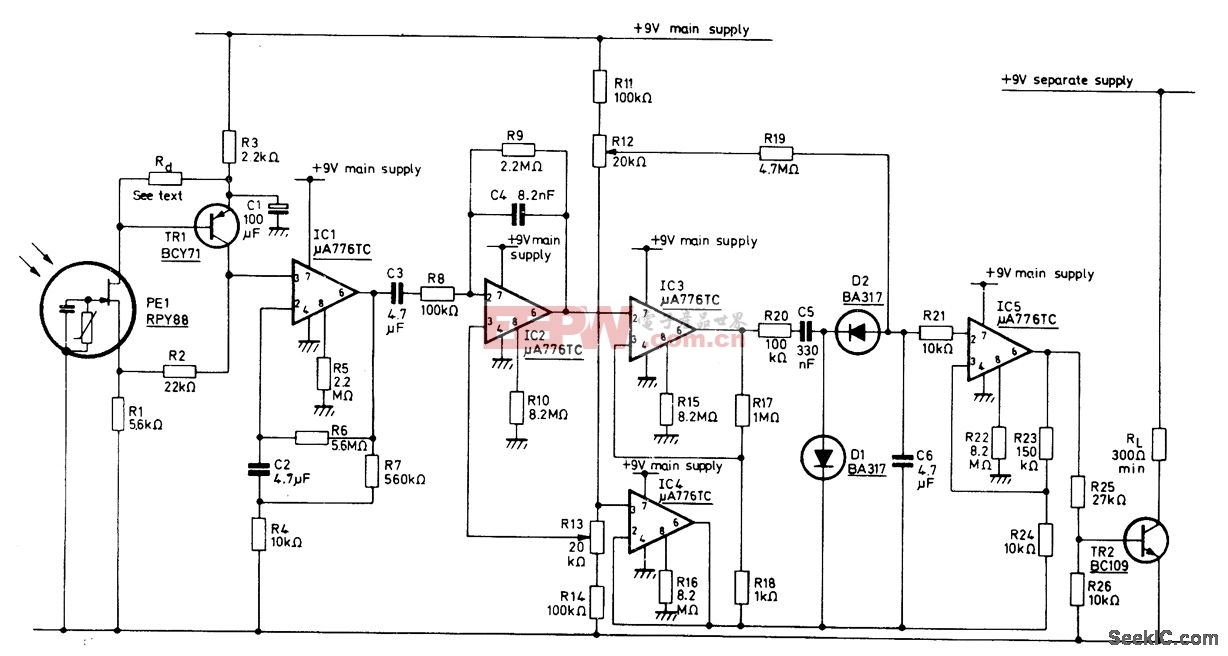

图10 ROC曲线

实际上IDS的实现总是在漏报率和误报率上追求平衡,要使两者都为零,几乎是不可能的。误报率为零则表明很可能存在某些攻击行为没有被检测出来;漏报率为零则表明可能存在各种各样的误报。如果IDS设备能够让用户自定义漏报率和误报率的比例(比如安全级别,安全级别越高则漏报率越低,相应误报率也可能越高),那么最好还是保留一定的误报会显得比较安全,毕竟误报比漏报要显得安全。

虽然漏报率和误报率不能同时为零,但是在测评时,我们还是希望这两个数值越低越好。可以通过一些黑客工具模拟攻击行为,从而测试出IDS的漏报率和误报率。

ROC曲线以图形的方式来表示正确率和误报率的关系。ROC曲线是基于正确报告率和误报率的关系来描述的。这样的图称为诺模图(Nomogram),它在数学领域用于表示数字化的关系。选好一个临界点(Cutoff Point)之后,就可以从图中确定IDS的正确报告率和误报率。曲线的形状直接反映了IDS产品的准确性和总体品质。如果一条直线向上,然后向右以45度角延伸,就是一个非常失败的IDS,它毫无用处;相反,ROC曲线下方的区域越大,IDS的准确率越高。如图2所示,IDS B的准确性高于IDS C,类似地,IDS A在所有的IDS中具有最高的准确性。

可以通过一些测试工具模拟各种攻击,来评测IDS的准确性。比如IDS Informer、IDS Wakeup、Sneeze的工具。

5.2.3完备性

完备性是指IDS能够检测出所有攻击行为的能力。100%正确率实际上是一个无法达到的目标。如何评价IDS检测的完备性呢?

1、可以通过查看帮助文件中厂商声称可检测的攻击列表来做大致的了解,可以看看可检测的各种攻击都属于那些协议,总共支持多少种应用层协议,以及该协议下检测攻击种类的数量。

2、 可以查看进一年内新增加的检测规则占总规则数的比例,结果越大越好。

3、可以挑选一些近期流行的攻击行为,进行模拟测试。

5.2.4健壮性

健壮性即自身安全性,毫无疑问,IDS程序本身的安全性也是衡量IDS系统好坏的一个重要指标。由于IDS是检测入侵的重要手段,所以它也就成为很多入侵者攻击的首选目标。和其他系统一样IDS本身也往往存在安全漏洞。若对IDS攻击成功将直接导致入侵行为无法被检测。因此IDS自身必须能够抵御攻击,特别是DOS攻击。

IDS的安全性,一般可以通过以下几个方面来衡量:

1、所有重要数据的存储和传输过程是否都经过加密处理;

2、在网络中的隐藏性,是否对于外界设备来说是透明的;

3、不同级别的操作人员是否有不同的使用权限,以及这些权限分配是否合理。

5.2.5处理性能

处理性能主要从系统处理数据的能力已经对资源消耗的程度等方面体现。比如:

1、处理速度:指IDS处理数据源数据的速度。

2、延迟时间:指在攻击发生至IDS检测到入侵之间的延迟时间。

3、资源的占用情况:即系统在到达某种检测能力要求时,对资源的需求情况。

4、负荷能力:IDS有其设计的负荷能力,在超出负荷能力的情况下,性能会出现不同程度的下降。

5.2.6易用性

易用性是指和系统使用有关的一些方面,主要是指系统安装、配置、管理、使用的方便程度、系统界面的友好程度和攻击规则库维护的简易程度等方面。

这个指标比较偏向于主观判断。但是也有一些客观指标,比如:

1、是否有较多内容通过图形表格方式描述;

2、帮助信息内容是否丰富并且可用;

3、是否有配置导航功能;

4、是否有保存系统配置的功能;

5、是否有足够多的提示信息;

6、操作使用日志记录是否完善;

5.3执行测试

5.3.1测试部署

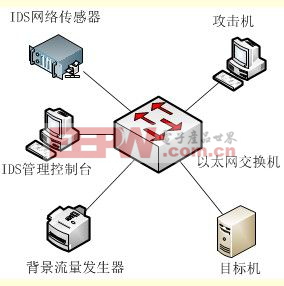

在测试评估IDS的时候,很少会把IDS放在实际运行的网络中,因为实际网络环境是不可控的,并且网络环境的专用性太强,所以要构建专用的网络环境。图3为入侵检测系统测试组网示意图。其中背景流量发生器用来生成网络通信,攻击机用来模拟入侵者发起攻击,IDS网络传感器为待测试入侵检测系统,目标机模拟网络中被攻击的机器。

图11入侵检测系统测试组网示意图

下面是组网设备的详细说明:

1) 以太网交换机:一台具备将全部端口镜像到一个目的端口功能的以太网交换机。用于将流量镜像到IDS网络传感器。

2) 攻击机:攻击机预装扫描工具Nessus和Informer、Wakeup、Sneeze等互联网安全攻击工具。

3) 目标机:目标机安装和开启各类应用服务,作为被攻击对象。

4) 背景流量发生器:使用IP InterEmulator或其它网络仿真系统,可以产生应用层协议流量作为背景流量。

5) IDS网络传感器:被测的IDS设备。

6) IDS管理控制台:用于管理IDS设备的机器。

评论